SIM swapping : le piratage à la carte

Fin août, le compte Twitter du créateur de Twitter a été brièvement piraté. Pendant quelques minutes, @jack a diffusé des messages racistes, avant que le vrai propriétaire ne reprenne possession de son compte. Comment le créateur du service a-t-il pu se faire avoir ?

Une partie de la réponse est à trouver du côté des opérateurs. Les pirates ont d'abord pris possession du numéro de téléphone de Jack Dorsey. Pour cela, ils ont contacté le service client de son opérateur en se faisant passer pour lui.

Les pirates ont dupé la personne au bout du fil en prétextant une perte ou un vol de carte SIM afin de transférer le numéro de téléphone sur une autre carte SIM en leur possession. C'est ce qu'on appelle le SIM swapping. Le code PIN de la carte SIM originale ne sert à rien dans ce cas, puisque la ligne est transférée sur une SIM distincte.

L'opérateur demande normalement des informations personnelles pour vérifier l'identité du correspondant (date de naissance, adresse postale…) et réaliser le transfert, mais ce genre d'informations peut être plus ou moins facilement déniché sur le web.

La suite est moins claire. Dotés du numéro de téléphone de Jack Dorsey, les pirates ont ensuite utilisé l'une des deux méthodes suivantes : ils ont soit exploité un service, Cloudhopper, permettant d'envoyer des tweets par SMS ; soit tiré profit de la possibilité de tweeter directement par SMS. Dans tous les cas, Twitter a coupé temporairement la publication via SMS début septembre avant de la rétablir dans certains pays uniquement.

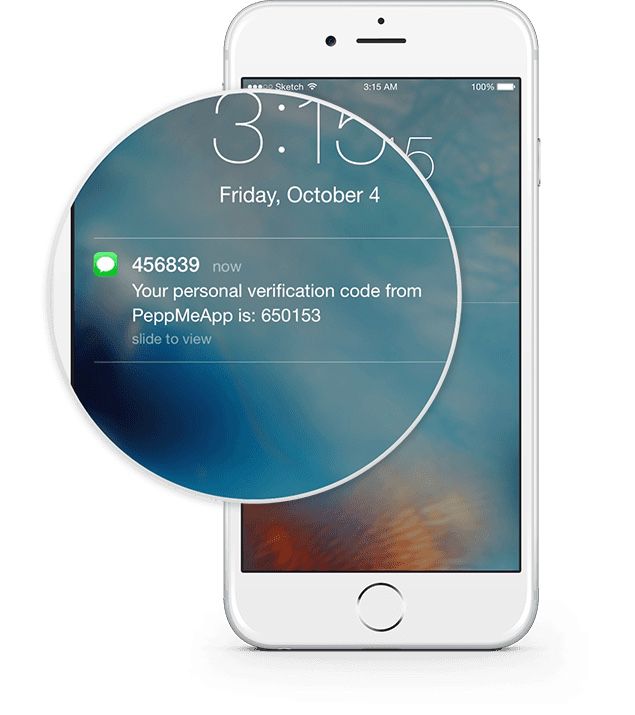

Quelques semaines avant le piratage de Jack Dorsey, un chroniqueur de ZDNet avait raconté dans un long article comment son compte Twitter, mais aussi son compte Google, avaient été piratés avec du SIM swapping à la base. La plupart des services en ligne donnent la possibilité de protéger son compte avec un second facteur d'authentification, au cas où son mot de passe serait compromis. Ce second facteur peut être reçu par SMS. Vous voyez le problème : en cas de SIM swapping, le pirate obtient le second code nécessaire pour se connecter au compte.

Le SIM swapping n'est pas nouveau, mais il a été très médiatisé avec le piratage du créateur de Twitter. À la suite de cette affaire, l'Association Française pour le développement de services et usages Multimédias Multi-opérateurs (AFMM) a publié un communiqué de presse qui relativise les risques contre ce type de fraude.

L'AFMM, dont font partie Bouygues Telecom, SFR et Orange (mais pas Free), affirme que cette pratique est « marginale » en France et cite le rapport 2017 de la Banque de France qui fait état d'une baisse des fraudes reposant sur celle-ci (le rapport 2018 ne mentionne rien à ce sujet).

Néanmoins, l'AFMM annonce que « Bouygues Telecom, Orange et SFR, ont développé avec [sa] coordination une solution multi-opérateurs » contre cette escroquerie. Lancée prochainement, cette solution consistera à permettre aux services en ligne « de savoir si la carte SIM a été changée récemment et de mieux juger le risque que représenterait une authentification basée sur celle-ci. Si la carte SIM est considérée trop récente une autre méthode d’authentification pourra toujours être proposée à l’internaute. » Les services en ligne devront donc adopter ce nouveau système pour que la protection soit active.

« Le SMS OTP [One Time Password, le second facteur reçu par SMS, ndr] utilisé pour de l’authentification en ligne a encore de beaux jours devant lui grâce à cette innovation », poursuit l'AFMM. Il faut savoir que l'organisation a la mission de promouvoir les services basés sur le SMS, comme les micropaiement SMS+ et le paiement du stationnement sur facture mobile. Elle défend ici l'intérêt du SMS face aux autres types de second facteur d'authentification.

Le second code protégeant votre compte Twitter, Google, Facebook, Amazon ou autre, vous pouvez le recevoir par SMS, mais vous pouvez aussi l'obtenir en passant par une app dédiée (Authy, Step Two, 1Password…), voire le remplacer par une clé de sécurité, selon les services (Apple ne propose pas ces deux options). Or, le SIM swapping le montre, mieux vaut utiliser un second facteur généré par une app (ou utiliser une clé) que recevoir un code par SMS, son numéro de téléphone n'étant pas toujours à l'abri.

C'est pour cette raison qu'une directive européenne, le DSP2, prévoyait la fin du code de validation envoyé par SMS dans le cadre d'un achat en ligne au profit d'une méthode plus sûre, comme l'authentification biométrique. La directive aurait dû entrer en vigueur le 14 septembre, mais tous les acteurs n'étant pas prêts, la France et d'autres pays ont repoussé l'échéance à 2022 — tant pis pour Apple qui espérait profiter de cette nouvelle réglementation pour démocratiser Apple Pay.

L’eSIM, qui signe la fin des cartes SIM en plastique, va-t-elle mettre un terme au SIM swapping ? Au contraire, elle pourrait accentuer le problème. En mars dernier, la GSMA, l’association internationale des opérateurs, mettait en garde contre les risques d’usurpations d’eSIM.

Une enquête menée par RTL Nieuws cet été a mis en lumière une menace grandissante chez T-Mobile aux Pays-Bas. Les pirates n’ont plus besoin de tromper le service client de l’opérateur au téléphone et attendre la réception de la nouvelle SIM, le mot de passe du compte T-Mobile de la victime suffit pour générer à distance une eSIM sur son espace client et rafler presque immédiatement son numéro de téléphone. L’opérateur a répondu qu’il allait examiner comment renforcer la sécurité autour de la gestion de l’eSIM.

Les conseils pour éviter le SIM swapping et l’effet domino désastreux qu’il peut avoir ne sont pas très originaux : utiliser des mots de passe différents pour tous vos comptes en ligne, activer l’authentification en deux facteurs (en sélectionnant si possible une autre option que la réception du code par SMS) et limiter la dissémination de données personnelles sur le web.

Il me semble que le Crédit agricole utilise via securipass ce type d’authentification quand on fait un achat en ligne, un coup de touch id et l’achat est validé.

@fredsoo

Oui et ça fonctionne très bien. C’était pour moi le maillon faible de ma sécurité informatique. Dès qu’ils ont offert la possibilité, je me suis rué dessus. Désormais mon numéro de téléphone ne sert plus qu’à recevoir des appels ;-). Numéro qui est sur ma carte de visite et que je distribue au tout va.

@fredsoo

Oui ! Obligé d’utiliser FaceId pour valider un achat en ligne avec ma carte, de mon côté

Ça marche très bien !

@fredsoo

Ce truc n’a jamais fonctionné chez moi, bloquant par la même occasion ma carte pour les achats en ligne...

Apple utilise un code à usage unique envoyé sur l’appareil. Dans le cas d’un iPhone, c’est une donnés biométrique qui permet de déverrouiller l’appareil pour afficher le code à usage unique. C’est autrement plus sécurisé que du SMS.

À noter que Google à une méthode proche avec la validation d’une notification dans leur app.

@Jymini

Les codes à 2 facteurs d’Apple peuvent être reçu au choix sur :

- des appareils iOS ou Mac OS déjà connecté au compte

- par un sms sur un numéro de téléphone de confiance

un identifiant Apple peut donc être victime de sim swapping.

A noter par ailleurs que le numéro de téléphone de confiance est utilisé pour la récupération de compte en cas d’oubli du mots de passe....sécuriser son identifiant Apple en supprimant tout numéro de téléphone peut s’avérer très risqué.

En gros, qqn qui n’a pas de numéro de téléphone de confiance pour son identifiant & qui n’a plus accès à au moins un appareil connecté à son compte...n’aura aucun moyen de récupérer son compte en cas de problème.

C’est quand même gros parce que je vois pas comment :

1. L’opérateur n’a pas demandé au malandrin qu’il lui confirme son n° de tel (qu’il ne devait pas connaître normalement)

2. L’opérateur laisse qqun utiliser sa propre carte SIM au lieu de lui en envoyer une nouvelle.

🤔

J’utilise Authy sur mobile et Mac OS.

J’y trouve un intérêt meilleur que celui du simple SMS.

D'où la procédure que certains trouvent contraignante pour transférer une eSIM vers un nouvel iPhone. Il faut être en possesssion de l'ancienne eSIM pour pouvoir activer la nouvelle.

@SyMich

Je dirais pas que c’est contraignant mais plutôt qu’il n’y a pas de méthode ou personne ne la connaît.

Comme il a été dit, si tu change de téléphone, perte ou panne, il n’y a pas de solution pour l’instant avec Orange.

« utiliser des mots de passe uniques pour tous vos comptes en ligne » : vous êtes sûr ?

@smertz67

Oui ça m’a surpris également

@smertz67

Comprendre un mot de passe unique à chaque site, app ou service

@moitoutsimplement

« Comprendre un mot de passe unique à chaque site, app ou service »

C’est vrai qu’en relisant la phrase, c’est bien cela. Mais sa tournure peut porter à confusion (au moins sur moi :-) )

Mon beau père s’est fait vider ses comptes ainsi.

Numéro RIO obtenu par des malandrins. Ils ont procédé au changement d’opérateur (ce n’est pas stoppable quand c’est demandé). Bon, mon beau père a souscrit une nouvelle ligne. Embêtant mais pas grave.

Ce qu’il n’a pas vu c’est qu’avec son numéro de téléphone ainsi volé ils pouvaient faire autoriser un nouveau RIB et discrètement vider les comptes d’épargne.

Le numéro de mobile est réellement le point faible des systèmes de sécurité.

@curly bear

Je n’y crois pas une seconde à ton histoire

@Powerdom & @curly bear

Si si, c'est tout à fait établi... Le cas d'une entreprise en France piratée de cette façon: article bien documenté de Franceinfo:

https://france3-regions.francetvinfo.fr/hauts-de-france/nord-0/dunkerque/dunkerque-comment-artisans-se-sont-fait-voler-32-000-eu-leurs-comptes-apres-piratage-leur-telephone-1720917.html

Cordialement

@damienjdc

Effectivement, mais quoi qu’en dise la banque qui se dédouane de problèmes technique et procédure, elle est responsable de la situation puisqu’elle rembourse intégralement le couple d’artisan.

@Powerdom

Je ne comprends pas cette remarque. Pourquoi irais-je inventer cela ? Mais je ne suis pas sûr que ça m’intéresse beaucoup de savoir si tu y crois en fait. Si ça évite à un de mes « croyants » de se faire arnaquer c’est bien.

Je dois ajouter que le LCL a tout remboursé sous déclaration sur l’honneur qu’un antivirus était désormais installé sur l’ordinateur (!)

@Powerdom

Mon père a eu exactement la même chose sur ses comptes courants à la BNP

@curly bear

Ça paraît totalement invraisemblable. Impossible de recuperer des autorisations bancaires avec un numéro de mobile. Ce n’est pas un justificatif d’identité.

Je n’y crois pas une milliseconde

Si vous avez la possibilité de vous connecter au site de la banque en connaissant le numéro de compte et le mot de passe d'accès à ce compte (qui peuvent avoir été récupérés via phishing) vous pouvez effectuer un virement vers un iBaN déjà enregistré ou saisir un nouvel iBAN destinataire.

Pour valider la saisie de ce nouvel IBAN, certaines banques envoient un code unique par SMS sur le numéro de mobile enregistré comme "appareil de confiance" de ce compte.

C'est là où le SIM swapping permet de récupérer le code en question pour valider l'iBAN sur lequel le virement va être effectué.

Normalement, une banque sérieuse, va mettre un contrôle supplémentaire. Au-delà d'un certain montant viré vers un IBAN nouvellement saisi, il devrait y avoir une validation manuelle par le conseiller clientèle du compte considéré qui devrait téléphoner à son client pour s'assurer que c'est bien lui qui a demandé ce virement.

@curly bear

En France pour récupérer il faut justifier de son identité, signature lors de l’ouverture de compte etc.

De plus pour vider cela implique la fermeture du ou des comptes et à distance comme en agence il faut justifier votre identité.

Impossible selon la méthode que vous décrivez.

Sinon merci de m’indiquer la banque ou le groupe bancaire qui a procédé ainsi afin que j’évite de lui confier mes revenus.

@zatfco

Je suis au CA d’IdF (même groupe que LCL) Quand j’entre un nouveau RIB je reçoit un SMS avec un code pour vérifier que j’ai bien demandé l’ajout de ce RIB. Après 3 jour il est utilisable pour des transferts.

Les escrocs n’ont pas fermé les comptes. Ils ont juste fait plusieurs virements en plusieurs jours.

Maintenant les gars si tout ceci est impossible ben c’est cool. Moi je partage les info. Vous en faites ce que vous voulez.

Bonne journée.

@curly bear

Merci pour l’information

Ils auraient dû écrire "utiliser un gestionnaire de mot de passe et avoir des mots de passe générés aléatoirement et différents pour chaque compte en ligne".

Mais bon, ras le bol de l'authentification par mot passe datant de l'antiquité...

C’est bien gentil leurs nouveau système des banques mais la plupart il faut une dizaine de seconde pour ouvrir puis déambuler plus ou moins dedans.

Si on ne s’y connecte pas super régulièrement, Face ID ou Touch ID sont coupé donc il faut rentrer le mot de passer et activer de nouveau.

En plus comme l’esim, si on change de téléphone, tout est coupé et il faut demander l’envoi d’un courier ou système pénible équivalent bloquant tout plusieurs jours.

Il faudrait que tout ceci soit mieux fait pour commencer.

Perso ce qui m’embête toujours c’est que lorsque j’ai activé la double authentification, je reçois un code sur mon ou mes appareils de confiance. Ok jusque là, mais je trouve absurde que dans le cas où j’en ai plusieurs, le code apparaisse notamment sur celui sur lequel la validation est à faire.

Dans ce cas, cela ne sert plus à rien, non ?

Oui, et c’est aussi absurde quand l’appareil de confiance est par exemple un iPad familial et que le petit dernier est parti avec en Erasmus à l’autre bout de l’europe. Vachement pratique de récupérer le code.

Quand est-ce qu’Apple prendra conscience qu’un iPad n’est pas forcement un appareil à usage individuel et permettra enfin le multi-compte ?

@macinoe

"Oui, et c’est aussi absurde quand l’appareil de confiance est par exemple un iPad familial et que le petit dernier est parti avec en Erasmus à l’autre bout de l’europe. Vachement pratique de récupérer le code."

C'est étrange que cela t'arrive. Il me semble que pour que l'iPad puisse recevoir les mêmes informations que l'iPhone, il faut qu'il soit à proximité de l'iPhone (BT ???) ou sur le même réseau WiFi.

@macinoe

Une des rares fois où j’ai fait de la voile , j’ai entendu le skipper répondre au tel à sa femme qui venait de faire un achat sur internet. Elle avait besoin du code de confirmation que son mari devait recevoir par SMS ! Heureusement qu’on n’était pas trop loin de la côte et qu’on avait du réseau...

@moitoutsimplement

"Perso ce qui m’embête toujours c’est que lorsque j’ai activé la double authentification, je reçois un code sur mon ou mes appareils de confiance. Ok jusque là, mais je trouve absurde que dans le cas où j’en ai plusieurs, le code apparaisse notamment sur celui sur lequel la validation est à faire.

Dans ce cas, cela ne sert plus à rien, non ?"

En fait si... personnellement je trouve ça pratique. On part sur le principe que ce sont des appareils de confiances.

Quand je suis chez moi, j'utilise souvent mon iPad ou mon iMac. Donc si un code est nécessaire, je trouve ça bien pratique qu'il suffit de cliquer sur le code lorsque je suis sur mon iPad ou sur mon iMac. Plutôt que de devoir aller chercher mon iPhone

Ma banque a déjà arrêté les sms au 9 septembre.

Quel dommage de repousser à 2022.

C'est presque inconscient !!

Ils devraient avoir quelques mois de sursis et des amendes dès après ça.

Comme le RGPD.

Je n’ai pas compris comment 1Password peut intervenir pour remplacer le SMS de confirmation.

Pouvez-vous détailler un peu le processus ?

Un autre conseil : fuir les réseaux sociaux ! :D

& @curly bear

Désolé. C’est tellement gros que je n’aurais jamais cru ça possible

@Powerdom

Idem ! J’apprends quelque chose

Je vais expliquer tout cela à mes parents

Je ne comprends toujours pas. Parce que à chaque fois que je change de sim l’ancienne est automatiquement désactivée. Donc si quelqu’un utilise mon numéro, je ne peux pas l’utiliser en même temps et je devrais me rendre compte qu’il y a un problème. À moins qu’il soit possible à deux personnes d’utiliser le même numéro en même temps. Ou alors quelque chose m’échappe dans l’explication

Oui votre téléphone va être désactivé, mais vous ne penserez pas immédiatement que c'est parce que quelqu'un vient de vous "subtiliser" la SIM. Vous allez essayer de redémarrer le téléphone, enlever et remettre la SIM, essayer avec un autre téléphone, éventuellement attendre en vous disant qu'il y a un problème temporaire de réseau...

Ça laisse largement le temps au voleur de commettre ses larcins.

Et même une fois que vous aurez fini par imaginer que quelqu'un a peut-être récupéré votre SIM, vous appellerez votre opérateur et ça peut vous prendre un certain temps avant de le convaincre que c'est bien VOUS le titulaire légitime pour qu'il désactive la SIM et vous en envoie une nouvelle.

Et même à ce stade, il est peu probable que vous ayez le réflexe d'appeler votre banque ainsi que tous les services qui utilisent une sécurité à 2 facteurs basée sur l'envoi de codes par sms pour faire bloquer tous vos comptes.

@SyMich

Ça fait quand même beaucoup de concours de circonstances. Me concernant dès que je constate qu'il y a une absence de réseau, je demande à une autre personne pour savoir si c'est général. Mais je retiens juste que l'opération est complexe mais pas impossible

Pour avoir travaillé très longtemps sur les systèmes informatiques d'un grand groupe bancaire, je peux confirmer qu'il y a peu de cas avérés de ce type d'arnaque mais il y en a eu suffisamment pour qu'au niveau de l'UE, sous pression de la banque centrale, il y ait eu cette décision de renforcer les procédures de validation.

Dans l'intervalle, les banques y vont toutes de leur procédure propre (certaines mettent un délai de quelque jours avant qu'un nouvel IBAN puisse être utilisé, d'autres imposent que tout nouvel IBAN soit saisi manuellement par le conseiller clientèle de la banque, d'autres doublent le sms d'un email signalant l'opération pour alerter éventuellement le titulaire du compte...)

Ce qui est sûr par contre, c'est que lorsque ça arrive, le titulaire du compte qui s'est fait subtilisé sa carte SIM, ne pense jamais spontanément que c'est ce qui lui est arrivé et n'alerte jamais ses banques pour bloquer l'accès à son compte.

Chez Révolut on n’a même pas de sms lors d’un achat en ligne...

Édit: il semble que le système 3D Secure via notification soit en place. Je ne l’ai encore jamais rencontré mais il faut que je réessaie pour voir.

@Stephane Moussie

Si vous pu prendre le temps d’ajouter entre parenthèses la remarque négative : « Apple ne propose pas ces deux options », n’auriez-vous pas pu aussi prendre le temps de préciser les méthodes de sécurisation double facteur autres que par SMS proposées par Apple ??

That’s crazy shit guys 😳

Apparemment beaucoup de personnes sont affectées quand on lit les commentaires.

Il faut quand meme que le hacker ait recuperé au prealable bon nombre d’infos sur la personne comme numero de compte, mot de passe, etc. Un bon petit coup de social engineering avant de recuperer une simple carte sim et le num qui va avec.

Aux US, pour lutter contre le sim swapping, les operateurs ajoutent des couches de securite: un mot de passe supplementaire pour manager son compte en ligne meme si le hacker se connecte au compte (on gere ainsi les cartes sim, verrouillage a distance, changement de mot de passe, etc., comme pour une carte bancaire).

Le 2nd facteur d’authentification via une app (google ou microsoft) reste la meilleure barriere pour le moment (apres on passe a la clef d’authentification physique en USB).

Déjà pour demander la portabilité à la place d’une personne il faut son numéro et son RIO, son numéro ça me parait facile, le RIO un peu moins mais sûrement faisable. Après pour ce qui est du compte en banque ils ont sûrement dû être victime de phishing à un moment ou à un autre pour avoir le mot de passe du compte en banque, on ne devine pas l’identifiant et le mot de passe surtout que les essais sont sûrement limités sur les sites des banques. Bref en gros faut vraiment pas avoir de chance et/ou toujours à l’ouest à propos du phishing. Pour ce qui est de transférer un numéro sur une autre carte SIM chez le même opérateur ça me semble impossible en France, on en reçoit forcément une nouvelle