Pour vivre heureux, vivons sécurisé : conseils pour éviter les oreilles indiscrètes

En ces temps de méfiance généralisée envers les gouvernements et leurs vilaines manies de nous écouter sans autorisation, on peut vouloir continuer de communiquer en limitant autant que possible les oreilles un peu trop indiscrètes. Si on met de côté des solutions spécialisées de type BlackPhone tout en voulant rester au sein de l’écosystème Apple, le meilleur terminal pour discuter en paix ressemble beaucoup à un iPod touch ou mieux encore, un iPad.

Point commun de ces deux familles de produits : le baladeur, tout comme la tablette (les modèles Wi-Fi seulement) sont dans l’impossibilité d’accrocher des réseaux cellulaires. L’iPhone cherche constamment à se connecter aux antennes des opérateurs, sautant de l’une à l’autre afin d’utiliser le signal le plus proche et le plus puissant — y compris lorsqu’il n’y a aucune carte SIM à l’intérieur du smartphone (les appels d’urgence doivent toujours rester disponibles, même sans SIM). Or, cette recherche perpétuelle génère une trace permettant aux organismes à trois ou quatre lettres de suivre géographiquement l’utilisateur (lire aussi : Les cartes SIM, mouchards de la NSA et du GCHQ).

Avec un iPod touch ou un iPad uniquement Wi-Fi, le danger du tracking géolocalisé automatique est écarté, même si on n’échappera pas, évidemment, au repérage dès que l’on se connecte à un réseau Wi-Fi. Mais il est possible ensuite de sécuriser ses communications. Apple vante le chiffrement de bout en bout d’iMessage et FaceTime. Le système d’exploitation rend effectivement la vie des fouineurs très compliquée. Les outils d’analyse qui permettaient, sous iOS 7 et précédents, d’accéder à des services système sensibles (avec ou sans fil) sont largement inopérants (mais pas complètement comme on le verra plus bas).

Conseils pour une vie privée sécurisée

Les produits mobiles d’Apple ont d’autres atouts sur la concurrence. L’App Store, contrôlé de près par le constructeur, filtre la plus grande partie des malwares qui pourraient se présenter sous le faux nez d’applications légitimes. Les mises à jour d’iOS contiennent généralement des correctifs qui bouchent les vulnérabilités remontées par des chercheurs . Certes, on peut toujours espérer qu’Apple se montre plus réactive, mais au moins tous les utilisateurs peuvent télécharger ces nouvelles versions alors que la plupart du temps, les possesseurs de terminaux Android (hormis les Nexus) doivent attendre le bon vouloir des constructeurs.

On évitera aussi, absolument, de procéder à un jailbreak de son terminal mobile. La procédure est certes très simple, et elle permet d’ajouter des tweaks et autres fonctions qu’Apple ne propose pas, mais c’est aussi la voie royale pour l’installation discrète de portes dérobées et de malwares.

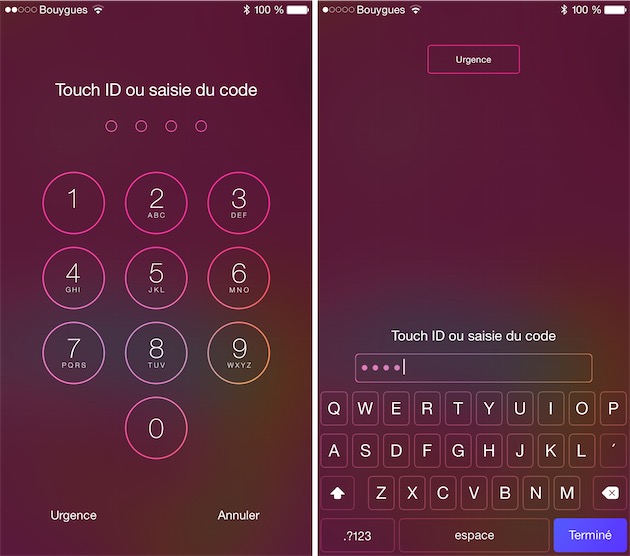

Touch ID est un apport de taille pour sécuriser le contenu des appareils qui en sont équipés. L’iPad mini 3 et l’iPad Air 2 en bénéficient, ce qui n’est pas le cas de l’iPod touch qui a malheureusement loupé le coche malgré un renouvellement récent. C’est la raison pour laquelle nous conseillons l’utilisation d’une tablette plutôt que du baladeur si on souhaite réellement conserver ses précieuses données en toute sécurité — même s’il se pose évidemment la question de la mobilité, un iPod touch étant plus discret et maniable qu’un iPad ! Il est cependant toujours possible de tromper Touch ID avec un peu de silicone et une empreinte digitale subtilisée sur un verre (lire : iPhone 6 : Touch ID peut encore être piraté)…

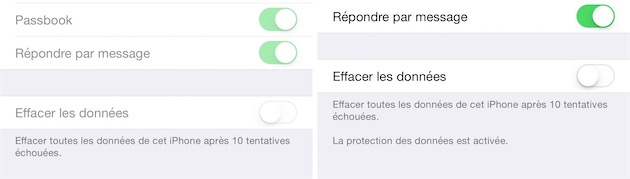

On n'oubliera pas non plus de créer un mot de passe fort en lieu et place du code à 4 chiffres (Réglages > Touch ID et code > Code simple). Vous aurez alors tout loisir de mélanger chiffres, majuscules et minuscules. Dans le même ordre d'idée, vous pouvez également demander à l'appareil d'effacer toutes les données au bout de 10 tentatives d'identification échouées (tout en bas du panneau de réglages Touch ID et code).

Créer un mot de passe de verrouillage (à quatre chiffres ou plus fort) permet au passage d'activer le chiffrement des données : vous pouvez le vérifier tout en bas du panneau Touch ID et code : si vous pouvez y lire la phrase « La protection des données est activée », c'est que le chiffrement est actif (pour en savoir plus, Apple a mis en ligne cette note d'information).

Le verrouillage d’activation, présent depuis iOS 7 et qui est enchâssé dans la fonction Localiser mon iPhone, est un service redoutable pour empêcher un voleur d’accéder aux données contenues dans l’appareil. D’ailleurs, ce verrouillage produit des effets importants sur les statistiques de vols de smartphones (même si certains chiffres sont plus nuancés). Cette fonction s’active dans la foulée du premier démarrage d’un appareil iOS ou dans le panneau de réglages iCloud. N'oubliez pas non plus que Localiser mon iPhone permet de supprimer à distance toutes les données d'un appareil perdu ou volé.

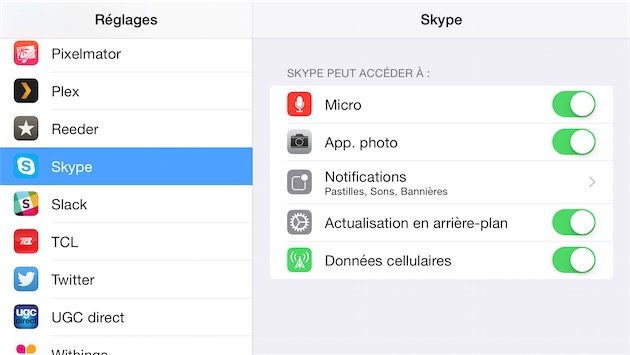

Empêchez également le téléversement automatique de vos données dans les nuages des services en ligne. Il y a iCloud évidemment, dont on désactivera toutes les fonctions à l'exception de Localiser mon iPhone, mais aussi Dropbox, OneDrive et d’autres encore qui peuvent stocker automatiquement des photos et des vidéos (et les métadonnées liées). Désactivez aussi les apps trop curieuses qui veulent accéder à votre carnet d’adresses, vos informations de localisation, le micro de l’appareil… Tout cela peut être réglé dans les préférences iOS.

Si vous souhaitez éviter toute cette mécanique de gestion des apps tierces, une seule solution : dédiez un iPod touch ou un iPad à vos communications, et uniquement à vos communications. N’ouvrez pas de navigateur web ni de courriels, servez vous-en simplement comme d’un téléphone Wi-Fi. C’est drastique évidemment, mais au moins vous y gagnerez la tranquillité de l’esprit.

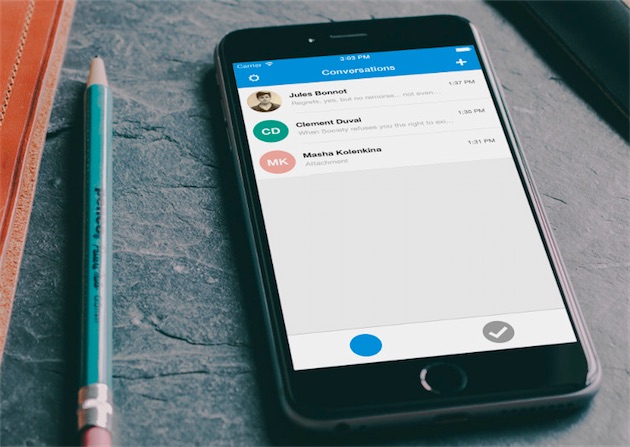

Pas question évidemment d’utiliser l’app Téléphone pour passer vos coups de fil sécurisés. L’application Signal - Private Messenger [2.1.2 – Français – Gratuit – iOS 8 - Open Whisper Systems] offre à peu près tout ce que l’on peut désirer en matière de conversations privées :

- Pas de création de compte

- Aucune demande d’informations personnelles

- L’accès au carnet d’adresses se limite aux noms et téléphones de vos contacts, ainsi qu’à ceux qui utilisent Signal

- Seul le terminal du correspondant peut déchiffrer la conversation

- Le code source de l’app est disponible sur GitHub et peut donc être inspecté par des experts

On peut également discuter en messagerie instantanée en bénéficiant de la même confidentialité qu’avec les appels audio ; de plus il est possible de converser avec des correspondants sous Android grâce à TextSecure (IM) et RedPhone (appels audio). Preuve du sérieux de Signal et de l’équipe d’Open Whisper Systems : elle travaille à la sécurisation de WhatsApp, qui n’est pas totalement chiffré.

Jamais totalement sécurisé

Il reste cependant possible de fouiller dans les informations stockées par les applications, mais cela nécessite un branchement filaire avec iTunes, qui peut alors manipuler certaines données présentes dans le terminal iOS même quand celui-ci est verrouillé. Il faut dès lors un accès physique non seulement à l’appareil mobile, mais aussi au Mac ou au PC hôte. Le chercheur en sécurité Jonathan Zdziarski , qui a eu l’occasion d’échanger avec Apple sur le sujet, s’est cependant dit suffisamment rassuré par les efforts du constructeur avec iOS 8 (lire : iOS 8 protège mieux les données utilisateur).

Il indiquait toutefois que les forces de l’ordre pouvaient toujours, à l’aide de logiciels d’analyses, accéder à la galerie photos, aux vidéos, aux contenus iTunes ainsi qu’aux données des applications tierces. Mais là encore, il est impératif que les enquêteurs aient un accès physique à l’appareil mobile et à l’ordinateur ; les sauvegardes enregistrées sur un Mac comprennent un accès qui permet à iTunes de communiquer avec un terminal iOS (même verrouillé).

Pour éviter ce problème, Zdziarski livre un précieux conseil : éteindre l’iPhone, l’iPod ou l’iPad. Si l’appareil est éteint, l’enregistrement stocké sur l’ordinateur ne peut communiquer avec lui. Pour plus de sécurité encore, chiffrez les données sur l’ordinateur et éteignez-le : les logiciels d’analyses peuvent obtenir un instantané de l’état d’un système et donc, les clés de déchiffrement même quand l’ordinateur est en veille. S’il est éteint, c’est tout de suite beaucoup plus difficile.

Si Android concentre la majorité des attaques (et elles sont nombreuses à vouloir récupérer des informations confidentielles) au vu de son statut de plateforme dominante, iOS est aussi sujet à des failles de sécurité comme on l’a encore très récemment appris (lire : Apple bouche une vulnérabilité touchant iOS en entreprises).

Aucun système n'est complètement étanche : il existe et existera toujours des méthodes pour accéder aux données privées contenues dans un smartphone, une tablette, un ordinateur. iOS 9 et OS X El Capitan vont apporter plusieurs nouveautés dans ce domaine, comme un système de vérification en deux étapes approfondie et plusieurs autres exigences en matière de respect de la confidentialité (lire : Sécurité et vie privée : le message ambigu d’iOS 9).

La pression est de plus en plus forte sur les gouvernements et les constructeurs, Apple et Google en tête, pour créer des portes dérobées que seules les officines de sécurité et de renseignement pourraient emprunter, sur ordre de la justice (lire : Sécurité : la France aussi veut un accès aux données chiffrées d'iOS)… Mais si des backdoors devaient être créées dans les systèmes de chiffrement, qu'est-ce qui empêcherait demain les pirates (ou la NSA) d'en débusquer l'accès ?

Parfois, le plus simple pour obtenir un accès direct aux données privées est de demander gentiment (ou pas) à l’utilisateur de poser son doigt sur le bouton Touch ID ou d’entrer son code de déverrouillage…

La dernière phrase est exactement la solution, les gouvernement devrais demander à la personne incriminé, si elle refuse, c'est qu'elle cache quelque chose. Point.

@loupsolitaire97 :

Tu as les mêmes arguments que l Allemagne fasciste d'antan . Tu as revu tes livres d'histoire ?

Alors là mes félicitations. "Tu as revu tes livres d'histoire ?". Magnifique, sublime, la phrase qui tue. Le commentaire ne m'étais même pas destiné que juste lire ça je m'énerve déjà. Il y a tellement rien à répondre à ça. Je suppose que tu relis bien évidemment l'intégralité de tes cours à peine tu donne ton avis sur quelque chose.

Que je sache, et avec un minimum de bon sens, une personne qui refuse de parler a forcément quelque chose à se reprocher à un point ou à un autre. Ce n'est pas là une tactique de police secrète d'état ou je ne sais pas quoi, c'est juste du bon sens. Et je m'excuse, mais je ne vois dans son commentaire aucun point où il parle de forcer les gens à "coopérer" (chose qui, il me semble, était de vigueur dans ce genre de cas par le passé).

J'aime ces gens qui voient le drame partout. Je trouve que la solutiuon est bien plus viable que celle d'espionner à tout va tout le monde (c'est pire que la RDA qui cachait des micros et écoutait les lignes téléphoniques des gens "suspects", si tu tiens à rester dans le thème).

"Avec un iPod touch ou un iPad uniquement Wi-Fi, le danger du tracking géolocalisé automatique est écarté, même si on n’échappera pas, évidemment, au repérage dès que l’on se connecte à un réseau Wi-Fi."

La localisation par les réseaux Wi-Fi s'effectue même si l'appareil n'est pas connecté à un réseau Wi-Fi. Le Bluetooth permet aussi de localiser un iPad/iPod/iPhone.

ouais bon, combien d'entre nous interessent la NSA ?

ah, les futurs djihadiste ! Ben merci de leur filer un tuto.

@MacGyver :

On résume toujours le danger à la NSA. Cependant, il existe d'autres organismes de renseignement et bien entendu, ils s'échangent des données (rien qu'entre les pays de l'OTAN ça fait déjà un sacré paquet de partenaires).

En outre, les risques sont souvent plus locaux : un employeur sans scrupule, un collègue malveillant... J'ai déjà été le témoin direct de situations où des personnes se sont fait dérober leurs données, notamment des photos privées et plutôt intimes, redirigées vers la boîte mail d'un collègue avec suggestions du style "et plus si affinités".

Les gens, en général, sont assez peu proactifs pour protéger leurs données. Rien que dans ma famille, c'est une catastrophe. Que les constructeurs et éditeurs de logiciels prennent cette question très au sérieux est une bonne chose. Si même le gouvernement ne peut accéder à vos données, il n'y a aucune chance qu'un ennemi plus "direct" puisse le faire (à moins de vous torturer ou vous menacer de mort).

Ahah !!

Si le mec passe à travers les mailles du filet, juste avec ces trois "bricoles", c'est qu'on est super mauvais.

C'est pas un article comme celui-ci qui empêcheras le renseignement de savoir quand t'es allé faire la grosse commission le matin.

ça va pas empêcher les organisations terroristes non plus (qui sont tous financés par des états, ou des fonds externes) de prendre des mesures de se protéger.

ils ont déjà des programmeurs capables de casser la protection des servers (ou systèmes) de ces services d'occident. et génétiquement les pays d'Orient (d'où la plupart des terroristes sont originaires) sont plus fort en informatique (ou les maths) que l'occident. c'est les fonds qui leur manque et peut-etre l'envie. tous les compagnies américaines sont dirigés par des indiens en ce moment.

@marenostrum :

« génétiquement »...

Faute frappe et intervention du correcteur orthographique ou .. ?

les smartphones avec pile amovible c'est encore plus facile, on enlève la batterie et ça coupe net. on le remet que quand on veut communiquer. ce point n'est pas évoqué je crois.

@marenostrum :

Tu es sur un site dédié à Apple ;)

@marenostrum :

La batterie amovible ça set aussi à faire un hard reset quand l'appareil est complètement bloqué. Vu dans le métro sur un Galaxy.

:-D

En quoi est-ce plus dangereux de jailbreak un iPhone que d'activer l'option "installer depuis n'importe ou" sur mac ?

à mon avis, au contraire le jailbreak ça aide. parce que on peut installer (ou développer nous même) des apps similaires à Little Switch pour contrôler toute connexion extérieure du smartphone. pour ne pas dire, modifier carrément tout le système.

D'ailleurs le fameux coup de retirer la batterie même si le téléphone est éteint, c'est vraiment utile ou c'est juste du bullshit qu'on voit dans les films d'espionnage ? :)

C'est utile, dans la mesure ou, tant qu'un ordinateur (les smartphones sont des ordinateurs) reste sous tension, il reste concevable qu'il puisse être soit pas réellement éteint, soit qu'il puisse être rallumé à distance par une tierce personne ou organisme.

Le fait de retirer la batterie prive l'ordinateur d'alimentation et l'empêche physiquement de fonctionner. Les démontages réalisés par iFixit ou autres nous permettent de savoir qu'il n'existe pas de batterie secondaire capable de prendre le relais.

Donc oui, un smartphone ou mobile sans batterie est inaccessible. Enlever la batterie et éventuellement détruire la SIM est une mesure qu'on enseigne aux personnes concernées par ce genre de pratique, mais pour le commun des mortels, ça reste du cinéma.

Accessoirement, faut arrêter de croire aux salades du procureur de la république et du directeur du FBI. Non seulement les incidents ou les autorités ont été bloquées par le cryptage ne représentent que largement moins de 1% des cas* (en cas de crime, il n'y a pas que le téléphone qui soit source d'indices), mais les vrais criminels n'utilisent généralement ni iPhone, ni Android.

*Le magazine américain Wired et L'EFF ont démonté en 2 secondes l'intégralité de l'argumentaire liberticide des cornichons Français, Américain, Anglais et Allemand paru dans le NYT. Rien de ce qu'ils avancent ne tient la route.

@dfmz :

Avez-vous le lien vers l'article de Wired en question ? Ça m'intéresse... Merci beaucoup d'avance !

@dfmz :

Arf comment il me balance du "commun des mortels" le gars ! :D

Je sais bien que tant qu'il a une batterie il peut avoir des fonctions cachées même si on le pense éteint... Mais est-ce que ça a été démontré que ça existe sur au moins un modèle de téléphone ?

C'est ça ma question :)

Effacer toutes les données au bout de 10 tentatives d'identification échouées. Pas si vous avez des petits enfants! J'ai surpris ma petite de 11 mois en train de tripoter mon iPhone et si je lui avais laisser le temps elle aurait fini par arriver aux 10 tentatives échouées...

tu peux récupérer ta sauvegarde en cas d'effacement accidentel.

Vous donnez des conseils aux dealers maintenant ?

Sinon en Français on est les meilleurs pour info...

http://www.bull.com/fr/hoox

iOS9 passe le code d'identification de 4 à 6 chiffres. J'ai essayé les codes compliqués, mais c'est casse-pied à la longue. Et surtout, si vous avec des enfants assez jeunes, ne cochez jamais la case d'effacement après 10 tentatives erronées, JAMAIS.

@Pyjamane :

De toute façon l'iPhone espace les tentatives, 30", 1h, etc...