Des iPhone ont pu être piratés pendant des années, démontre Google

Pendant quelques années, des sites web ont distribué aux iPhone qui les visitaient un malware capable de subtiliser nombre d'informations personnelles : photos, géolocalisation en temps réel, contenu des messageries, liste des contacts, identifiants de services web, expliquent des chercheurs de l'équipe Project Zero de Google.

Au fil de plusieurs billets, tous extrêmement fouillés et techniques, ils révèlent que ce malware et ces sites ont opéré depuis au moins 2016. « Il n'y a pas de sélection dans les cibles », écrit Ian Beer « Il suffit de visiter le site piraté pour que le serveur attaque votre appareil et, s’il y parvient, qu'il installe un logiciel de surveillance. Nous estimons que ces sites reçoivent des milliers de visiteurs par semaine ».

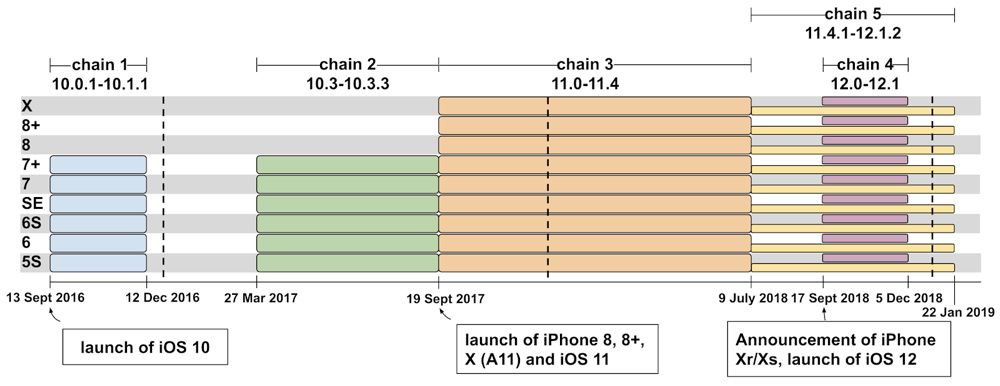

L'équipe de Google a pu isoler 5 méthodes d'exploitation de failles dans iOS 10, 11 et 12. Ce qui dénote chez les auteurs de ces agissements une certaine ténacité. À chaque grande révision d'iOS ou lors de mises à jour de sécurité, ils changeaient de méthode pour coller à ces évolutions.

Ces 5 approches ont pu s'appuyer sur un total de 14 vulnérabilités : 7 liées à Safari qui sert de porte d'entrée pour l'attaquant, 5 au noyau du système et deux qui contournaient le sandboxing, ce principe de cloisonnage pour les applications et le système. Au moins l'une de ces failles est restée inconnue jusqu'au 1er février 2019. Après son signalement par Google, elle a été corrigée par Apple et une mise à jour 12.1.4 déployée six jours plus tard.

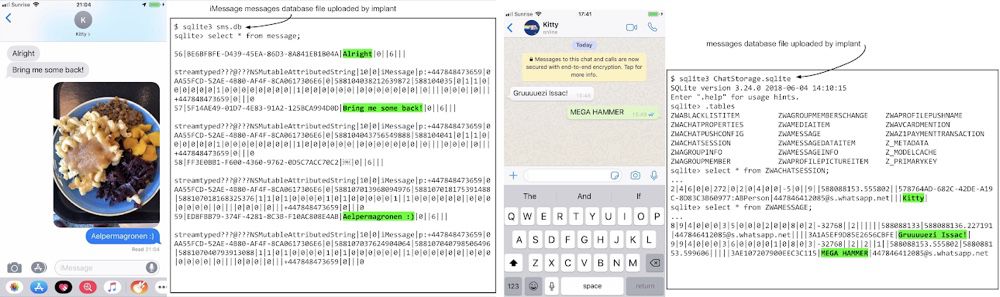

Dans un dernier billet, Ian Beer montre ce que peut récupérer ce malware, après avoir recréé les conditions de son fonctionnement et l'avoir installé sur son iPhone.

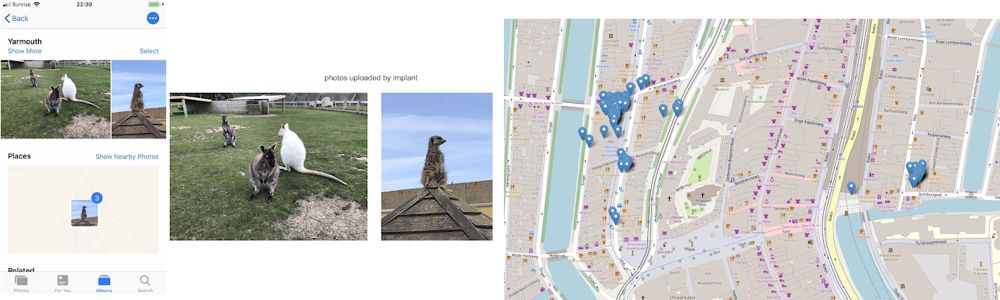

Le serveur attaché à ce logiciel va recevoir les dossiers de données de WhatsApp, Messages, Hangouts, Skype, Viber, Telegram — des messageries sécurisées lors des échanges mais une fois que les messages sont stockées sur l'iPhone leur obtention n'est plus aussi compliquée — ; celles aussi d'Outlook et de Facebook ; les adresses dans Contacts, la position en temps réel de l'utilisateur, ses photos ou encore les tokens stockés dans le Trousseau d'accès qui permettent à des apps, comme celles de Google, d'accéder à votre compte utilisateur.

Ce malware a un défaut, il devient inopérant sitôt l'iPhone redémarré. Mais au vu de ses capacités de moisson, il est capable de donner à ses concepteurs suffisamment d'informations pour qu'ils accèdent, avec les identifiants de leurs victimes, à différents services. Et puis comme le souligne le chercheur, la simple possibilité de suivre en temps réel les déplacements de personnes est précieuse, surtout si le malware est distribué auprès de populations de certaines zones géographiques.

Quant aux défauts logiciels dans iOS et Safari qui ont rendu possible la création de ces attaques, Beer cite le cas de code ajouté par Apple pour une nouvelle fonction buguée et qui de toute évidence n'avait pas été testée (elle faisait planter l'iPhone illico) et, plus généralement, du code qui a échappé à l'attention des contrôles de qualité ou n'a été que modérément évalué.

@jazz678

Un projet Open Source peut avoir son code inspecté par des pirates oui. Mais il a surtout son code inspecté et modifié par toute la communauté, dont les chercheurs en sécurité. Tu vas beaucoup plus vite à déceler / corriger les failles que dans un système propriétaire...

@LoossSS

« Un projet Open Source peut avoir son code inspecté par des pirates oui. Mais il a surtout son code inspecté et modifié par toute la communauté, dont les chercheurs en sécurité. Tu vas beaucoup plus vite à déceler / corriger les failles que dans un système propriétaire... »

D’accord sur la 1ère partie.

Sur la 2ème moins...

La surface d’affichage est évidemment plus importante pour un système open source puisque par définition il est à la disponibilité de d’une population plus grande.

Ce qui fait la différence c’est la multiplicité des configurations, du fait du nombre de constructeurs et d’appareils différents.

J’ai aussi expliqué que les mises à jour étaient très hétéroclites dans le monde android.

Or la corrections des failles passe par ça

Ce n’est pas le cas pour iOS

J’ai aussi expliqué que les mises à jour étaient très hétéroclites dans le monde android.

Or la corrections des failles passe par ça

Mais ça, ça n'a rien à voir avec le côté open-source ou fermé !

Conclusion, dire qu'un code fermé est plus sûr qu'un code ouvert, c'est faux. Et c'est pourtant sur cet argument code fermé que tu bases ta conclusion sur le fait qu'iOS serait plus sûr qu'Android...

Et en plus tu confonds l'OS avec la façon dont il est distribué. La façon dont il est distribué ne change rien à sa sécurité intrinsèque. C'est plutôt la sécurité d'un modèle de smartphone qui dépend de comment l'OS est distribué (et si l'OS est mis à jour).

@bibi81

« J’ai aussi expliqué que les mises à jour étaient très hétéroclites dans le monde android.

Or la corrections des failles passe par ça

Mais ça, ça n'a rien à voir avec le côté open-source ou fermé !

Je suis d’accord. Par contre ç’est en rapport direct avec la multiplicité des constructeurs et appareils qui embarquent cet OS. Les mises à jours et autres corrections de failles ne se font pas au même rythme...quand elles se font.

« Conclusion, dire qu'un code fermé est plus sûr qu'un code ouvert, c'est faux. Et c'est pourtant sur cet argument code fermé que tu bases ta conclusion sur le fait qu'iOS serait plus sûr qu'Android... »

Je n’ai pas fait cette conclusion mais tu es libre de le croire.

« C'est plutôt la sécurité d'un modèle de smartphone qui dépend de comment l'OS est distribué (et si l'OS est mis à jour). »

C’est bien ce que je dis. C’est la raison pour laquelle il est absurde de parler de la sécurité d’androïd en occultant les autres éléments qui interviennent dans cette sécurité (vitesse de détection des failles, correction, rythme des mises à jour,...)

Ça aussi je l’ai écrit plus haut

Les mises à jours et autres corrections de failles ne se font pas au même rythme...quand elles se font.

Pourquoi sur iOS il y a une mise à jour synchronisée de tous les iPhones en même temps où la aussi chacun fait comme il veut ?

C’est bien ce que je dis.

Et bien ce n'est pas du tout ce qu'on comprend en lisant, et je ne suis manifestement pas le seul à mal comprendre !!

C’est la raison pour laquelle il est absurde de parler de la sécurité d’androïd en occultant les autres éléments qui interviennent dans cette sécurité (vitesse de détection des failles, correction, rythme des mises à jour,...)

Pourtant cela ne t’empêche pas de faire la comparaison et de conclure qu'iOS est plus sûr...

La surface d’affichage est évidemment plus importante pour un système open source puisque par définition il est à la disponibilité de d’une population plus grande.

Par définition il est disponible mais pas forcément plus utilisé (windows code fermé vs linux code ouvert, les parts de marché sont largement en faveur de windows sur le grand public).

@daffyduuck

👍👌👏🤜🤛

@daffyduuck |

> Forcément quand on va aller chercher du streaming gratuit, quand on clique

> sur « bravo vous avez gagné un iPhone », faut pas s’attendre à un monde de

> bisounours.

Ben en matière de sécurité *effective*, si, justement c'est de s'attendre qu'elle va fonctionner au moment où il le faut.

Espérer que les individus éviteront, consciemment (donc en ayant une sorte de prémonition face à un risque par définition futur) de se mettre en condition d'être exposé à un risque, c'est pas une politique de sécurité !

C'est comme de dire que si on a une belle voiture, faut pas s'attendre à ce que l'alarme anti-vol soit efficace si on a tourné par erreur dans une rue d'un quartier mal fréquenté.

Au contraire. On paye pour plus (et le vendeur insiste lourdement sur le fait que c'est plus cher *aussi* parce que c'est plus sûr !), il est donc légitime de s'attendre que la sécurité soit plus efficace, à condition d'usage identique.

Sinon, l'argument de "supériorité" de la sécurité est en fait fallacieux et repose plus sur le fait que la clientèle est statistiquement identifiée comme ayant des usages l'exposant à moins de risque.

Une mutuelle qui offrirait - fort cher - une assurance maladie aux seuls jeunes de moins de 25 ans vous semblerait honnête en disant que ses assurés sont mieux protégés "grâce à elle" face à la maladie, et que ses rares assurés qui ne sont pas correctement couverts par l'assurance c'est parce qu'ils ont des comportements à risque, genre ils font des trucs dingues comme des activités sportives engagées etc !?!

"Google ferait bien de balayer devant sa porte avant d’aller voir les voisins"

Plusieurs commentaires comme ça ici. Mais sérieusement... Donc les chercheurs en sécurité doivent arrêter de travailler parce que ce qu'ils trouvent ne vous plait pas ? Parce que les systèmes conçus par la boite qui les emploie ont eux aussi des failles ? (comme absolument tous les systèmes du monde, c'est bien pour ça qu'il y a des chercheurs en sécurité justement)

Ils font leur boulot, un boulot qui à mon avis dépasse la plupart d'entre nous simples mortels. Comme dit plus haut c'est un travail de titan, extrêmement documenté. Applaudissez-les plutôt que de troller bêtement. Grâce à eux, les systèmes qu'on utilise au quotidien sont un peu plus sécurisés chaque jour...

Et Google ne fait pas du bénévolat hein... Ils ont juste des dizaines d'applis disponibles sur iOS, avec des millions de clients. Si iOS n'est pas sécurisé, les applis Google ne sont pas sécurisées...

@rolmeyer

Probable, oui.

L'un des inconvénients d'imposer un seul moteur web.

La diversité est un des éléments efficaces pour réduire de la surface d'exposition à un risque.

En sécurité informatique des systèmes critiques, on recourt très souvent à la mise en parallèle d’implémentations différentes, concurrentes, par exemple.

Mais pour cela, il faut accepter la diversité, et donc la concurrence et d'avoir à faire des choix.

Coté éditeur comme côté utilisateur.

C'est pas trop dans l'ADN d'Apple, ça, ni dans celle de ses clients, qui apprécient souvent le fait de ne pas devoir faire de choix.

Comme dans l'aviation / fusées ou des équipes différentes codent 2 fois la même chose. Si le premier système plante sur un bug non prévu, le 2e système prend la relève :)

Si le premier système plante sur un bug non prévu

Un bug, non prévu ? Tu es sérieux, tu penses vraiment que les boîtes font exprès(qu'elles prévoient) de mettre des bugs ?

@bibi81

D'en mettre exprès, probablement pas.

Mais de prévoir qu'il y en aura fatalement et qu'il faut des mécanismes résistants à cela, oui, clairement oui.

Mais de prévoir qu'il y en aura fatalement et qu'il faut des mécanismes résistants à cela, oui, clairement oui.

Ça fait froid dans le dos tout cela. Alors non on ne laisse pas de bug, et quand on double les équipements c'est pour qu'en cas de défaillance (mais pas de bug) le second équipement prend le relais.

Dupliquer un système bugué ne le rend pas sans bug (ce serait trop facile).

@bibi81

> quand on double les équipements c'est pour qu'en cas de défaillance (mais pas de bug)

> le second équipement prend le relais.

C'est réducteur. Y'a bel et bien des solutions avec bascule sur un second équipement, à l'implémentation complètement distince, et ce genre de bascule se fait lorsque que les échanges entre les deux équipements détectent une rupture d"intégrité des données de l'un des équipements. Que cela soit lié à un bug logiciel ou un problème matériel, peu importe, mais le doublement des équipements peut parfaitement être construit sur autre chose que la seule redondance à l'identique - logiciel compris - des composants.

> Dupliquer un système bugué ne le rend pas sans bug (ce serait trop facile).

Oui, mais faire travailler en parallèle plusieurs implémentations distinctes d'un même composant peut rendre le système capable de résister à un bug de l'une des implémentations.

Par contre, en effet, c'est pas du tout facile à concevoir.

Bref. Le principe d'un failover ne se réduit pas forcement au cas le plus répandu d'une second équipement parfaitement identique, cela peut être nettement plus ingénieux.

C'est lourd de devoir justifier chaque mot utilisé. C'est bien entendu juste une erreur de langage dans ma phrase. Une redondance. Un bug est par définition non prévu. Et non il n'y a pas de bug intentionnels dans le système. Et oui je parle bien de bug et pas de défaillance. Bref...

Si iOS est à ce point fragile, macOS doit être un gruyère râpé !

@Fluo

Peut être, mais il faut le nouveau Mac Pro, et à $5000 minimum, cela doit être un gruyère de haute compétition.

Encore une fois, il faut avoir visité des sites piratés pour malmener son téléphone lol

Pour moi, une faille qui n’en est pas une lol

@Clément34000

A quoi sert la sécurité si elle ne fonctionne que quand vous ne vous exposez pas à un risque !?! C'est toujours la faute de l'utilisateur au final, c'est ça l'idée !?

"You use it wrong!", l'argument ultime quand la sécurité prétendument (et argument marketing) supérieure est prise en défaut.

Du coup, pourquoi payer plus cher et pourquoi choisir une marque spécifique, si au final c'est le comportement de l'utilisateur qui fait le plus gros de la différence !?

Et puisqu'on en est là, on peut également imputer les bugs à l'utilisateur.

Il n'était pas censé faire cela après avoir fait ceci !

Franchement, l'impunité dont bénéficie Apple auprès de ses fans ne cessera de me fasciner. L'idée même que son offre puisse avoir un défaut semble tellement insupportable qu'il y a souvent un réflexe quasi pavlovien pour imputer la responsabilité à autrui le plus vite possible.

@byte_order

Mdr le speech... j’ai cru que tu allais refaire le monde avec tous les sujets qui te traversaient l’esprit.

Je n’en ferai pas autant parce qu’il n’y a aucune raison. Moi je pars du principe qu’à partir du moment qu’on visite des sites douteux ou/et pire, piratés, c’est à ses risques et périls. C’est au client d’être responsable puisqu’il décide de mettre les pieds là où il ne devrait pas. C’est simple.

Et là, je me répète, cette faille n’en est pas une, tout comme les failles de faceid découverte après plusieurs mois de tentatives effectuées par des laborantins lol oubliant que le soit disant téléphone volé serait de toute façon rendu hors d’usage au bout de quelques heures par son possesseur

La sécurité n’existe pas si on sort du droit chemin, de la logique, de la normalité

Rien ne dit que les sites étaient douteux....ou j’ai mal lu?

@ecosmeri

Non lol, comme disait SyMich, il n’y a pas de drapeau rouge lol Mais tu peux le deviner... entre Amazon et Aliexpress, tu choisis quoi ? entre Fnac et Wish, tu choisis quoi ? bref, je ne vais pas plus m’étaler.

Et comment êtes-vous sûr que le site d'Amazon ou de la FNAC n'a pas été piraté ?

Vu le travail effectué sur chaque nouvelle version d'iOS et pour être passé inaperçu pendant des années, les "pirates" dont on parle ici ne sont certainement pas des débutants!

Votre propre iPhone a peut-être été infesté sans que vous le sachiez !

@SyMich

je vais te laisser réfléchir, tu seras peut-être mieux servi lol

Non vraiment! Faites-nous profiter de votre savoir, car visiblement vous en savez plus sur le sujet que les équipes de Project Zéro qui indiquent que potentiellement n'importe quel site web peut avoir été corrompu pour y implanter le vecteur d'infection...

@SyMich

Et que non, je n’ai pas changé d’avis lol mais c’est gentil d’insister

"entre Amazon et Aliexpress, tu choisis quoi ? "

Vraiment le pire exemple possible, puisque qu'ya beaucoup de vendeurs qui achètent sur aliexpress pour revendre le produit aux pigeons sur amazon ensuite. :)

Souvent des produits qui coutent - d'1€/u sur aliexpress et qui sont revendu 5, 10 ou 15€/u sur amazon juste après. :)

T'as cru que les coques pour téléphones, les vaporisateurs de parfum, les couverts et tout ces objets qui coutent que dalle et fabriqués en Chine sont achetés où ? :)

@Clément34000

> La sécurité n’existe pas si on sort du droit chemin, de la logique, de la normalité

Vous n 'y connaissez visiblement rien en matière de sécurité, donc.

La sécurité, c'est *justement* d'envisager ce qu'il se passerait si/quand on sort du "droit chemin" (cela sonne comme une morale quasi religieuse, c'est fait exprès ?!), de la logique, de la procédure habituelle, bref ce que vous appelez normalité.

Et de construire des mécanismes empêchant l'apparition de conséquences non souhaitées dans ces cas là.

On ne construit pas une sécurité sur "y'a qu'à toujours faire gaffe, et y'aura pas de problème". C'est tellement ridicule comme argument que, franchement, si vous n'avez que cela pour défendre la défaillance des mécanismes de sécurité, autant vous renseignez sur ce qu'est la sécurité avant d'aller plus loin...

@byte_order

Lol te voilà toi. Je me disais bien qu’il en manquait un. Ne lache rien surtout lol

@Clément34000

Autant d'argumentation pour défendre l'efficacité de la "sécurité" façon "suffit de rester dans le droit chemin" me laisse bouche bée.

Bravo, continuez ainsi.

Vous ne trompez personne, probablement même pas votre inconscient.

@Clément34000

J’aimerai bien que vous m’expliquiez comment vous faites pour savoir qu’un site est piraté ?

La baguette de sourcier, le doigt humide, Irma la voyante?

Nan, vraiment...

@vache folle

"La baguette de sourcier, le doigt humide, Irma la voyante ?"

😂👍

Probablement qu'il cumule les trois... 🤔 Mais, en prenant soin de les mettre l'un dans l'autre ! 😜🤭😂🤣

@byte_order

« Franchement, l'impunité dont bénéficie Apple auprès de ses fans ne cessera de me fasciner. L'idée même que son offre puisse avoir un défaut semble tellement insupportable qu'il y a souvent un réflexe quasi pavlovien pour imputer la responsabilité à autrui le plus vite possible. »

Mais c'est fascinant. Véritablement. :-)

Et comment vous savez qu'un site a ou n'a pas été piraté ??

Il n'y a pas de drapeau qui vous signale attention ce site est piraté !

Un site qui se fait pirater n'est pas nécessairement un site "douteux". Le "pirate" aura au contraire intérêt à installer son vecteur d'attaque sur des sites bien sous tout rapport et sur lesquels un maximum de visiteurs passent chaque jour pour que son attaque touche un maximum de personnes.

Peut-être ce site MacG.co a-t-il été piraté et tous ceux qui s'y connectent avec leur iPhone ou iPad ont été infesté, vous y compris!

🤦♂️

@SyMich

Lol je ne me connecte pas au site macG

Perso, vu ce que je fréquente comme site via mon iPhone ou ma tablette, je ne risque rien. Ce sont de trop gros sites quand en plus ils ne sont pas sécurisés.

Voilà, je n’en dirai pas plus parce qu’il me faudrait argumenter toutes les 5 minutes avec toi lol, si je ne dois pas le faire à chaque mot écrit, ça serait sans fin lol

C'est confirmé, vous n'y connaissez rien en matière de sécurité. Restez donc dans votre croyance sur ce concept de "bonne" fréquentation.

J'espère juste que vous ne l'appliquez pas cette même approche avec le préservatif, pour vous mais également pour vos partenaires...

@byte_order

ah voilà, on juge, on mélange tout... merci pour tout vos conseils tjs aussi utiles accompagnés de ces jugements toujours aussi étonnant.

Ya juste toi, le fanboy volontairement aveugle sur ce problème, qui raconte de la merde. :)

@mouahaha

Encore des jugements hasardeux, on n’en oublierai presque le sujet lol Dirige toi plutôt vers SyMich ou Byte Order, tu seras plus efficace dans le débat, parce que moi, comme dit plus haut (ou plus bas), j’ai terminé avec ce sujet, merci... sauf si ça te fait du bien, bien sûr lol

@Clément34000

> Encore des jugements hasardeux, on n’en oublierai presque le sujet lol

Qui est une faille de sécurité dans un système informatique.

Votre jugement c'est que c'est de la faute de l'utilisateur qui n'avait qu'à "rester dans le droit chemin" (sans que l'on sache trop comment on sait ce qu'est un droit chemin, d'ailleurs) et donc que c'est pas une faille.

Le jugement d'autres ici, dont le mien, c'est que c'est une faille de sécurité, point barre, et donc que le responsable c'est celui qui vend contre de l'argent des mécanismes de protection de l'utilisateur, point final. Qu'ici ce vendeur soit Apple ne doit rien changer, quand la faille est chez Facebook ou chez les contribuables français (faille de sécurité sur le site du Tresor Public français) vous ne dites pas que ce sont les utilisateurs de ses systèmes qui sont responsables, si !? Quand c'est votre banque en ligne qui aura une faille, cela sera aussi de votre faute, vous n'aviez qu'à savoir !?

Merci, donc, de partager vos preuves comme quoi les sites web étaient clairement des sites "à risque" facilement identifiables par madame michu.

A défaut, je pense que l'argumentaire qui sera jugé ici le plus hazardeux par le plus grands nombres de lecteurs ne sera pas celui que vous pensez.

@Clément34000

> ah voilà, on juge, on mélange tout...

Je vous cite:

"Encore une fois, il faut avoir visité des sites piratés pour malmener son téléphone lol

Pour moi, une faille qui n’en est pas une lol"

Encore une fois, il faut avoir été en contact avec une infection pour malmener son système immunitaire. Pour moi, une contamination qui n'en est pas une lol.

Même attitude, mais pour vous c'est du mélange ?

Pourquoi ? Parce que la même attitude, la même responsabilité de la victime quand on l'applique au risque immunitaire, cela ne va plus dans le sens de votre... "logique" ?

@byte_order

+1000 👍

Vous confirmez que vous n'avez rien compris à l'ampleur des failles décrites et à la performance de la méthode d'attaque. N'importe quel site peut avoir été "piraté" y compris des "gros" sites comme vous dites ... et qu'ils soient sécurisés ou pas n'y change rien!

Pourquoi croyez vous que Google n'a donné que 7 jours pour réagir et qu'Apple (qui souvent traîne à combler les failles) n'a mis que 6 jours pour publier le correctif?

Sur des failles plus "classiques" c'est 6 mois le delais accordé !

Une page web qui met à mal un système / permet d'accéder aux données du système / sortir du sandboxing / accéder aux données de localisation / etc., ça s'appelle une faille.

Il n'y a pas de doute sur la définition. Sauf pour toi. Mais tu dois en effet mieux savoir que Google et Apple réunis :)

@LoossSS

« Une page web qui met à mal un système / permet d'accéder aux données du système / sortir du sandboxing / accéder aux données de localisation / etc., ça s'appelle une faille. »

On est d’accord

@Clément34000

Alors pourquoi avoir dis ceci :

> Encore une fois, il faut avoir visité des sites piratés pour malmener son téléphone lol

> Pour moi, une faille qui n’en est pas une lol

Vous dites désormais exactement l'inverse, c'est bien une faille ?

Faudrait savoir. On a du mal à vous suivre. Du moins, j'ai du mal.

@Clément34000

« Pour moi, une faille qui n’en est pas une »

Evidemment! On n’en attendait pas moins de toi! 😜

@Clément34000

Je pense (moi aussi) que ton analyse est biaisée. 🤷🏻♂️

Tes calculs sont pas bons, Kevin ! 😅

Pages