Apple a publié un complément d'information à sa déclaration d'hier sur la question des "portes dérobées" présentes dans iOS. La fiche technique décrit le rôle de trois services pointés du doigt par Jonathan Zdziarski.

com.apple.mobile.pcapd, explique Apple, sert à récupérer des paquets de données pour tenter de comprendre des dysfonctionnements avec une connexion réseau, soit utilisée pour une app soit pour une connexion avec un VPN. Apple dirige vers une documentation pour les développeurs qui explicite ce mécanisme. Zdziarski reprochait à ce « sniffer » de ne pas imposer d'être en mode développeur et d'être actif en permanence sur tous les appareils iOS.

Le suivant, com.apple.mobile.file_relay sert à Apple pour ses besoins internes et aux équipes AppleCare pour obtenir des informations sur votre appareil iOS en vue d'un diagnostic. C'est une procédure courante qui se fait notamment lorsqu'on appelle AppleCare : on reçoit un mail contenant un lien, on le clique et il retourne des informations techniques à son interlocuteur. Apple indique dans sa fiche que ce service ne collecte qu'un nombre limité de données et à des fins d'analyse d'un dysfonctionnement ; qu'il n'a pas accès à toutes les données sur le téléphone ; qu'il est indépendant des sauvegardes réalisées par l'utilisateur et qu'il respecte le chiffrement des données.

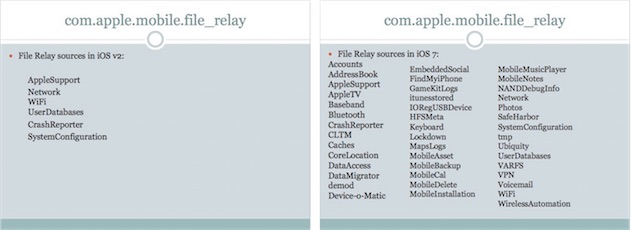

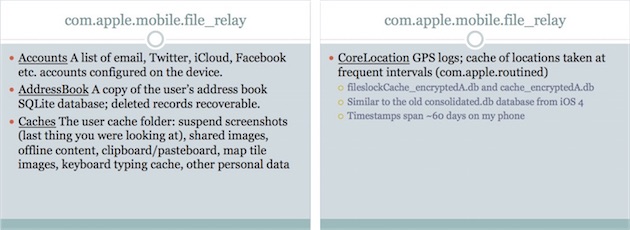

Dans sa présentation [pdf] Zdziarski relevait à propos de ce service qu'il avait considérablement accru son périmètre d'action au fil des versions d'iOS, en prenant dans ses filets beaucoup plus d'informations (iOS ayant évidemment gagné nombre de fonctions au fil des années) : comptes Mail configurés, base de données du Carnet d'adresses, dossiers caches divers et variés, journal d'activité GPS, etc.

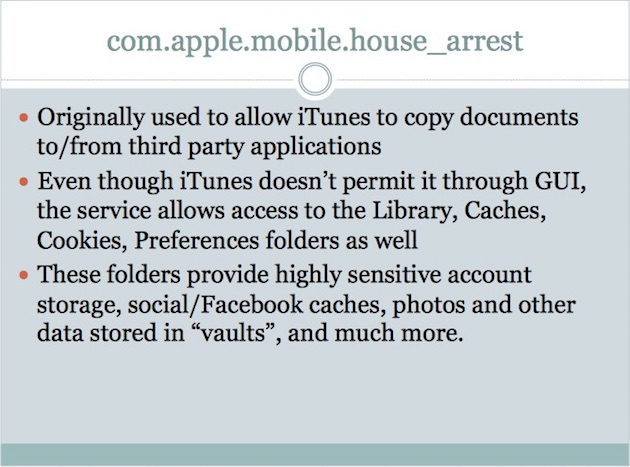

Enfin, Apple cite com.apple.mobile.house_arrest utilisé pour le transfert de documents et fichiers entre un PC et un appareil iOS pour les apps installées. Xcode s'en sert également, ajoute Apple pour transférer des données de test vers un appareil iOS lorsqu'on code une app. Zdziarski s'inquiétait de voir que ce service pouvait conduire à diverses informations comme les cookies, les dossiers Préférences, les dossiers caches des applications et dont le contenu ne sera pas nécessairement chiffré par leurs développeurs.

La fiche précise en outre que ces « fonctions de diagnostic » ont besoin que l'utilisateur ait déverrouillé son téléphone, et que l'ordinateur hôte soit validé au branchement de l'appareil. Les données transmises sont chiffrées « les clefs ne sont pas envoyées à Apple ». Et d'ajouter que ces données peuvent effectivement être obtenues par Wi-Fi si cette option a été activée dans iTunes.

Cette fiche reprend ainsi les principaux points détaillés par Jonathan Zdziarski, mais cela ne devrait pas changer l'appréciation de ce dernier. Apple explique le rôle de ces services, orientés sur l'analyse de problèmes. Elle insiste sur le fait que leur usage est encadré, que la collecte des infos est limitée (la fiche est pauvre en détails) et que cela s'inscrit dans des scénarios courants sinon banals.

Zdziarski récuse le terme de backdoors (alias, portes dérobées). Il considère plutôt ces points d'entrée comme anormaux par l'étendue des données accessibles et opaques et il s'émeut principalement que ces services puissent être également utilisés dans des contextes et avec des objectifs qui débordent du cadre fixé par Apple.

[MàJ à 16h50] : une nouvelle réponse de J. Zdziarski.

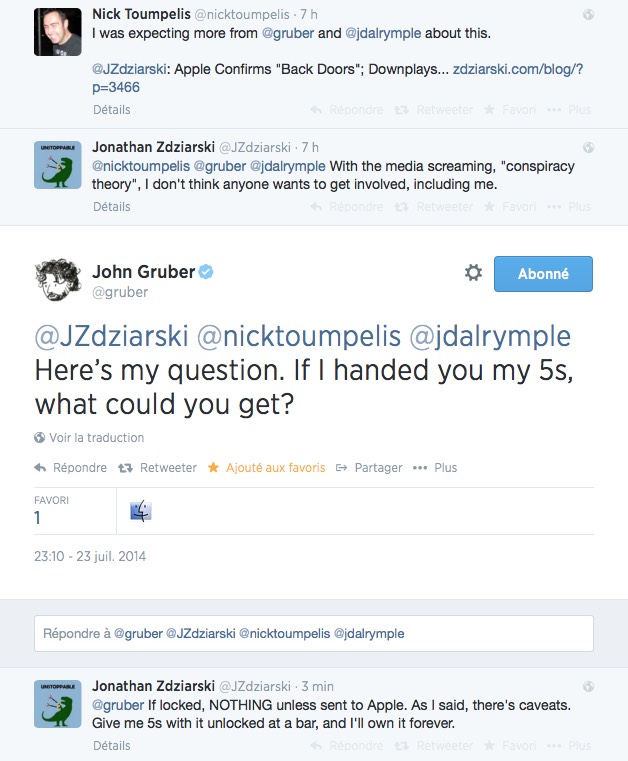

Petit échange sur Twitter entre John Gruber et Jonathan Zdziarski, le premier demandant au second ce qu'il peut récupérer d'un iPhone qu'on lui donne. Réponse du second, « rien du tout », sauf à ce que l'appareil ne soit pas verrouillé - ou entre les mains d'Apple - dans le cas contraire, la porte est ouverte.