Touch ID contourné par une méthode ancestrale

Le Chaos Computer Club (CCC) a réussi à piéger la fonction Touch ID de l’iPhone 5s, montrant une fois de plus qu’aucune technologie n’est infaillible (lire : Apple et la tentation de la biométrie).

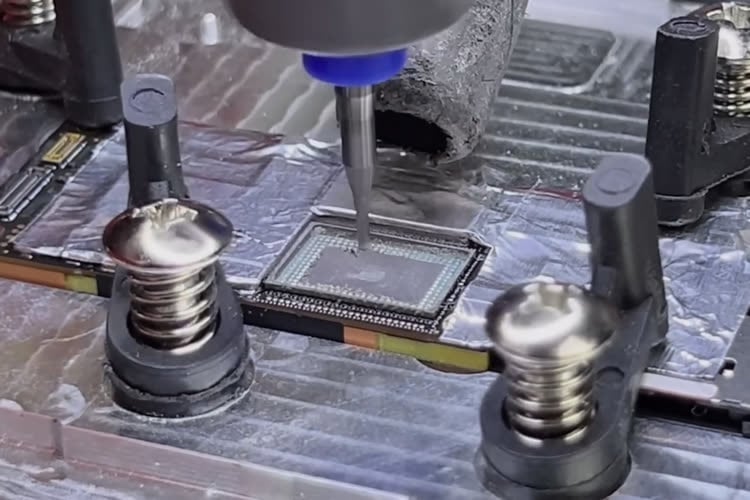

En fait, le procédé est tout simple, enfin disons qu’il utilise des procédés moins complexes que l’on aurait pu imaginer. Les hackers ont créé un faux doigt avec une copie de l’empreinte contrefaite qui a été initialement photographiée en 2400 dpi. Celle-ci a été ensuite imprimée sur une fine pellicule transparente.

Le CCC estime que la protection d’Apple n’est pas fondamentalement différente des technologies précédentes. Le hackeur Starbug indique que le capteur d’Apple possède juste une meilleure résolution. Cette méthode avait d’ailleurs fait l’objet d’un reportage sur ARTE en 2006.

Pour le CCC, une des organisations de hackers les plus renommées mondialement, il s’agit d’une occasion en or pour s’attaquer aux technologiques biométriques liées aux empreintes digitales. Il s’agit selon eux d’un procédé inadapté pour le contrôle d’accès. Alors, non seulement, ils déconseillent l’utilisation de cette technologie avec un smartphone, mais surtout ils estiment que les passeports biométriques utilisés dans de nombreux pays ne sont pas une bonne chose.

Faut-il pour autant jeter le bébé avec l’eau du bain ? Qu’est-ce qui est plus difficile pour un voleur ? Soutirer votre code à quatre chiffres ou votre empreinte ?

Le hacker pod2g, connu notamment pour le jailbreak d'iOS 6, a par ailleurs récemment affirmé qu'Apple était en mesure d'intercepter et de lire les iMessages, alors qu'elle défend le contraire (lire : Pod2g intercepte l'iMessage de confidentialité d'Apple). Comment Apple va-t-elle réagir à ces deux polémiques ?

Sur le même sujet :

- Sécurité : l'intenable défi

- Touch ID : Apple marque la sécurité de son empreinte

Pages