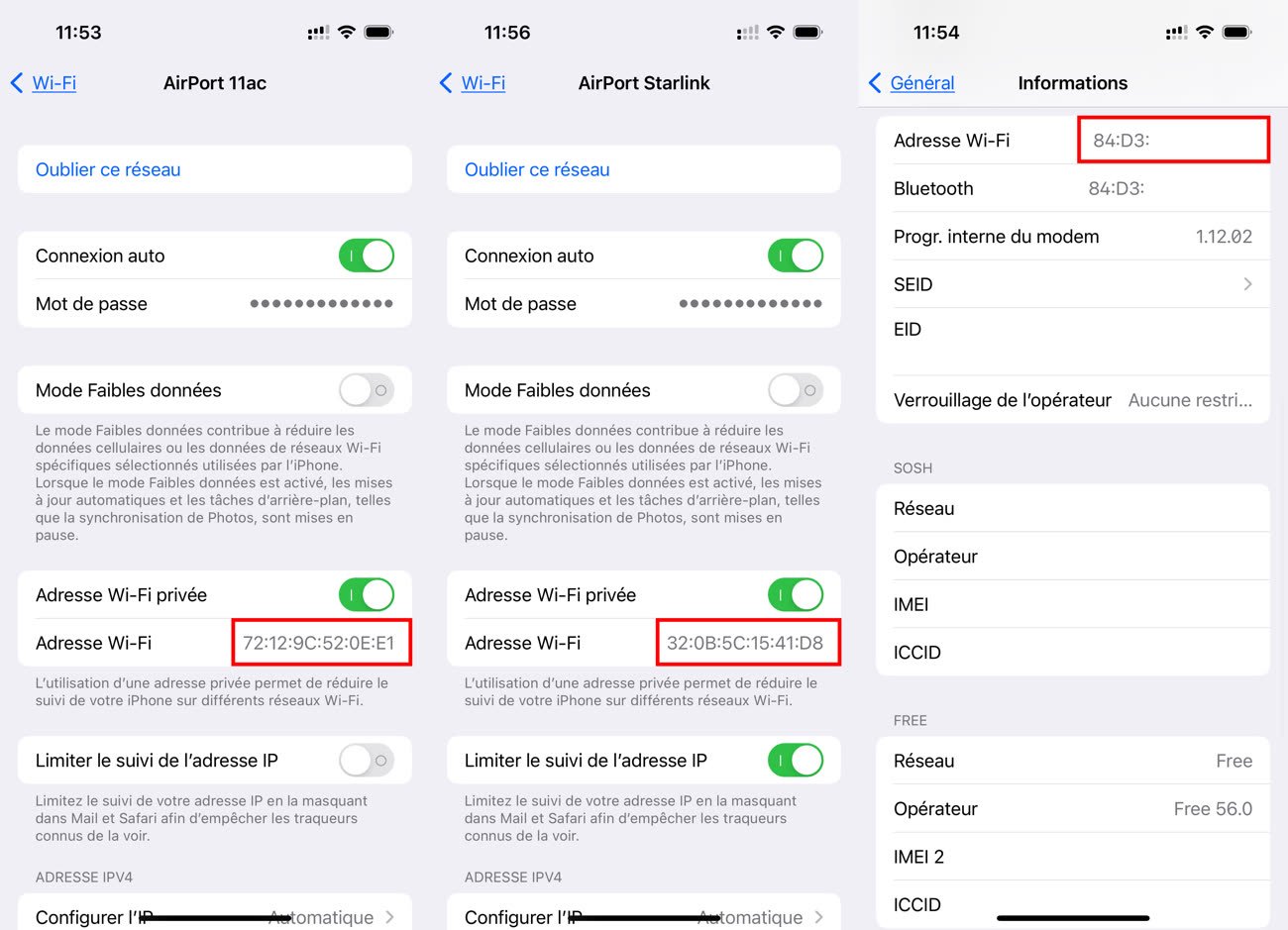

Depuis iOS 14 (et dans un mouvement commencé avec iOS 8), Apple cache en théorie l'adresse MAC de votre iPhone (ou iPad). Nous en avions parlé à l'époque, l'option Adresse Wi-Fi privée envoie une adresse MAC qui change si vous passez d'un réseau Wi-Fi à un autre. Mais cette option ne fonctionnait pas réellement et le problème n'a été corrigé qu'avec iOS 17.1.

L'adresse MAC est un identifiant « unique1 » lié à une interface réseau (Wi-Fi, Ethernet, etc.). Il sert à identifier un périphérique sur le réseau, mais il a surtout été détourné dans certains cas pour suivre les utilisateurs : en collectant les adresses MAC sur des réseaux Wi-Fi, il est possible d'identifier une personne. Une société peut par exemple déterminer que vous avez visité un magasin précis en enregistrant les adresses MAC, même si vous ne vous êtes pas connectés au Wi-Fi : la simple présence de l'iPhone peut permettre de récupérer l'adresse.

La solution d'Apple, en théorie, est donc efficace : elle permet de générer une adresse MAC variable, qui empêche le suivi. Mais la faille corrigée dans iOS 17.1 (ainsi qu'iPadOS 17.1, tvOS 17.1, watchOS 10.1 et iOS et iPadOS 16.7.2) montre le contraire. Comme l'expliquent nos confrères de ArsTechnica, les différents appareils envoyaient bien la fausse adresse… mais aussi la vraie. Elle était en effet diffusée sur le port 5353 en UDP, a priori pour le protocole Bonjour.

Une erreur un peu étonnante de la part de la marque, qui a donc été corrigée. Reste à savoir si des malandrins ont pu utiliser cette voie (simple) pour suivre des utilisateurs d'iPhone.

-

Il ne l'est pas totalement, en réalité, et l'identifiant peut être modifié. ↩︎