« La plus sophistiquée des chaines d'attaque que nous ayons vue », c'est en ces termes que Kaspersky décrit un malware découvert l'été dernier sur les iPhone. À l'époque, le FSB (Service fédéral de sécurité de la Fédération de Russie, ex-KGB) avait accusé Apple d'avoir collaboré avec la NSA pour espionner les iPhone d'utilisateurs travaillant dans les missions diplomatiques russes de certains pays membres de l'OTAN et ailleurs à travers le monde.

La Russie bannit l'iPhone de son administration par crainte d'espionnage

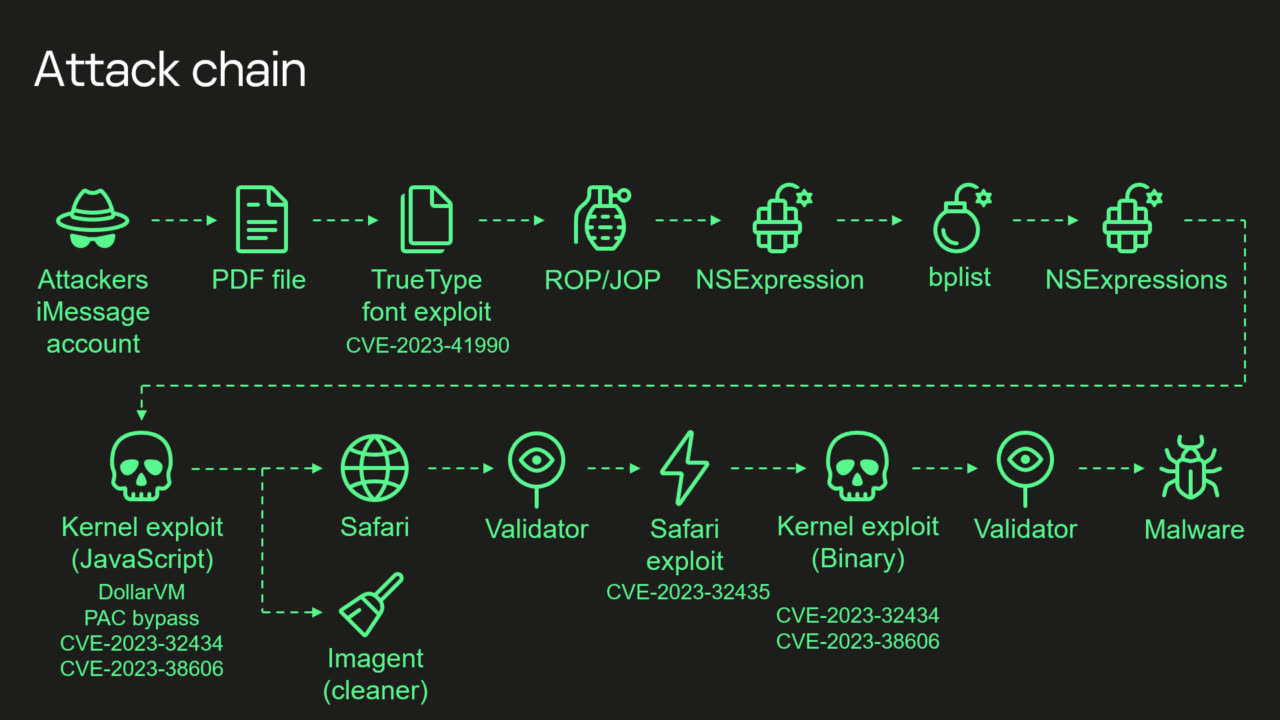

Ce malware a pu fonctionner pendant au moins quatre ans avant d'être détecté et identifié sous le nom d'opération "Triangulation". En référence à une étape de l'infection où le logiciel "dessine" une forme triangulaire dans la mémoire de l'appareil ciblé. Après des mois d'étude de ce malware et de son fonctionnement, Kasperksy n'en a pas trouvé toutes les clefs. Un premier compte-rendu très technique de ses découvertes a été publié, d'autres suivront pour détailler chacune des étapes de l'infection qui débutait par la réception d'un iMessage contenant un PDF, que l'app de messagerie traitait, sans aucune action requise de l'utilisateur.

Car le processus est complexe — il rebondissait sur quatre vulnérabilités jamais identifiées — et témoigne d'un très haut niveau de compréhension des arcanes matériels des iPhone (le malware pouvait aussi fonctionner sur des iPod touch, iPad, Mac, Apple TV ou Apple Watch). Kaspersky a fini par comprendre que le logiciel utilisait une fonction matérielle cachée et inconnue (ou de peu de monde).

Les adresses MMIO (Memory-Mapped I/O) sont des registres mémoires dans le processeur dont le malware se sert pour communiquer avec des périphériques ou autres composants matériels comme le GPU ou la RAM. La liste de ces adresses n'est pas un secret et peut être récupérée, mais certaines n'y figuraient pas. Ces adresses inconnues étaient toutes liées au composant graphique. La raison de leur présence n'est pas explicable en l'état, peut-être étaient-elles là à des fins de débogage ?

De même, les chercheurs de Kaspersky ne s'expliquent pas comment les auteurs du malware ont pu les repérer. Certaines ont pu l'être par hasard ou à force de recherches et d'essais, mais cela n'explique pas toutes les découvertes faites ensuite pour réussir, au final, à contourner les protections en place. Le malware ne survivait pas à un redémarrage de l'appareil mais son propriétaire faisait l'objet par la suite d'une nouvelle attaque pour réimplanter l'intrus.

Quant à l'identité ou l'origine possible des auteurs, Kaspersky se garde de désigner un pays ou un gouvernement. Il n'y aurait pas de traces ou d'empreintes qui permettent de relier ce malware à des entités précédemment connues. Apple de son côté a corrigé les failles par des mises à jour pour iOS 15 et iOS 16.