On ne sait toujours pas comment le FBI s’y est pris pour « craquer » l’iPhone 5c du tueur de San Bernardino (dans lequel aucune information intéressante pour les enquêteurs n’était présente). Dans cette histoire, le Bureau a reçu l’aide d’un tiers dont on ignore l’identité et les émoluments, mais beaucoup soupçonnent la société Cellebrite. Cette entreprise spécialisée dans l’extraction et la récupération de données exploiterait des techniques issues du jailbreak, selon un hacker anonyme ayant fouiné les quelques 900 Go de données qui ont fuité le mois dernier des serveurs de Cellebrite.

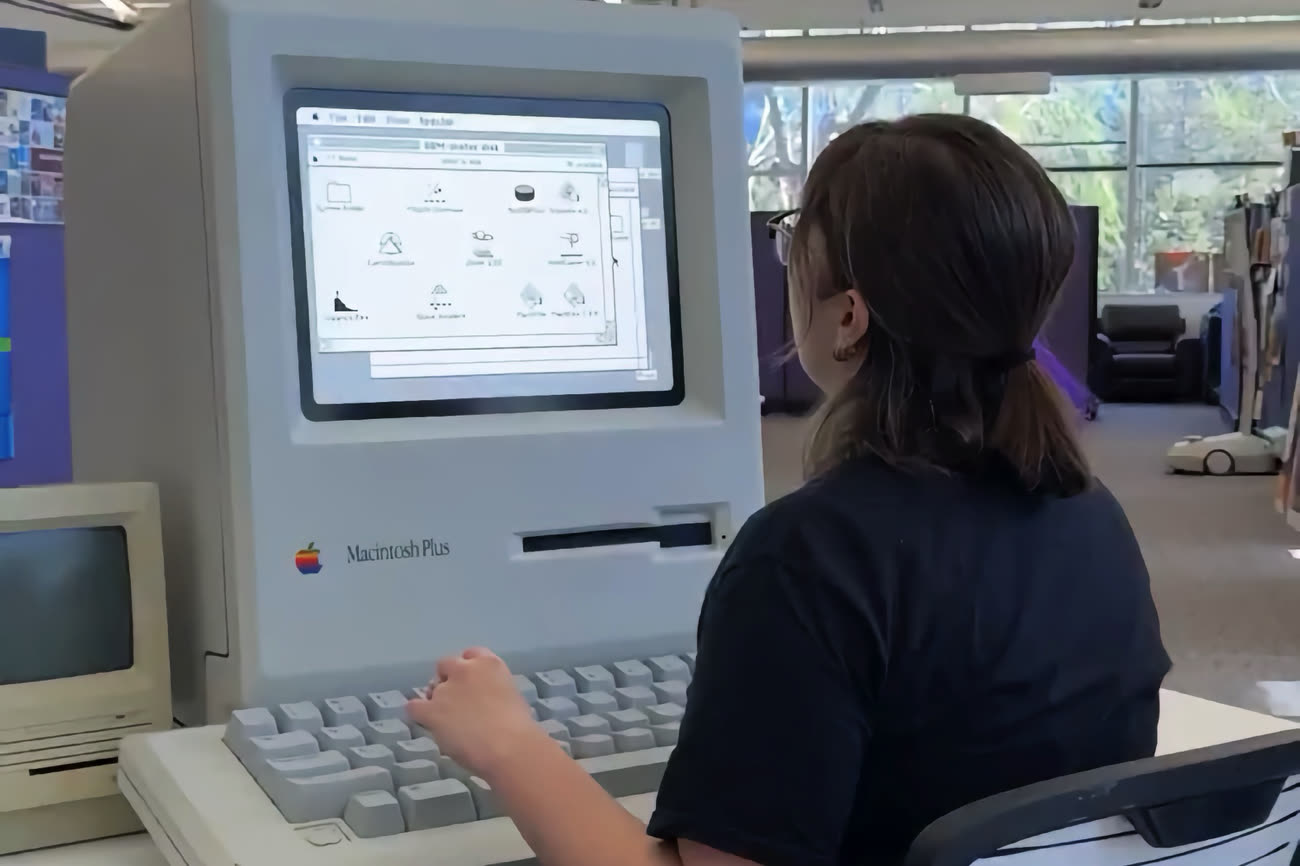

Les informations tirées de cette fuite montrent d’une part que cette société a vendu sa technologie à des régimes autoritaires, dont la Russie, la Turquie ou encore les Émirats arabes unis. Cellebrite commercialise notamment une solution clé en main, l’Universal Forensic Extraction Device (UFED), un boîtier qui peut récupérer des SMS, des courriels et toutes sortes de données de centaines de smartphones, ainsi que d’anciens iPhone. Les modèles les plus récents présentent des protections bien plus difficiles à craquer.

Après avoir récupéré et déchiffré le paquet de données, le hacker a donné quelques informations supplémentaires au site Motherboard. Le code en lien avec iOS est très similaire à celui qui est utilisé sur la scène jailbreak. Une découverte confirmée par Jonathan Zdziarski, l’expert en sécurité bien connu : les fichiers iOS utilisés par Cellebrite pour pénétrer avec effraction dans les iPhone sont pratiquement identiques aux outils créés pour déplomber les smartphones. On y trouve ainsi des versions patchées des firmwares d’Apple servant à casser les mécanismes de sécurité d’iOS.

Un des fichiers de configuration contient une référence à limera1n, un logiciel de jailbreak mis au point par Geohot, ainsi qu’à QuickPwn. Mais le code de ce dernier a été modifié pour les besoins des enquêteurs ; il y a notamment la présence de code permettant d’obtenir le mot de passe pour déverrouiller un iPhone par la force brute, ce qui n’a pas beaucoup d’intérêt dans le cadre d’un jailbreak. « Si — et c’est un grand si — [Cellebrite] a utilisé [le code des outils de jailbreak] dans leur UFED ou d’autres produits, cela voudrait dire qu’ils ont subtilisé des logiciels de la communauté du jailbreak, des logiciels boiteux et expérimentaux pour des produits supposément scientifiques destinés aux enquêtes », déplore Zdziarski.

Pour sa défense, Cellebrite explique que l’entreprise est à l’affût de tous les travaux de recherche et des informations provenant de la communauté de la sécurité informatique, en particulier les « méthodes légales qui viennent d’être publiées, les outils de recherche et les problèmes documentés publiquement, dont les “jailbreaks” qui permettent d’obtenir des informations sur les plateformes ».

Le porte-parole de Cellebrite n’oublie pas non plus de rappeler que la technologie mise au point par la société est utilisée dans les affaires de trafic d’enfants, les agressions sexuelles, les meurtres, les gangs. Au vu du profil de certains clients de l’entreprise — les régimes autoritaires cités plus haut —, l’UFED est certainement utilisé aussi pour des causes moins nobles comme la surveillance d’opposants.

Au vu de ses activités, Cellebrite n’avait pas spécialement bonne presse. Ça ne s’est pas arrangé par la suite : l’entreprise avait minimisé la fuite des centaines de Go de données en expliquant qu’elles ne contenaient que des « informations basiques », comme des contacts de ses clients. Mais visiblement, il y avait bien plus.