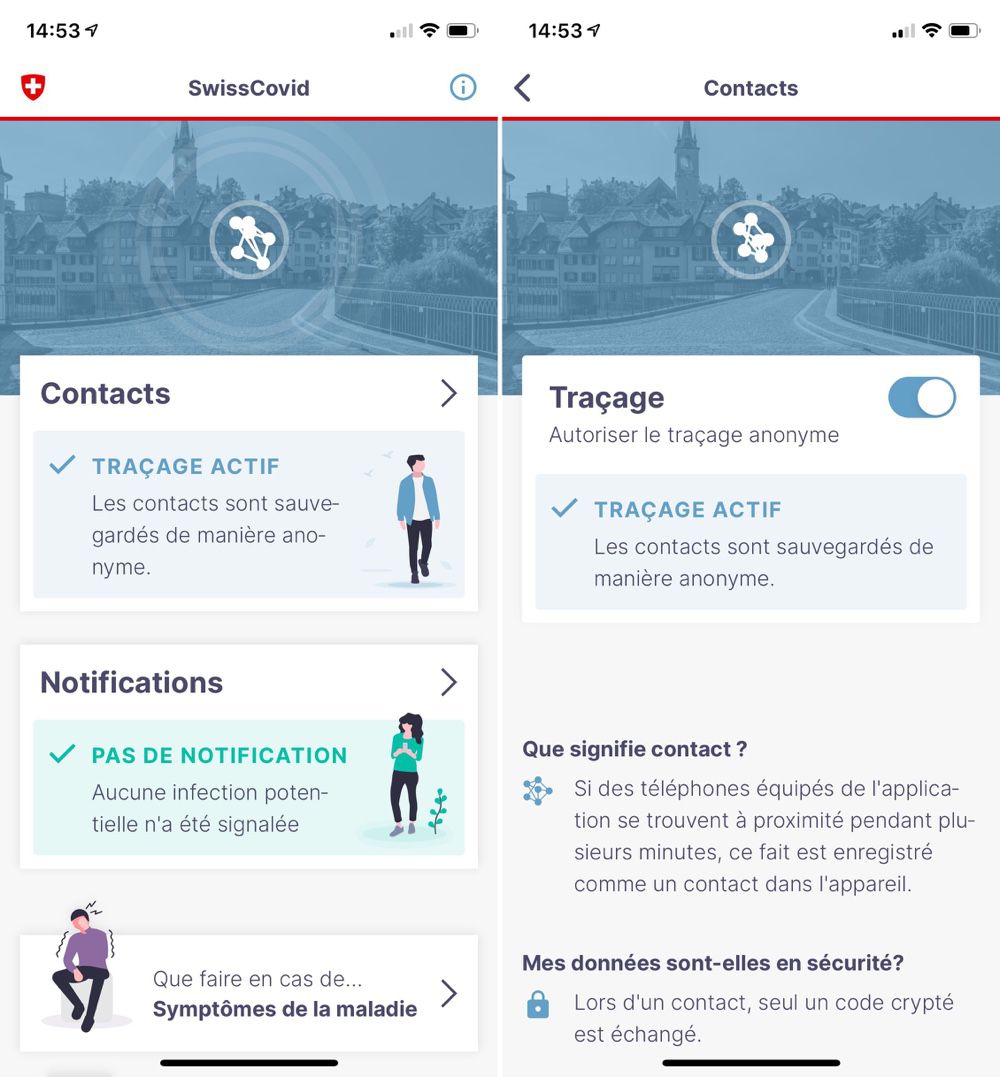

En Suisse, la sécurité de l'application SwissCovid, qui fait l'objet depuis le début du mois d'une expérimentation auprès de certaines catégories de la population, pose question. L'Office fédéral de l'informatique et de la télécommunication et le Groupe d'intervention informatique de la Confédération ont jugé que l'application de traçage des contacts offrait un degré élevé de sécurité et de protection de la vie privée, rapporte l'agence de presse ATS.

Mais d'un autre côté, deux experts en cryptographie ont pointé un risque de piratage. D'après l'analyse de Serge Vaudenay, chercheur à l'École polytechnique fédérale de Lausanne (EPFL), et Martin Vuagnoux, de l'entreprise Base23, le problème touche l'API d'Apple et Google qui est exploitée par SwissCovid. Selon eux, « les données diffusées par Bluetooth peuvent être modifiées avec malveillance », ce qui peut conduire à des attaques en diffusant de faux cas positifs.

« Tout un chacun peut écouter les "postillons" Bluetooth que vous émettez. Même à plus de 10 mètres ou encore à distance via d'autres applications. Par exemple je peux les capter, les voir, les filtrer. Je détecte ceux qui sont associés à SwissCovid. Avec un bout de code, je peux les modifier et je peux les stocker et j'ai deux heures pour les émettre à d'autres endroits dans la ville », explique Paul-Olivier Dehaye, un autre expert suisse, à RTS.

Des malandrins pourraient exploiter cette vulnérabilité afin de diffuser des faux positifs à certains endroits afin de les faire fermer ou de faire isoler inutilement leurs employés.

L'EPFL, à l'origine de l'app SwissCovid mais aussi de la solution technique proposée par Apple et Google, et la Confédération ont déclaré à RTS que le risque était connu et allait être examiné. Un rapport est prévu à la fin de la phase d'expérimentation.

Par ailleurs, c'est cette semaine que l'Allemagne va lancer son application de traçage des contacts, a fait savoir le ministre de la Santé du pays. Développée notamment par Deutsche Telekom et SAP, elle sera basée sur l'API d'Apple et Google.

Source :