Pendant quelques années, des sites web ont distribué aux iPhone qui les visitaient un malware capable de subtiliser nombre d'informations personnelles : photos, géolocalisation en temps réel, contenu des messageries, liste des contacts, identifiants de services web, expliquent des chercheurs de l'équipe Project Zero de Google.

Au fil de plusieurs billets, tous extrêmement fouillés et techniques, ils révèlent que ce malware et ces sites ont opéré depuis au moins 2016. « Il n'y a pas de sélection dans les cibles », écrit Ian Beer « Il suffit de visiter le site piraté pour que le serveur attaque votre appareil et, s’il y parvient, qu'il installe un logiciel de surveillance. Nous estimons que ces sites reçoivent des milliers de visiteurs par semaine ».

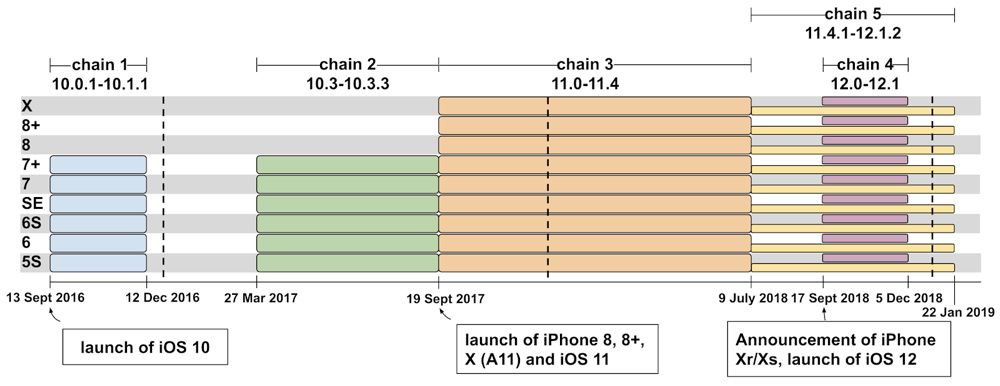

L'équipe de Google a pu isoler 5 méthodes d'exploitation de failles dans iOS 10, 11 et 12. Ce qui dénote chez les auteurs de ces agissements une certaine ténacité. À chaque grande révision d'iOS ou lors de mises à jour de sécurité, ils changeaient de méthode pour coller à ces évolutions.

Ces 5 approches ont pu s'appuyer sur un total de 14 vulnérabilités : 7 liées à Safari qui sert de porte d'entrée pour l'attaquant, 5 au noyau du système et deux qui contournaient le sandboxing, ce principe de cloisonnage pour les applications et le système. Au moins l'une de ces failles est restée inconnue jusqu'au 1er février 2019. Après son signalement par Google, elle a été corrigée par Apple et une mise à jour 12.1.4 déployée six jours plus tard.

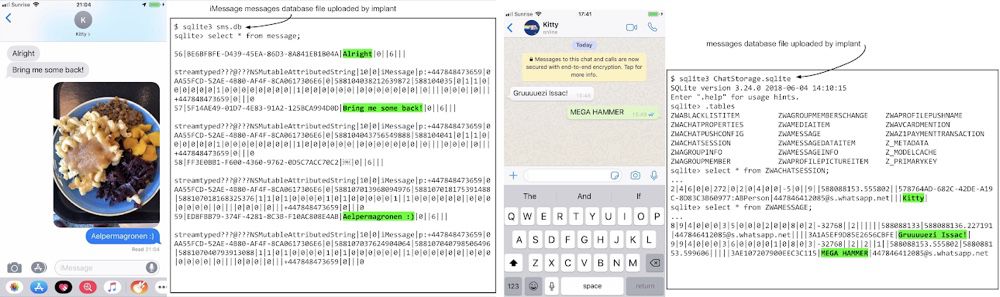

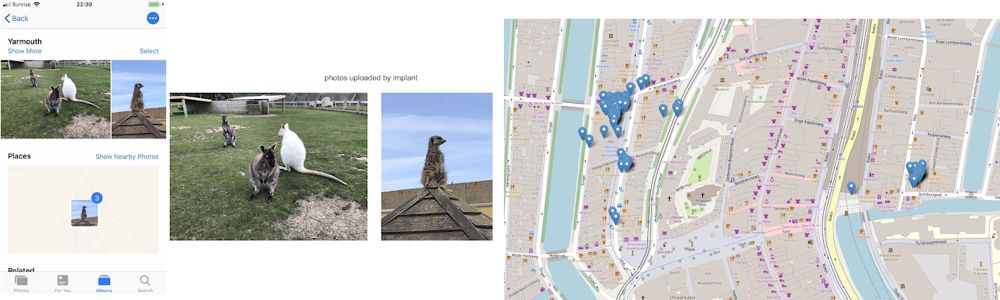

Dans un dernier billet, Ian Beer montre ce que peut récupérer ce malware, après avoir recréé les conditions de son fonctionnement et l'avoir installé sur son iPhone.

Le serveur attaché à ce logiciel va recevoir les dossiers de données de WhatsApp, Messages, Hangouts, Skype, Viber, Telegram — des messageries sécurisées lors des échanges mais une fois que les messages sont stockées sur l'iPhone leur obtention n'est plus aussi compliquée — ; celles aussi d'Outlook et de Facebook ; les adresses dans Contacts, la position en temps réel de l'utilisateur, ses photos ou encore les tokens stockés dans le Trousseau d'accès qui permettent à des apps, comme celles de Google, d'accéder à votre compte utilisateur.

Ce malware a un défaut, il devient inopérant sitôt l'iPhone redémarré. Mais au vu de ses capacités de moisson, il est capable de donner à ses concepteurs suffisamment d'informations pour qu'ils accèdent, avec les identifiants de leurs victimes, à différents services. Et puis comme le souligne le chercheur, la simple possibilité de suivre en temps réel les déplacements de personnes est précieuse, surtout si le malware est distribué auprès de populations de certaines zones géographiques.

Quant aux défauts logiciels dans iOS et Safari qui ont rendu possible la création de ces attaques, Beer cite le cas de code ajouté par Apple pour une nouvelle fonction buguée et qui de toute évidence n'avait pas été testée (elle faisait planter l'iPhone illico) et, plus généralement, du code qui a échappé à l'attention des contrôles de qualité ou n'a été que modérément évalué.

Source :