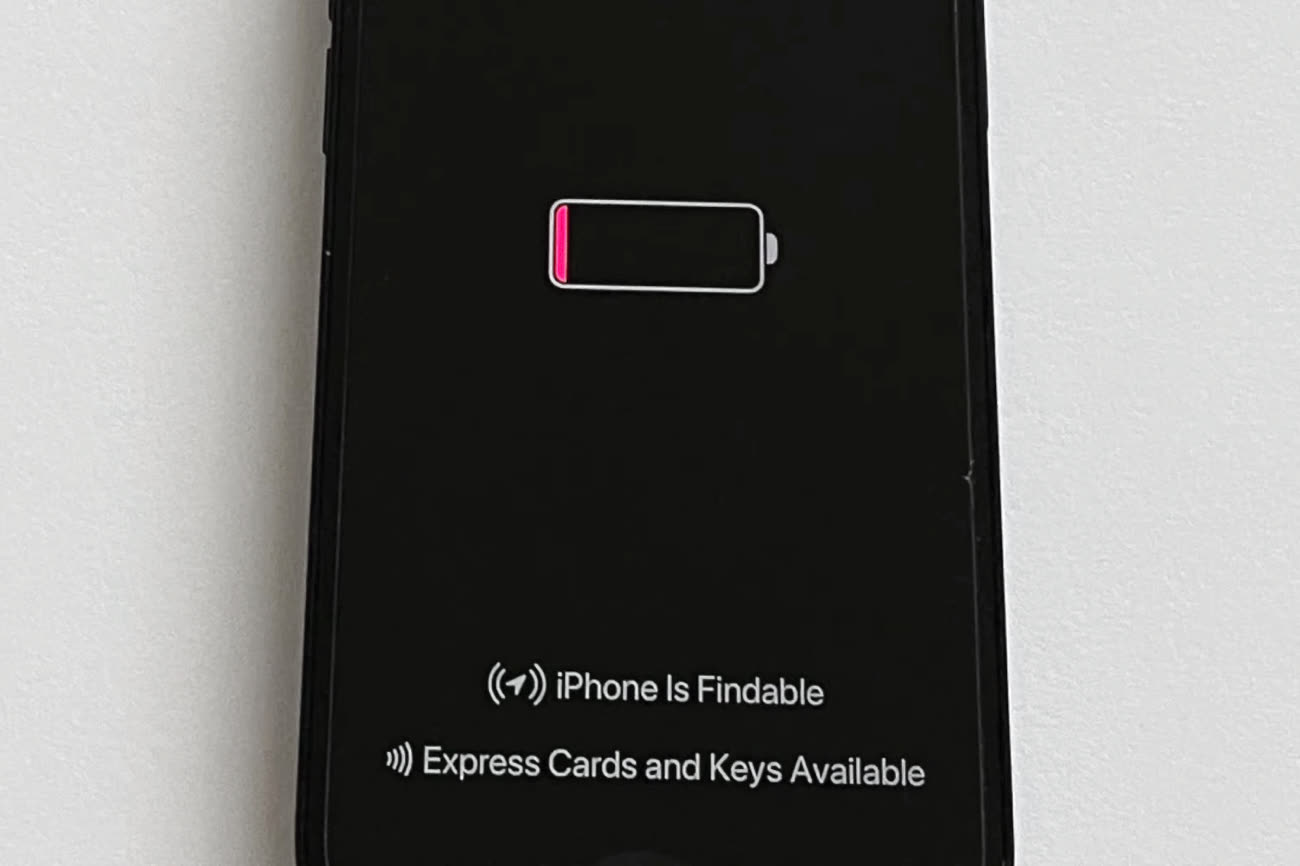

Quatre chercheurs en sécurité allemands ont publié les résultats de leurs travaux de recherche sur les puces des iPhone qui restent toujours allumées, même quand le smartphone est éteint. Il y en a trois dans les modèles les plus récents : le Bluetooth pour Localiser, la NFC pour les tickets de transport et la puce U1 pour les clés de voiture ou clés de maison. L’objectif est de permettre de retrouver un iPhone perdu même s’il est éteint, ou de l’utiliser dans les transports en commun ou pour ouvrir une voiture même s’il n’a plus de batterie.

Même à plat, votre iPhone a une petite réserve d'énergie pour vous dépanner

C’est bien pratique, mais ces chercheurs ont analysé la sécurité de ces composants toujours allumés et le titre de leur article donne l’idée générale : « Evil Never Sleeps », le mal ne dort jamais, car un malware pourrait y être installé et continuer de fonctionner même si l’iPhone reste éteint. Inutile de paniquer toutefois, ces découvertes restent largement théoriques puisqu’iOS joue son rôle de garde-fou. Seul un appareil jailbreaké pourrait « contaminer » la puce Bluetooth et y installer un malware, ce qui réduit considérablement les risques.

L’étude reste intéressante pour rappeler qu’un iPhone moderne n’est jamais réellement éteint et que cela peut poser un problème pour les utilisateurs les plus ciblés par des attaques, journalistes ou militants. Apple n’a pas prévu d’option pour désactiver entièrement ces fonctions et comme elles sont gérées par du matériel, il n’est pas possible de les couper par logiciel. Peut-être que de futures versions amélioreront ce point, avec pourquoi pas la possibilité d’activer une coupure physique de la batterie, comme d’autres appareils le font pour les microphones.

Autre grief des chercheurs, le firmware de la puce Bluetooth n’est pas protégé et peut être relativement aisément modifié. Il faut toujours passer par un jailbreak, iOS étant suffisamment protégé pour bloquer ces tentatives par défaut, mais le cas échéant, modifier le micrologiciel de base pour le transformer en malware est possible. Les chercheurs ont publié tout ce qu’ils ont découvert sur le fonctionnement de la puce tel que prévu par Apple à cette adresse et ils détaillent dans leur article comment des modifications peuvent être appliquées. Par exemple, on pourrait imaginer que l’envoi de la position du smartphone se fasse en permanence et vers un appareil tiers, ce serait un excellent outil de suivi en toute discrétion.

Seule la puce Bluetooth peut être aussi « aisément » attaquée, il y a des protections en place autour du firmware des deux autres puces, NFC et UWB. Elle suffit amplement comme vecteur d’attaque toutefois, d’autant qu’elle a accès à l’enclave sécurisée des iPhone, essentielle pour récupérer des informations sur l’utilisateur de l’appareil en cas de perte. La puce NFC y a aussi accès pour stocker les cartes utilisées dans les transports en commun, et les clés de voiture ou de maison y sont aussi stockées et doivent être accessibles même sans batterie. Potentiellement, les données contenues dans cette enclave pourraient être menacées par ce vecteur d’attaque.

Apple a été informé en amont de ces découvertes, mais n’a pas souhaité faire de commentaire. Comme le notent les chercheurs en sécurité, l’entreprise ne pourra sans doute pas faire grand-chose sur les iPhone actuellement en circulation, l’implémentation de ces fonctions étant avant tout matérielle et il ne sera pas possible de les corriger avec du logiciel. Par ailleurs, les risques concrets restent réduits, même s’ils sont réels dans le cadre d’attaques ciblées, comme celles que Pegasus et d’autres outils similaires peuvent offrir.