Il y a quelques jours, une faille a fait parler d'elle : des chercheurs affirmaient qu'une faille dans le réseau Localiser d'Apple permettait de suivre n'importe quel objet Bluetooth. Lors de l'annonce, quand nous l'avons présentée, les chercheurs ne donnaient que peu de détails et communiquaient d'une manière un peu catastrophiste. Mais dans les faits, il manquait plusieurs informations importantes, maintenant disponibles.

Le premier point important, qui limite réellement l'efficacité de l'attaque nRootTag, c'est qu'Apple a corrigé la faille avec iOS 18.2 et ses équivalents (iPadOS 18, macOS Sequoia). La correction a aussi été poussée pour iOS 17, macOS Ventura et macOS Sonoma. Ce point est important : une bonne partie des utilisateurs de produits Apple mettent à jour leurs appareils, ce qui rend la faille virtuellement inutile. Dans les faits, un appareil peut être suivi en théorie, mais il doit se trouver à portée d'un périphérique Apple qui n'est pas à jour, ce qui est peu probable.

Le second point important, c'est qu'il n'est pas possible de suivre « n'importe quel appareil Bluetooth ». Étant donné la description au départ, nous pensions qu'il était possible de suivre un périphérique en connaissant l'adresse MAC de sa puce Bluetooth. En réalité, et l'étude l'explique bien, elle nécessite l'installation d'un logiciel malveillant. Les chercheurs parlent d'IoT (un objet connecté au sens large) mais avec une définition bien à eux : ils considèrent qu'un Raspberry Pi et un Steam Deck font partie de cette catégorie. La première attaque nécessite en réalité un appareil sous GNU/Linux et l'installation d'un logiciel malveillant. Il n'est donc pas possible de suivre « n'importe quel appareil Bluetooth ». La seconde variante de l'attaque fonctionne sous Android ou Windows, et elle nécessite un accès explicite au Bluetooth. Il est donc certes possible de s'arranger pour qu'un utilisateur installe une application infectée et donne accès au Bluetooth, mais ce n'est pas totalement trivial tout de même.

Dans tous les cas, il semble difficile de mettre en avant qu'il est possible de suivre n'importe quel appareil Bluetooth quand une partie très significative des appareils n'est pas touchée. Même si beaucoup d'objets connectés fonctionnent sous GNU/Linux, ils ne permettent pas d'installer des applications, sauf éventuellement si un jailbreak existe. Par ailleurs, il faut noter que les appareils Apple sont globalement immunisés : le logiciel des chercheurs ne fonctionne pas sur les appareils de la marque, en dehors de quelques vieux Mac (jusqu'à macOS Big Sur).

La recherche des clés a un coût

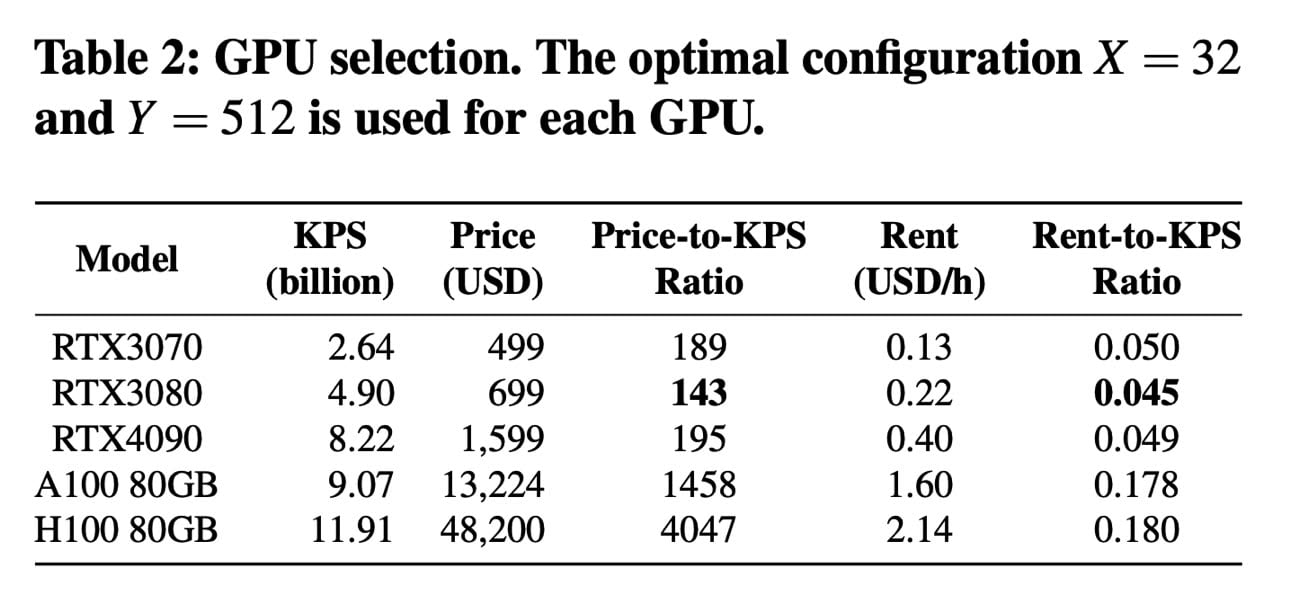

Le dernier point à noter, c'est que la faille nécessite une grosse puissance de calcul. À l'origine, encore, ils n'expliquaient pas combien de GPU étaient nécessaires. L'étude donne plus de détails, et ce n'est pas si simple : la création des données nécessaires pour effectuer l'attaque demande une puissance de calcul élevée. La première variante des calculs (il y en a deux) demande un espace de stockage de 20 To sur un serveur, et avec 200 GeForce RTX 3080 — des cartes qui valaient 700 $ au lancement —, il faut environ 2 heures 40 de calcul pour obtenir le nécessaire. Avec un serveur dans le cloud, le coût annoncé est de l'ordre de 120 $ en location. La seconde variante est plus rapide — environ 40 minutes, à peu près 65 $ — mais nécessite un espace de stockage de 1,75 Po. Par ailleurs, ils mettent en avant qu'il est possible de trouver une clé valable pour l'attaque en moins de 3 minutes dans 90 % des cas.

Encore une fois, si les calculs sont accessibles pour de grands groupes de hackers ou éventuellement pour des états, ils sont globalement hors de portée pour un malandrin lambda qui voudrait suivre une personne.

Une faille permettrait de suivre n'importe quel accessoire Bluetooth avec le réseau Localiser

Un peu de mea culpa

Même si les chercheurs ont évité de mettre en avant les limites de la faille, il faut bien faire un mea culpa : l'annonce était un peu trop belle pour être vraie. Même au conditionnel et en émettant des doutes sur les données qui étaient absentes, certains points auraient pu nous alerter sur le fait qu'il y avait un loup. Car vous l'avez compris, il y en avait bien un : si l'attaque existe, elle est loin d'être accessible ni si dangereuse qu'elle a pu être présentée.