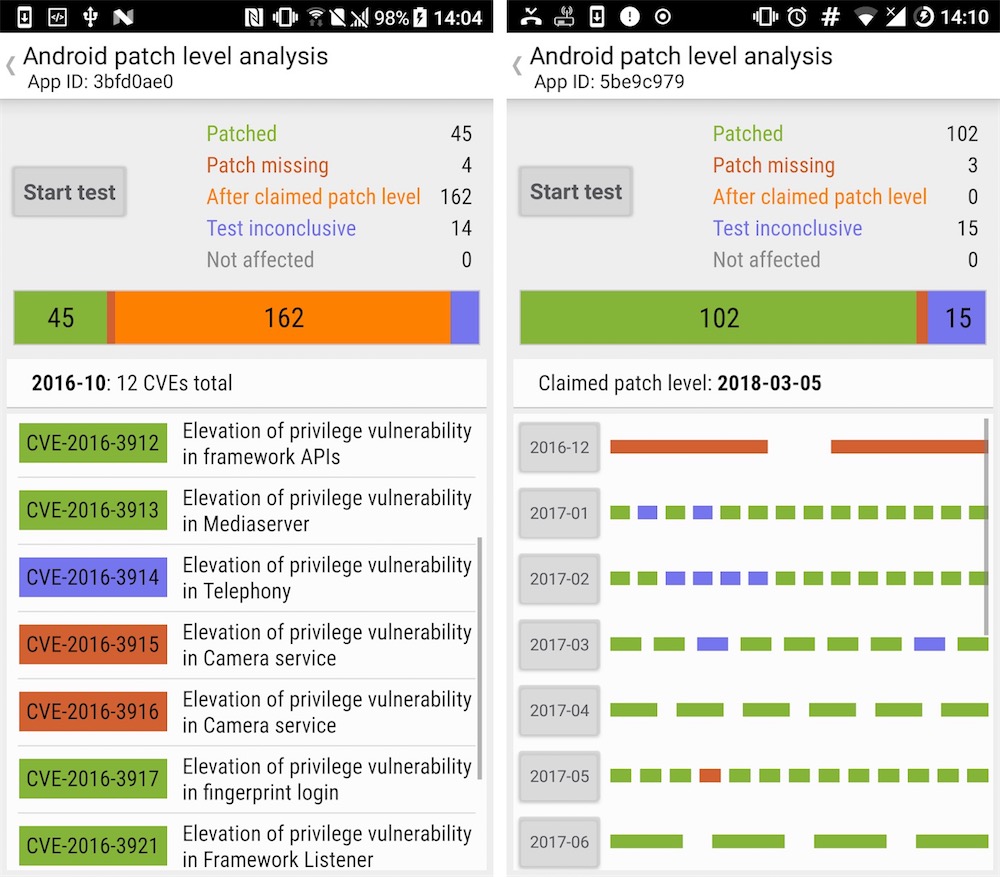

Deux chercheurs en sécurité ont constaté avec étonnement que diverses sortes de terminaux Android sautaient des mises à jour de sécurité et, dans le pire des scénarios, indiquaient à leurs propriétaires que les patch étaient installés, alors que non.

Karsten Nohl et Jakob Lell de Security Research Labs (SRL) vont détailler demain, lors la conférence Hack in the Box d'Amsterdam, les résultats de leur découverte.

SRL a étudié les firmwares de quelques 1 200 téléphones Android provenant d'une douzaine de marques, souvent très connues. Ils ont cherché à voir si toutes les mises à jour de sécurité distribuées en 2017 étaient présentes.

Ils en ont tiré un tableau qui montre que les meilleurs élèves dans leur échantillon sont Google, Sony, Samsung et Wiko. Pour ces marques, mais cela dépend des modèles, soit tous les patch sont présents soit ils ont pu en oublier 1.

Pour Xiaomi, OnePlus et Nokia, c'est entre 1 et 3 patch omis. On monte à 3 ou 4 pour HTC, Huawei, LG et Motorola. TCL et ZTE ferment la marche avec, au minimum, 4 mises à jour de sécurité ignorées.

Il s'agit là de moyennes, car dans la réalité tout dépend des téléphones. Un Samsung J5 affichait correctement les patchs présents et ceux manquants. À l'inverse, un J3 disait être à jour alors qu'il lui en manquait pas moins de 12 dont 2 très importants.

Cela peut être le fait de bugs, mais en l'absence d'une explication logique, les chercheurs soulignent l'impossibilité de se faire une idée exacte et sûre de l'état de son terminal (ils proposent une app, SnoopSnitch, qui tente de lister ce qui peut manquer).

À cela s'ajoutent des fabricants qui vont intentionnellement laisser croire que des mises à jour ont été installées récemment, en changeant les dates affichées, sans pour autant distribuer un quelconque correctif.

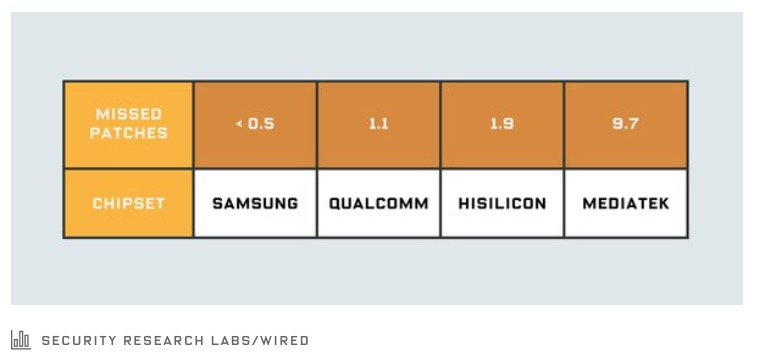

Un autre tableau montre que les smartphones équipés de puces Samsung et Qualcomm s'en sortent bien et nettement mieux que ceux motorisés par HiSilicon ou que Mediatek qui obtient la pire moyenne.

Certaines de ces failles de sécurités sont relatives aux processeurs plutôt qu'à Android. Comme dit précédemment, pour peu qu'il s'agisse de puces bon marché, les risques de ne pas avoir de correctifs de la part de leurs concepteurs sont plus élevés. D'où la mauvaise place peut-être de ces marques comme ZTE et TCL, spécialisées dans les téléphones à bas prix.

Google pour sa part pointe du doigt des téléphones qui ne respectent pas ses certifications en matière de sécurité, et qui jouent en dehors du terrain. Il y a ensuite la possibilité que la mise à jour soit absente si le composant logiciel qui devait la recevoir a été supprimé. En somme, si une fonction est vulnérable, supprimons la fonction… Ou bien la fonction en question n'était pas présente à l'origine dans la version d'Android installée.

Le travail d'explications n'est pas mince et plusieurs scénarios sont envisageables plutôt qu'un seul.

Karsten Nohl et Jakob Lell concèdent qu'il est difficile aujourd'hui sur Android de profiter d'une seule vulnérabilité pour faire ce que l'on veut avec un téléphone. Il faut bien souvent disposer de plusieurs pour arriver à ses fins. C'est une opération complexe.

Les techniques plus classiques d'ingénierie sociale (où l'on exploite la crédulité ou l'inattention des utilisateurs), de phishing ou d'apps malveillantes qui se font passer pour d'autres, inoffensives, sont parfois tout aussi efficaces et plus simples à mettre en œuvre.

Reste, qu'en laissant quelques brèches ouvertes et en laissant croire qu'elles n'existent pas, on ne fait que faciliter le travail de ceux qui entendent profiter de ces faiblesses.

Source :