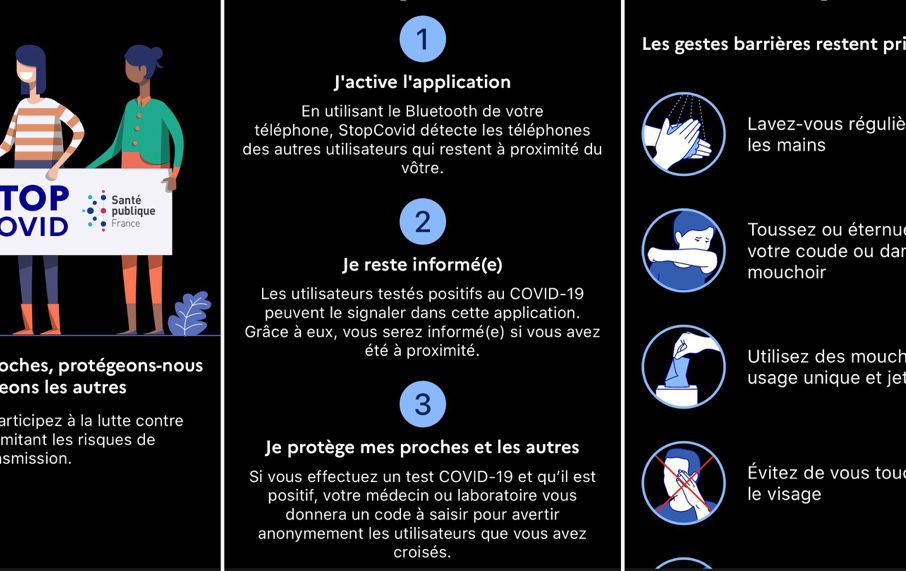

La CNIL a donné son feu vert pour le déploiement de l'application StopCovid, lequel doit faire l'objet, demain à 15h, d'un débat suivi d'un vote au parlement.

La Commission nationale de l’informatique observe notamment que les critères de confidentialité sont respectés : « L’application « StopCovid » ne conduira pas à créer une liste des personnes contaminées mais simplement une liste de contacts, pour lesquels toutes les données sont pseudonymisées. Elle respecte ainsi le concept de protection des données dès la conception ». De même que l'utilisation de cette app relève d'une démarche volontaire de ses utilisateurs.

La CNIL formule toutefois quelques remarques en vue de la mise à disposition de cette app et de son avenir. La commission souhaite que les informations affichées dans l'app prennent en compte les utilisateurs mineurs ainsi que leurs parents : « Une attention particulière doit être apportée à l’information fournie, afin que l’application soit utilisée à bon escient et que le message d’alerte susceptible de leur être adressé soit adapté et bien interprété ».

L'app doit également mieux expliquer ses conditions d'utilisation et les « modalités d’effacement des données personnelles ». Il doit être confirmé en outre dans le décret prévu par le gouvernement « Un droit d’opposition et d’un droit à l’effacement des données pseudonymisées enregistrées ».

La CNIL rappelle aussi qu'il est prévu que la durée de vie de cette app n'excède pas les 6 mois suivant la date fin de l'état d'urgence sanitaire (le 10 juillet). Enfin, le code source doit être mis en libre accès et dans son intégralité. Ce qui n'a été fait que partiellement, le gouvernement s'est néanmoins engagé à le fournir au complet.

Chasse aux bugs

Sur les recommandations de l’Agence nationale de la sécurité des systèmes d’information, une nouvelle étape a été enclenchée aujourd'hui par l'Inria, maître d'œuvre de StopCovid, avec le lancement d'un programme de « Bug Bounty ».

Les concepteurs de l'app vont permettre dès demain à des spécialistes triés sur le volet d'y chercher des failles de sécurité, moyennant récompense. L'opération est conduite au travers de la plateforme Yes We Hack. Vingt chercheurs européens ont été invités pour un premier audit, avant un élargissement de ce pôle de hackers à partir du 2 juin, à tous ceux qui s'y intéresseront parmi les 15 000 membres de Yes We Hack. C'est ce service qui prendra en charge le versement des primes pour la découverte de failles. Les plus sévères rapporteront 2 000 €.

Cette première période de recherche de vulnérabilités est extrêmement courte lorsqu'on considère que Cédric O, le secrétaire d’État au Numérique espère pouvoir mettre cette app en ligne sur les app store dès ce week-end, sous réserve qu'elle franchisse l'étape parlementaire (et accessoirement, celles de sa validation par Apple et par Google).

L'app a déjà subi un test en grandeur nature mais de très faible ampleur, avec le concours de 60 militaires dont les smartphones ont été équipés de StopCovid.

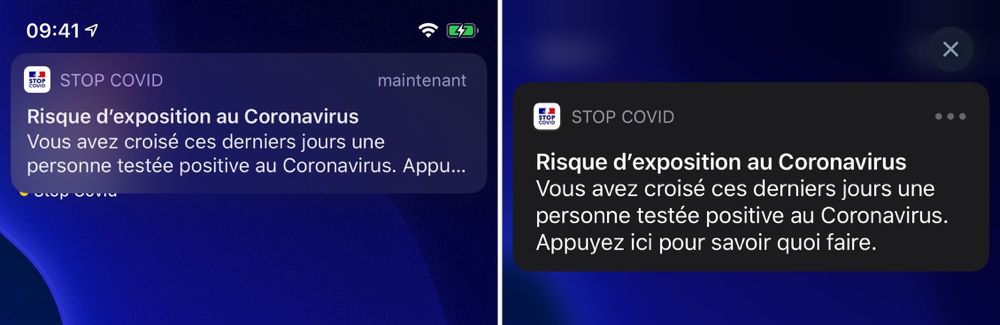

Il reste également à savoir comment l'app va fonctionner avec iOS où les règles d'utilisation du Bluetooth sont drastiquement régulées par le système. Dans les premières captures montrées hier, il n'est pas fait allusion à une nécessité de laisser StopCovid au premier plan ou de la lancer fréquemment, il n'est mentionné que l'obligation de tenir le Bluetooth activé. Peut-être faudra-t-il s'attendre à un fonctionnement plus contraignant que ce qu'indiquent ces visuels ou une efficacité dégradée lorsque l'iPhone est en veille (lire StopCovid aura un angle mort sur iPhone).