Le code à quatre chiffres d’iOS est loin d’être infaillible. Des bidouilles tirant parti de failles de sécurité ont souvent permis de contourner cette protection que l’on remplacera avantageusement par TouchID sur les smartphones qui intègrent le capteur d’empreintes digitales. Les autres seront bien avisés d’appliquer les mises à jour du système d’exploitation : elles contiennent les derniers correctifs de sécurité qui empêchent les malandrins de craquer le code de verrouillage… jusqu’à la prochaine vulnérabilité.

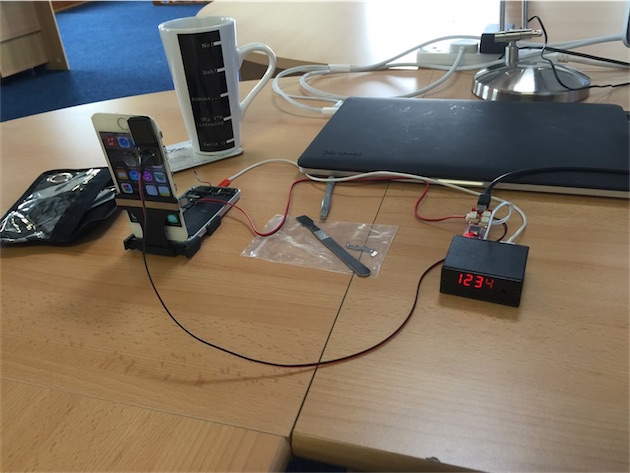

Les spécialistes en sécurité MDSec ont mis la main sur une drôle de petite machine. Cette IP Box utilise la force brute pour contourner le code à quatre chiffres d’un iPhone; ce boîtier, acquis pour 200 livres (280 euros environ), a fait son apparition chez des réparateurs d’iPhone et il se montre plutôt efficace, à en croire la démonstration ci-dessous.

L’objet, relié en USB à l’iPhone, simule la frappe du code à quatre chiffres en testant toutes les combinaisons possibles. La bidouille a ceci de très malin qu’elle contourne l’obstacle des dix tentatives : si à dix reprises on échoue à entrer le bon code, les données du smartphone seront effacées (une option à activer dans Réglages > TouchID et code).

L’IP Box est en fait branchée directement sur la source d’alimentation de l’iPhone et coupe la chique au mobile après chaque tentative de code… mais avant que cette tentative soit synchronisée dans la mémoire du smartphone. Force brute, donc… Chaque tentative nécessite environ 40 secondes, ce qui représente approximativement 111 heures pour craquer un code.

L’attaque ci-dessus a été réalisée sur un iPhone 5 fonctionnant sous iOS 8.1, qui présente une faille (CVE-2014-4451) qui permet justement de couper l’alimentation d’un terminal mobile juste après une tentative de code. iOS 8.2 corrige cette vulnérabilité, mais MDSec va procéder au même hack avec un smartphone sous la dernière version du système d’exploitation afin d’en avoir le cœur net.