Cellebrite garde secrète la faille d'iOS 11 au bénéfice des forces de l'ordre

Cellebrite n’entend pas partager avec Apple sa découverte d’un moyen de passer outre les protections des derniers iPhone et iOS et ce pour des questions de sécurité publique.

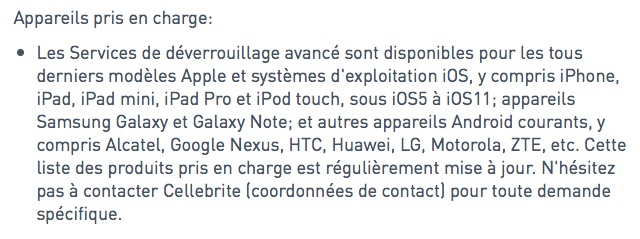

En début de semaine, Forbes rapportait que ce spécialiste en outils forensiques pouvait s’affranchir des protections d’iOS, jusqu’à l’actuelle version 11.2.5, pour aller fouiller dans les iPhone et iPad.

Aucun des nouveaux modèles, 8 comme X, ne lui pose non plus problème. Les forces de police se sont déjà appuyées ces derniers temps sur ces capacités. La même facilité de déplacement dans les entrailles de ces appareils s’étend aux terminaux Android les plus courants, mais on a tendance à penser que ceux d’Apple donnent plus de fil à retordre.

Jeremy Nazarian, directeur marketing de Cellebrite, déclare dans une interview qu’il s’agit pour son entreprise de donner les moyens aux forces de l’ordre de mener à bien leurs enquêtes :

Il s’agit ici d’un impératif de sécurité publique. Ces possibilités répondent aux homicides, aux crimes contre des enfants, aux trafiquants de drogue, à toutes les menaces d’importance pour la sécurité des communautés.

Cellebrite tire bien entendu un avantage financier de cette activité, ce n’est pas une ONG, il s’agit de son fonds de commerce et toute faille exploitable et méconnue vaut de l’or. Mais Jeremy Nazarian insiste plutôt sur le devoir moral qui anime la société :

Nous éprouvons une obligation à l’égard de ceux qui remplissent des missions de sécurité publique pour leur garantir que ces possibilités sont préservées, autant que possible.

Cette approche va à rebours de l’idée selon laquelle une faille dans un produit doit être impérativement et rapidement communiquée à son éditeur ou fabricant, de manière à ce qu’il la bouche et qu’absolument tout le monde profite de ce correctif. Adam Schwartz, un avocat auprès de l’Electronic Frontier Foundation s’alarmait de cet atout dans le jeu de Cellebrite, au motif que « Chaque personne qui se promène avec cette vulnérabilité est en danger ».

Cellebrite insiste sur le fait que l’intervention sur un appareil n’est possible qu’en échange d’un mandat en bonne et due forme. Cependant, l’entreprise est présente partout dans le monde. Faut-il partir du principe qu’elle se pliera de bonne grâce à toute demande légale, quel que soit le degré démocratique du gouvernement du pays où elle est émise, ou bien que des considérations politiques entrent en jeu ? Sur son site Cellebrite détaille ses prestations pour les forces de police, l’armée, les services de renseignement ainsi que les entreprises.

Jeremy Nazarian n’aborde pas cet aspect des choses mais il explique que l’exploitation de cette vulnérabilité nécessite de disposer de l’appareil. Ce n’est pas un outil disponible à la vente, auquel cas n’importe qui, Apple la première, aurait tôt fait d’en étudier le fonctionnement et chercher ce qui cloche dans iOS.

Ce n’est pas comme un système d’écoute… Ça nécessite un accès physique. Ce n’est pas comme quelqu’un qui écouterait votre iPhone par dessus votre épaule. Il faut qu’il soit fourni dans le cadre d’une enquête ou d’un dossier. Il n’y a rien d’inhérent à cette technologie qui puisse conduire à des abus.

Dans sa documentation, Cellebrite explique que l’appareil doit être transféré dans l’un de ses labos ou que ses techniciens peuvent se déplacer sur site avec leur matériel. Une fois l’appareil ouvert et son contenu extrait il est retourné à l’envoyeur.

Quant à ce qu’autorise cette méthode, le document parle de la récupération de tout le système de fichiers, une masse dans laquelle on pourra aller à la pêche aux mail stockés en local, aux données des applications tierces, aux informations de géolocalisation, aux fichiers logs du système d’exploitation (son journal d’activité) et le tout sans jailbreak, ni accès root.

@iTiti

Ils n’ont qu’à déplomber un iPhone de journalistes devant la presse internationale et on verra.

Mais c’est pas à moi d’apporter une preuve t’exagères

Hahaha ils me font bien rire, genre c’est pour la sécurité publique mdr quand on sait combien ils prennent pour débloquer un iPhone on est pas dupe, s’ils ont des accords avec des états je vous garantis que les contrats sont en dizaines voire centaine de millions d’euros, ils se feraient presque passer pour de bons samaritains ?

"Cellebrite insiste sur le fait que l’intervention sur un appareil n’est possible qu’en échange d’un mandat en bonne et due forme."

------------

Cette précision m'incite à la plus grande prudence quant à la réalité de cette information, d'autant plus lorsqu'on émet une facture au bout du compte.

@MarcMame

Excellente observation

Voilà un jeu bien dangereux.

Si ils auraient dû déplomber un iPhone des terroristes du bataclan ils auraient fait payer la France ? N’importe quoi.

"Il n’y a rien d’inhérent à cette technologie qui puisse conduire à des abus."

-----------

Aucun risque : les failles découvertes par Cellebrite ne peuvent en aucun cas être découverte par d'autres et encore moins exploitées.

Tout va bien, dormez bien !

Ça devrait légalement être interdit leur business.

En fait devrait avoir une loi les obligeants à transmettre ce genre d’information aux autorités compétentes. Et après évidemment que celles-ci en fassent une utilisation légale uniquement.

C’est n’importe quoi... ils vont se faire du fric sur des histoires judiciaires, qui plus est des problèmes dans bien des cas de sécurité nationale, ou la vie des personnes est en jeu? Mais on va où la sérieusement?

C’est délirant pour l’argent ce que certains sont prêt à faire... et nous faire croire que c’est des gentils qui veulent aider les forces de l’ordre?

Je vais m’arrêter ça m’énerve tout seul ^^

@NyuReZ

Je suis entièrement d’accord !

Ils se cachent derrière l’argument de l’aide des forces de l’ordre pour faire leur business...

"En fait devrait avoir une loi les obligeants à transmettre ce genre d’information aux autorités compétentes."

C'est justement ce que les états demandent, avoir des backdoors partout "mais vous inquiétez pas, on va faire un cadre légal... Qu'on changera quand on voudra".

Si ce genre de failles ne sont pas découvertes et corrigées par les constructeurs, je pense que je préfère que ce genre d'entreprises garde le secret pour faire du business comme des mercenaires plutot que ça tombe entre les mains de nos politiques. La ligne "surveiller tout le monde pour le moindre prétextex" est très facile à franchir.

Le problème c'est que laisser une faille ouverte comme ça pour des raisons à première vue louable d'aider les autorités, cela laisse une porte ouverte à des personnes malveillantes qui découvriraient la faille.

Car si Cellebrite pas été capable de trouver cette faille, d'autres peuvent tout à fait la découvrir (si ce n'est déjà fait), et rien ne dit que eux auraient des intentions pacifiques.

C'est pour cela qu'une faille doit toujours être signalée et bouchée au plus vite, ça il est impossible de garantir qu'une faille, quelqu'elle soit, ne puisse etre exploité qu'a des fins louables, par les autorités des démocraties (et même elles pourraient être dans tenter de les exploiter pour des usages bien moins louables de surveillance de masse).

Cette société est israélienne

Oui. Et alors ??

Suffit simplement de désactiver le port lightning en mode verrouillé, ainsi que les wifi et Bluetooth.

Ne restera que les boutons volume & marche, et la 4G & phonie, pour cracker le téléphone…

Bon courage amis bidouilleurs !

°

Si numéro tel et email connu, possible également de pirater avec des fichiers minés…

Je doute quand même…

Pas de solution pour l’instant, mais doit être faisable une fois jailbreaké.

Sur mon pc de bureau, le bios de série autorise le enabled disabled pour les différents ports de la carte mére.

Sur iPhone, ce port lightning ne sert à rien en mode vérouillé, hormis se faire pirater ou éventuellement faire des manips en mode DFU. ( qui s’en sert au quotidien, ou même une fois par an ? )

Ça m'étonnerait qu'ils se contentent de brancher un câble pour accéder au contenu, à mon avis ils doivent démonter le tél et intervenir sur les composants directement.

Je suis convaincue que cette startup se sert des jailbreak en cours, et que tout passe par la prise physique.

Apple doit laisser la possibilité de désactiver cette maudite unique porte grande ouverte ( le port lightning ).

Étonné de ne pas voir les complotistes crier à qui veut l'entendre que Cellebrite est Apple ?

Ce qui m’interpelle c’est toute cette pub gratuite faite pour Cellebrite. Que savent ils réellement faire ??? Déplomber un iPhone 5c, la belle affaire. Le reste relève de l’hypothèse et de science fiction. Ils n’ont pas le monopole du hacking, les failles 0day se trouvent et se monnaient dans le monde entier. Je oense que si Cellebrite avait ces capacités, il ne serait pas le seul... Sans oublier qu’Apple a des moyens financiers autrement plus musclés qu’une bande de geeks en startup !

Si la bande de Geek est supportée par les gouvernements, alors Apple est un nain... Rappelons quand même que le bas de laine d'Apple ne suffirait pas à faire tourner l'armée US pendant 1 trimestre, et que tout Apple suffirarait à peine à boucler le budget defense sur une annee... Apple est un monstre financier dans le monde de l'entreprise, une petite mouche au niveau de certains états...

Faut dire à Macron de ne plus utiliser d'iPhone

.

Il y avait un article hier dans un journal suisse qui parlait des polices suisses qui utilisaient Cellebrite. Mieux même ils donnaient le prix 1500.- par appareil, mais par contre on doit leurs fournir l'appareil, ce n'est pas faisable à distance.

Pages