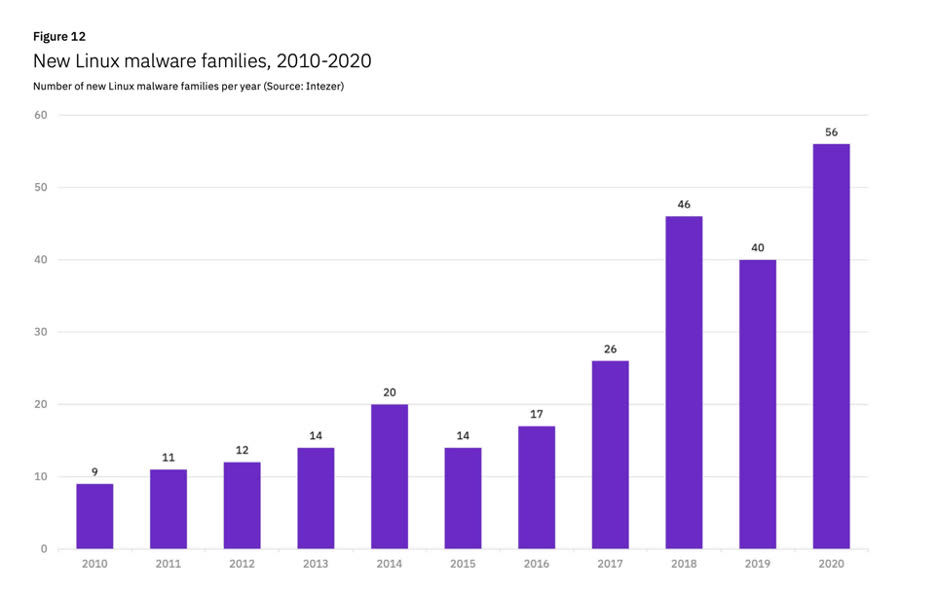

Les logiciels malveillants visant Linux ont le vent en poupe : l'entreprise de sécurité CrowdStrike nous apprend que ceux-ci ont augmenté de 35 % en 2021 par rapport à l'année précédente. Cette flambée ne concerne pas les utilisateurs de distributions Linux pour ordinateur (qui restent très minoritaires face à Windows et macOS), mais les objets connectés dont la plupart tournent sur des versions de l'OS libre.

Selon CrowdStrike, trois familles de malwares se sont particulièrement distinguées l'année dernière : XorDDoS, Mirai, et Mozi. Le premier est un cheval de Troie compilé pour plusieurs architectures Linux (ARM, x86, x64). Il effectue des attaques par force brute SSH et son nombre de détections par les chercheurs a augmenté de 123 % par rapport à 2020.

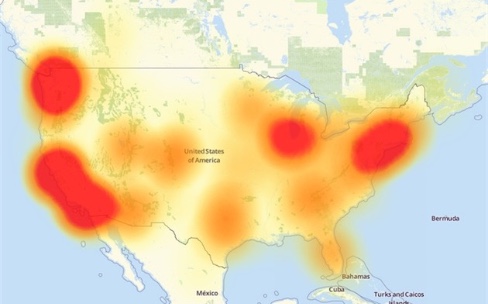

Mirai est un malware bien connu infectant les objets connectés afin de créer un large réseau d'appareils « zombies ». Cela permet ensuite aux pirates de lancer des attaques DDOS à grande échelle. Le programme vise autant les caméras de sécurité que les routeurs, et avait fait beaucoup parler de lui en 2016 lors d'attaques ciblées sur OVH et sur la société Dyn.

L'internet des objets, une arme efficace pour attaquer le web

Son code a été rendu public il y a plusieurs années ce qui a permis l'apparition de nouvelles versions spécialisées sur certains types d'objets connectés. Trois de ces déclinaisons les plus populaires ont vu leur utilisation augmenter de 33 %, 39 % et 83 % en 2021. Enfin, Mozi est un malware créant lui aussi un réseau d'appareils corrompus (botnet). Sa diffusion a explosé en 2021, et Crowdstrike note qu'elle a observé 10 fois plus d'échantillons de ce logiciel malveillant que l'année dernière.

Mais ce n'est pas tout, et de nombreux autres logiciels malveillants ont été détectés : certains sont utilisés pour miner des cryptomonnaies, d'autres visent les serveurs dans le nuage (qui tournent en majorité sous Linux). L'OS open source est omniprésent dans le monde des objets connectés et les problèmes de sécurité sont légions. Certains fabricants peu regardants peuvent garder des identifiants par défaut inscrits en usine dans les firmwares, ce qui les rend faciles à détourner. D'autres vont laisser des ports ouverts ou ne pas corriger des failles de sécurité.

La popularité de ce type d'attaque ne devrait pas s'inverser en 2022. On estime que plus de 30 milliards d'appareils connectés devraient être reliés à internet d'ici à la fin de 2025 : un sacré terrain de jeux pour les pirates et malfaiteurs en tout genre.

Source :