L'article suivant a été publié à l'origine le 20 février 2016. Nous le remettons en avant pour expliquer les mesures de confidentialité de l'iPhone et d'iCloud toujours en cours alors qu'Apple fait face à une nouvelle affaire similaire à celle de San Bernardino — l'affaire de Pensacola — et que Reuters affirme qu'un projet de chiffrement de bout en bout des sauvegardes iCloud a été annulé.

« Plus une technologie devient personnelle, plus elle doit protéger la vie privée », clame Apple. Alors que les instigateurs des attentats du 13 novembre ont peut-être utilisé des téléphones chiffrés, et que le FBI bute sur l’iPhone de l’un des tueurs de San Bernardino, ces mots prennent un sens particulier. Mais que veulent-ils vraiment dire ? Les produits d’Apple, à commencer par l’iPhone, protègent-ils vraiment votre vie privée ?

iCloud, un accès distant aux données locales

Un livre blanc de 60 pages, un site dédié, deux lettres ouvertes de Tim Cook… Si l’attachement de la firme de Cupertino à la sécurité et à la vie privée de ses clients est sans doute sincère, il ne fait pas un mauvais argument commercial. « Tous nos produits sont conçus pour respecter la vie privée », dit-elle ainsi dans une de ses phrases aux sous-entendus lourds de sens.

Mais ce respect n’est pas sans limites : en même temps qu’elle assure que « les informations personnelles qui figurent sur vos appareils doivent être protégées et ne jamais être communiquées sans votre accord », Apple « se soumet aux injonctions et aux mandats de perquisition valides. » Ainsi dans l’« affaire San Bernardino », la firme de Cupertino a fourni toutes les données « en sa possession » exigées par le FBI, de l’aveu même de Tim Cook.

Ces données, ce sont justement celles qui ne figurent pas sur vos appareils, autrement dit celles qui figurent dans le nuage. Ou, plus précisément, celles qui figurent dans la sauvegarde iCloud de votre appareil : il s’agit du point faible de l’édifice sécuritaire d’Apple, une lézarde qui permet à un utilisateur malchanceux autant qu’étourdi de récupérer ses données après avoir perdu son appareil et son mot de passe iCloud.

Cette lézarde peut aussi profiter à des malfrats : le « Celebgate » a bien montré comment les données des sauvegardes étaient préservées, et pouvaient donc être récupérées, même après avoir remis le mot de passe à zéro en répondant aux questions de sécurité. C’est que « le mot de passe iCloud de l’utilisateur n’est pas utilisé pour le chiffrement, de manière à ce que le changement du mot de passe n’invalide pas les sauvegardes existantes. »

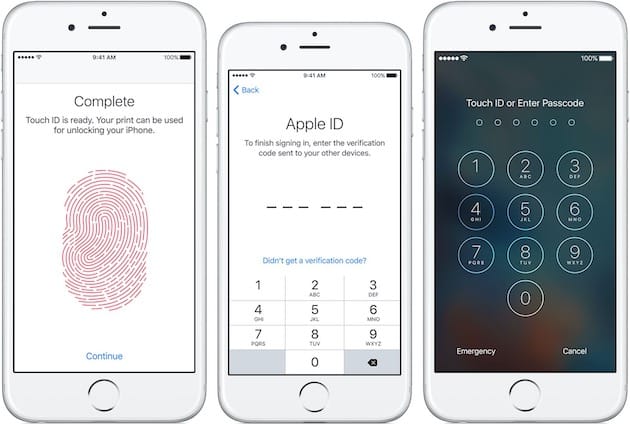

Bien sûr, la validation en deux étapes complique énormément la tâche d’un malandrin de passage, qui devrait aussi prendre le contrôle de votre numéro de téléphone pour accéder à votre compte iCloud. Elle empêche même les employés AppleCare de remettre le mot de passe à zéro, ce qui prévient tout détournement par ingénierie sociale, et protège la société d’elle-même.

Apple communique bien le contenu des sauvegardes iCloud

Mais elle n’est d’aucun secours face à un ingénieur mandaté par sa direction, elle-même confrontée à une injonction, pour extraire une sauvegarde. Puisque le mot de passe iCloud n’est pas utilisé pour le chiffrement, il n’est pas nécessaire au déchiffrement, pas plus que le code de sécurité de l’appareil. Toutes les clefs nécessaires au déchiffrement des données sont stockées à l’intérieur du paquet de sauvegarde, lui-même chiffré avec une clef en possession d’Apple.

Si elle ne le dit jamais clairement, la société ne s’en cache pas non plus. Un lecteur attentif de son « approche de la confidentialité » pourrait même remarquer qu’elle évoque la manière dont la sauvegarde iCloud sape l’effort de chiffrement de bout en bout des messages — « bien que vos messages iMessage et vos SMS soient sauvegardés sur iCloud », dit-elle…

Sa page sur les « demandes d’information » des autorités est sans doute plus explicite : « quand nous répondons à une Demande de compte, cela implique la plupart du temps la communication d’informations sur le compte iCloud d’un client. » Citée par Le Monde, la sous-direction de la lutte contre la cybercriminalité ne le dit pas autrement :

Dans sa réponse à la DCPJ, la sous-direction de lutte contre la cybercriminalité (SDLC) notait quant à elle que des discussions entre le ministère de l’intérieur et Apple ont eu lieu et ont permis de trouver un moyen de « contourner » le problème. La société s’est en effet dite « disposée à communiquer aux enquêteurs français dans le cadre d’une urgence vitale avérée ou d’une menace terroriste le contenu d’un iPhone sauvegardé dans le nuage ». Les téléphones d’Apple sont pourvus d’une fonction de sauvegarde automatique sur les serveurs de l’entreprise, qui permettent par exemple à l’utilisateur de récupérer ses données lorsqu’il perd son téléphone… Et aux policiers de faire de même, à condition que cette sauvegarde ait été activée par l’utilisateur.

Cela ne veut pas dire que toutes vos données peuvent être récupérées de la sorte. Certes, les sauvegardes iCloud contiennent de nombreux éléments : les SMS et messages donc, mais aussi l’historique des appels, la messagerie vocale visuelle, les contacts et calendriers, les données HealthKit, ainsi que les photos et vidéos dans la « pellicule ». Mais leur récupération ne permet pas de faire « tomber » d’autres comptes, puisque les mots de passe enregistrés par le système sont protégés de manière spécifique.

Même si vous n’utilisez pas le Trousseau iCloud, le trousseau est sauvegardé dans le nuage. Mais comme toutes les données des applications tierces, il est chiffré à l’aide de l’UID, une clef 256 bits irrévocablement liée au matériel lors de sa fabrication. Unique à chaque appareil, cette clef n’est connue ni d’Apple ni de ses fournisseurs, et ne peut pas être modifiée ni extraite. Le trousseau ne peut donc être déchiffré sur un autre appareil que celui dont il provient — et si vous utilisez le Trousseau iCloud, il ne peut pas être déchiffré sans passer trois couches distinctes de sécurité.

L’accès à l’appareil reste incontournable

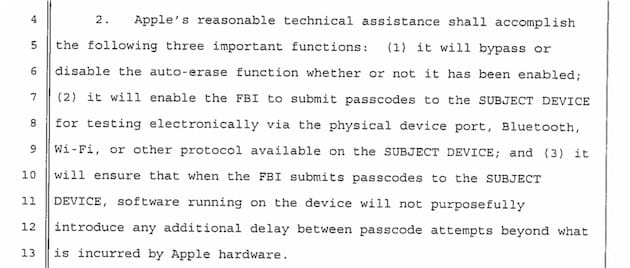

C’est bien parce que la sauvegarde iCloud est « incomplète » que dans l’« affaire San Bernardino », le FBI réclame l’accès complet à l’appareil lui-même. De nombreuses données ne pouvant être déchiffrées ailleurs que sur l’appareil lui-même, le FBI demande à ce qu’Apple l’aide à :

(1) contourner ou désactiver la fonction d’effacement automatique [de l’appareil après l’entrée de dix codes erronés] qu’elle ait été activée ou pas ; (2) permettre au FBI d’entrer des codes sur l’appareil par le biais d’un connecteur physique, en Bluetooth, en Wi-Fi, ou par tout autre protocole disponible sur l’appareil ; (3) s’assurer que lors de l’entrée de codes par le FBI sur l’appareil, le logiciel exécuté par l’appareil n’introduise pas volontairement un délai supplémentaire à celui imposé par le matériel entre chaque tentative.

Car le code de verrouillage est le seul obstacle à l’accès complet au matériel — or il est activé sur une grande majorité des iPhone en circulation. Ce code est « mélangé » à l’UID de l’appareil : toute tentative d’attaque par force brute doit donc être réalisée sur l’appareil lui-même, ce qui justifie la deuxième demande du FBI.

La manière dont ce « mélange » est réalisé impose un délai — matériel — de 80 millisecondes entre chaque tentative. Sans compter le temps que prend l’entrée d’un code, il faut ainsi près d’une demi-heure pour tester tous les codes à quatre chiffres, près d’une journée pour tester tous les codes à six chiffres, et plusieurs années pour casser un code alphanumérique simple.

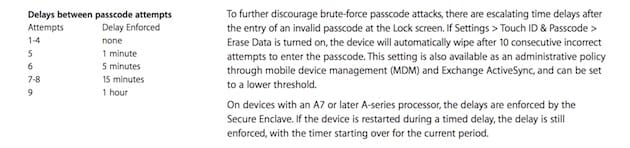

Les choses se compliquent sensiblement si l’utilisateur a activé l’effacement des données après dix tentatives erronées. Après la quatrième tentative, le système ajoute un délai d’une minute, puis de cinq minutes après la cinquième, de quinze minutes pour les trois suivantes, et enfin d’une heure après la neuvième. À la dixième tentative erronée, toutes les données sont effacées.

Sur les appareils les plus récents (à partir de l'iPhone 5s et de l'A7), ce délai est régi par la Secure Enclave, qui possède son propre UID. La Secure Enclave ajoute une couche de complexité supplémentaire : non seulement elle retient le délai entre deux redémarrages, mais elle le fait repartir à zéro, « punissant » ainsi les éventuelles manipulations de la batterie. Le téléphone qui intéresse le FBI dans l’« affaire San Bernardino » est l'iPhone 5c, et ne possède donc pas de Secure Enclave, ce qui explique que l’agence demande seulement de contourner des fonctions logicielles.

L’iPhone, un appareil plutôt bien sécurisé

Si Apple refuse les demandes du FBI, c’est qu’elles mettraient en péril l’intégrité physique d’un iPhone — et donc tout son édifice sécuritaire. « Les informations personnelles qui figurent sur vos appareils doivent être protégées », dit-elle : si les informations stockées dans le nuage ne sont pas à l’abri, il lui faut faire en sorte que les informations stockées uniquement sur les appareils le soient. Ou, du moins, le soient un peu plus : aucune muraille n’est invincible, mais Apple a construit des murs assez épais pour que les attaques frontales ne soient pas rentables.

À vous d’en colmater les brèches : coupez la sauvegarde iCloud et utilisez plutôt la sauvegarde iTunes, qui applique 10 000 passes PBKDF2 au mot de passe long et complexe que vous aurez choisi pour la protéger. Activez FileVault sur la machine qui abrite votre sauvegarde iTunes, et vous ajouterez une ligne de défense contre les attaques par force brute. Utilisez un code à six chiffres sur votre iPhone, voire un code alphanumérique : si vous utilisez Touch ID, vous ne devrez pas le taper bien souvent.

Vos données privées seront ainsi mieux protégées… sauf si le FBI parvient à imposer ses vues.