La joute en début d'année entre Apple et le FBI a pu donner l'impression que l'agence fédérale se trouvait fort démunie aujourd'hui face aux protections des smartphones et ordinateurs. Dans les faits, la situation est plus ambiguë. Lors d'une conférence en novembre, Jim Baker, le directeur juridique du FBI, avait donné quelques ordres de grandeur pour les appareils dont le FBI a pu avoir accès au contenu et ceux restés inviolés. ElcomSoft, une société moscovite spécialisée dans les outils d'extraction de données, revient sur ces propos.

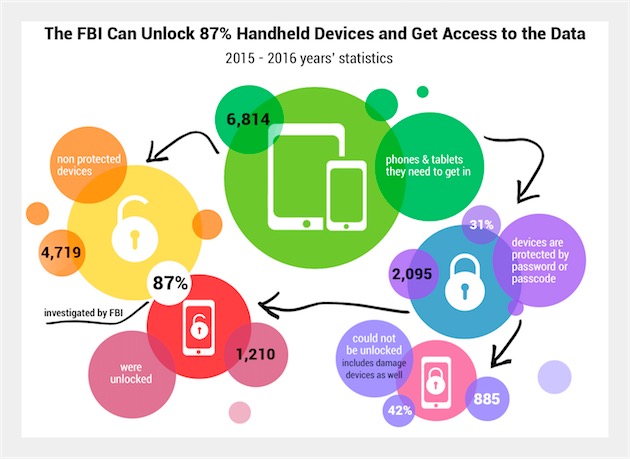

Sur une période d'un an, close en septembre 2016, le FBI a traité 6 814 appareils (smartphones ou ordinateurs, la ventilation n'est pas donnée) saisis dans le cadre de ses enquêtes ou envoyés par des antennes de police locales lorsqu'elles n'ont pu réaliser le déblocage elles-même.

Sur ce volume, pas moins de 87 % ont pu révéler leur contenu aux enquêteurs. La presque totalité en somme. Soit parce que leurs propriétaires n'utilisaient aucune forme de protection, laissant ainsi la porte grande ouverte. Et c'est le plus gros morceau (4 719 appareils). Soit parce que leur protection n'était pas assez musclée pour empêcher une inspection (1 210 appareils).

Cela a laissé une petite partie, 885 appareils, imperméables à toute intrusion. Sachant que parmi ceux-ci certains étaient tout simplement endommagés, au point de prévenir toute manipulation.

À défaut de détails sur la nature de ces appareils qui ont révélé leur contenu, on ne peut savoir si leurs propriétaires auraient pu empêcher une auscultation en utilisant les fonctions de sécurité fournies par iOS et Android. Ou s'il y avait par exemple une grosse part d'appareils assez anciens et faciles à déplomber.

Pour ElcomSoft, les techniques employées avec les iPhone 6s et 7 en sont arrivées à un point où il devient impossible pour des agences gouvernementales d'accéder à leur contenu si les dispositifs proposés par le système sont activés par les utilisateurs.

C'est moins vrai dans d'autres cas :

Nous avons connaissance de techniques qui permettent aux enquêteurs de forcer l'accès à la plupart des iPhone 32 bits, même s'ils sont verrouillés par un mot de passe (*). Une méthode similaire est disponible pour les iPhone 5s et 6. À ce jour, aucune faille connue n'existe pour les iPhone 6s et 7.

(*) l'iPhone 5c de San Bernardino était protégé par un mot de passe mais son propriétaire avait aussi activé l'option pour qu'il se réinitialise si trop de codes erronés étaient saisis. Finalement, le FBI a obtenu une aide extérieure mais il n'a jamais communiqué sur l'astuce employée.

Suit dans le billet d'ElcomSoft une liste de recommandations de bon sens pour qui veut absolument cadenasser le contenu de son téléphone. Côté iOS, un code à quatre chiffres peut suffire sur les 6s et 7 mais en deçà il vaut mieux privilégier des sésames à 6 chiffres ou sous une forme alphanumérique. Un mot de passe très long est conseillé aussi lorsqu'on fait des sauvegardes iTunes. Et une sauvegarde iCloud est déconseillée, même si cela s'avère pratique pour réaliser des restaurations de n'importe où.