Un chercheur en sécurité a dévoilé une clé de chiffrement liée à l’enclave sécurisée de l’iPhone 5s. Une découverte qui ne remet pas en cause la sécurité des données de Touch ID à ce stade.

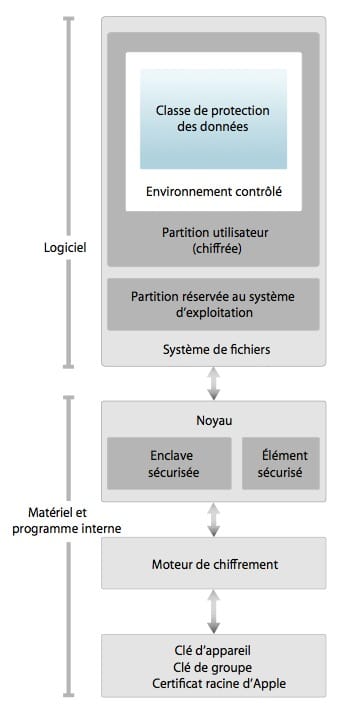

Pour mémoire, l’enclave sécurisée est un espace de stockage contenant les données d’empreintes digitales de Touch ID qui est isolée du reste du système. Cette enclave est gérée par un coprocesseur dédié, le Secure Enclave Processor (SEP), qui dispose d’un firmware différent du processeur principal.

Ce que le chercheur xerub a publié sur GitHub est la clé permettant de déchiffrer le firmware du SEP, mais pas celle qui permet de déchiffrer le stockage de l’enclave, explique le spécialiste David Schuetz.

Autrement dit, si une petite partie du système global de l’enclave sécurisée a bien été dévoilée au grand jour pour la première fois, ses données biométriques sont toujours à l’abri — elles ne peuvent être déchiffrées qu’avec la clé dédiée propre à chaque iPhone.

La clé publiée par xerub est par ailleurs spécifique à l’iPhone 5s et à iOS 10.3.3. D’après plusieurs chercheurs en sécurité, cette clé leur permettra d’approfondir leurs recherches sur l’enclave sécurisée, mais ne fait pas tomber l’édifice mis en place par Apple.