Une enceinte Bluetooth modifiée permet de voler une voiture avec une attaque physique

Régulièrement, les voleurs de voitures tentent de trouver de nouvelles méthodes pour déjouer la sécurité des véhicules, et une solution assez originale a été analysée récemment : les malandrins emploient une enceinte Bluetooth modifiée pour ouvrir certains véhicules, en passant par des failles dans le système. L'enceinte Bluetooth n'est en réalité qu'un camouflage pour un périphérique qui va forcer l'électronique du véhicule à déverrouiller les portes en passant physiquement par le bus CAN.

Une méthode physique

Le bus CAN est un standard dans les véhicules, employé pour transmettre des informations entre les différents composants qui intègrent de l'électronique. Les capteurs liés au stationnement peuvent par exemple communiquer avec le système central via ce bus CAN. Ou — dans les cas des Toyota RAV4 mis en avant dans l'analyse —, les phares. Dans les véhicules modernes, ils contiennent en effet de l'électronique pour adapter le comportement de l'éclairage : ils peuvent modifier la hauteur des rayons lumineux en fonction du poids de la voiture (et donc de son chargement).

Et la présence d'un accès au bus CAN à cet endroit est assez pratique pour les voleurs : il est possible de connecter physiquement un appareil directement sur le bus sans endommager le véhicule. Les explications données dans l'analyse sont volontairement floues, mais le principe est bien expliqué : il consiste à envoyer un message en boucle sur le bus CAN pour saturer le bus, en modifiant la façon de transmettre les messages. Cette méthode permet de « désactiver » les différents composants, qui ne peuvent plus communiquer avec le système central. Ce dernier devrait éventuellement détecter des erreurs ou considérer que les composants sont en veille, mais sans rien bloquer. Ensuite, le dispositif peut envoyer un message équivalent à « La clé est validée » suivi de « Ouvre les portes ». C'est évidemment un peu simplifié, mais le but est de transmettre le message que le système central attend des composants qui gèrent le déverrouillage du véhicule, en se faisant passer pour eux.

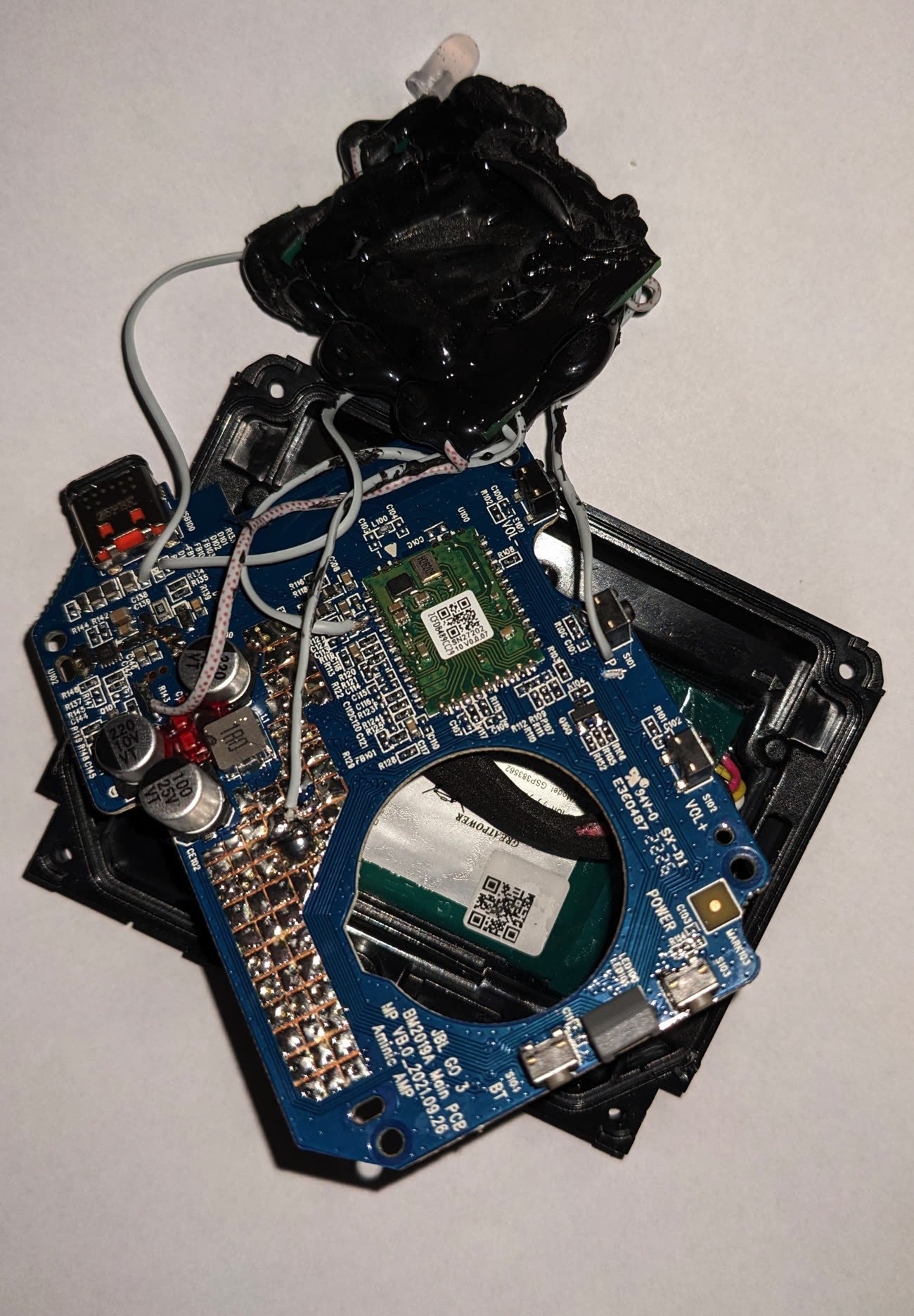

Une enceinte modifiée

L'enceinte Bluetooth a deux usages. Le premier est purement physique : elle contient le matériel nécessaire pour injecter les messages dans le bus CAN, et l'exemplaire récupéré alimente le tout à travers la batterie de l'enceinte. De même, le bouton Play de l'enceinte ouvre les portes du véhicule. Le second usage est pragmatique : une enceinte Bluetooth n'est pas un objet particulièrement suspect.

Il est possible de régler le problème… mais c'est compliqué

L'auteur explique qu'il existe plusieurs méthodes pour réduire l'impact de cette attaque. Premièrement, il est possible de détecter les données envoyées par l'injecteur au moment où il tente de prendre la main sur le bus CAN. Deuxièmement, les véhicules devraient chiffrer les communications, ce qui n'est pas le cas en pratique. Les modifications nécessaires sont par contre importantes : un véhicule moderne comprend énormément de composants et modifier tous les firmwares pour chiffrer — ou au minimum authentifier — les communications demande beaucoup de travail.

Le problème principal est qu'il ne s'agit pas d'une faille isolée ou théorique : elle est utilisée en masse. Elle n'est pas généralisée car il faut évidemment que l'injecteur soit adapté à un type de véhicule précis (même si certains partagent une plateforme logicielle) et qu'un accès au bus CAN soit possible facilement. Mais comme l'indique Ken Tindell, il demeure envisageable de faire littéralement un trou dans la carrosserie pour accéder au bus. Mais il s'agit évidemment d'une solution de dernier recours pour un voleur, étant donné que le but est généralement la revente.

Toyota TAV4? 😅

RAV4 plutôt non ☺️

Ou alors c’est un modèle que je ne connais pas.

Assez embêtant ses failles..

Les Toyota récentes ont d’ailleurs une faiblesse sur les phares à LED justement. Si on apprends dans quelques années que c’est à cause de mecs qui les attaquent pour atteindre le bus CAN ça me ferrait bien marrer (jaune, vu que j’ai une Toy’ 😅)

Redoutable d’ingéniosité…. Comme à chaque fois.

@fredsoo

Tous les malandrins ne se valent pas !

Il faut reconnaître qu’il est loin le temps ou il fallait forcer le neiman 😄

Si le bus CAN pouvait envoyer plus que 8 octets, cela simplifierait sûrement le chiffrement... réutiliser les vieilleries parce que l'on est pas au point en informatique, c'est typique de l'industrie automobile. Je ne pense pas que cette technique fonctionne sur une tesla...

@koko256

Mais personne vole une tesla…

Au pire ils la brûlent ! Sur place, directement !

@Sindanarie

C’est mignon…

La plupart du temps elles sont brûlées par jalousie. Et pas volées, parce que ce sont les voitures les plus complexes à voler.

@House M.D:

Non, elles le font toute seule... Immolation.... Après suffit qu'elle se soit vu dans un miroir et c'est compréhensible, les pauvres... Il faudrait leur payer un peu de chirurgie....

@debione

C’est tellement mignon ces petits trolls en apprentissage… des petites dents toutes émoussées qui croient faire comme les grands…

@House M.D.:

Ah! Parce que quand tu annonces fièrement que c'est par jalousie, t'es pas un troll, c'est clair...

Que tu parles de jalousie sur une Aston Martin, une Porche, une Lambo ok.... Mais jalousie sur une Tesla????? Je te rappelle juste que Tesla à été qualifiée de pire voiture question qualité/fiabilité aux USA en 2022 (ou 2021, je sais plus faire du nécroposting sur Macg)...

Je pensais que tu avais atteint l'âge de comprendre le deuxième degré... (car j'ai vraiment cru à un troll 2ième degré quand tu annonce fièrement que c'est par jalousie)

@debione

Bof, cette étude est complètement foireuse… prendre en compte des maj software comme des défauts corrigés et les mettre au même niveau que des défauts hardware, ça prouvait juste qu’ils n’ont aucune évolution possible dans leur façon de juger.

Et oui, je persiste et signe, c’est de la jalousie. Mal placée, mais c’en est. Tesla est considérée, à tort la plupart du temps, comme une « marque de Bourges », comme les BAM.

Quant à mon âge, il est des choses que je ne permets pas à un inconnu. Reste à ta place.

@debione

"Il faudrait leur payer un peu de chirurgie...."

https://media0.giphy.com/media/3ohs86NQlbf8ymwKUo/giphy.gif?cid=2154d3d7...

@koko256

Pour info, ça fait longtemps que le CAN n’est plus limité à 8 octets. Et beaucoup de constructeurs utilisent le chiffrement certains messages CAN. Et la tendance est d’aller vers du 100% ethernet et 100% chiffré.

@Nanardtetard

au moins authentifié

@Nanardtetard

Pas celui que j'utilise.

@Nanardtetard

La tendance ! Mais Ethernet et le chiffrement date du siècle dernier. Ils attendent quoi ?!? #digitalloser

@Nanardtetard

Et troisième précision. Oui pour les équipements CAN, du chiffrement existe en surcouche, mais contrairement à tls, il n'est pas standard donc oblige de prendre tous les équipements chez le même fournisseur et nécessite une licence.

@koko256

Pour le constructeur pour lequel je travaille, les calculateurs qui gèrent des messages CAN chiffrés sont fabriqués par des équipementiers différents. On leur impose juste une short list de chipset CAN mais c’est l’équipementier qui a le choix final. C’est le constructeur qui définit son propre protocole de chiffrement.

@Nanardtetard

C'est le fournisseur qui implémente votre spécification (chiffrement inclus) dans son microcontroleur ? Ou vous lui fournissez le code en VHDL ? Ou ils utilisent un microprocesseur et vous fournissez un code en C ou autre ? Car si chaque fournisseur implémente la couche de chiffrement, je ne trouve pas cela rassurant du tout...

@koko256

C’est l’équipementier qui implémente nos spécifications. Aujourd’hui c’est comme ça car les équipementiers ne veulent pas prendre la responsabilité d’avoir du code qu’ils ne maîtrisent pas sur leurs hw. C’est des choses qui sont en train d’évoluer mais il faut y aller petit à petit.

@Nanardtetard

C'est ce que je pensais (craignais). D'où l'intérêt d'utiliser TLS (sur Ethernet ou n'importe quoi qui a de "gros" paquets) qui a des implémentations vérifiées.

@Nanardtetard

C’est tout l’inverse de ce que dit l’article…

Ah purée...

Pour le moment, la variété de modèles de voiture fait qu'il y a plein de systèmes différents pour gérer les composants. Demain ce sera ainsi plus facile vu l'engouement pour Android Automotive !

J’ai une bagnole avec une clef physique. Un autoradio K7 de série.

Je déteste ces nouvelles bagnoles électroniques.

@misterbrown

Pareil, je viens de prendre une voiture avec une clé physique et un Neiman.

@misterbrown

Moi je préfère avec la manivelle

@Sindanarie

D’accord.

@Sindanarie

Rien de mieux que le cheval

@misterbrown

https://media0.giphy.com/media/ETOYcaXFFxZvWFkS7P/giphy.gif?cid=2154d3d7...

L’article est ‘assez’ simplifié.

Il s’avère que Toyota a commis de grosses erreurs:

- leur architecture réseau est complètement bancales: ils ont juste mélangé les calculateurs sensibles avec les autres

- ils n’ont pas implémenté de firewall réseau

Vu la vitesse où les Japonais intègrent de nouvelles technos, dans 10ans peut-être…

Article intéressant. On vit quand même dans un drôle de monde. Quand on pense qu’à la campagne il y a encore quelques années les gens ne fermaient même pas leur porte.