Comment les iPad sont modifiés pour être utilisés par l’administration US

Les ventes d’Apple auprès du gouvernement et plus largement dans le monde professionnel ne connaissent pas la crise. Lors de la présentation de l’iPhone 5, Tim Cook indiquait que 94% des entreprises de Fortune 500 testaient ou déployaient l’iPad (lire : L’iPad continue son expansion dans les entreprises).

De même le gouvernement des États-Unis, sûrement porté par la tendance qui s’est développée ces dernières années outre Atlantique du Bring Your Own Device, délaisse peu à peu les BlackBerry pour se concentrer sur des appareils plus "user friendly" comme iOS et dans une moindre mesure Android (comme ce fut le cas récemment pour les bureaux des douanes et de l’immigration ou le Conseil national de la sécurité des transports). D’ailleurs, le Président actuel en serait l’un des principaux contributeurs.

C’est dans cette optique que l’on apprend que Consolidated Analysis Center Incorporated (CACI) a été contactée par l’administration fédérale américaine afin de la conseiller sur les nouvelles technologies et leurs usages. Ainsi cette entreprise spécialisée en matière de sécurité a pour rôle de sécuriser les iPad distribués aux différentes agences gouvernementales.

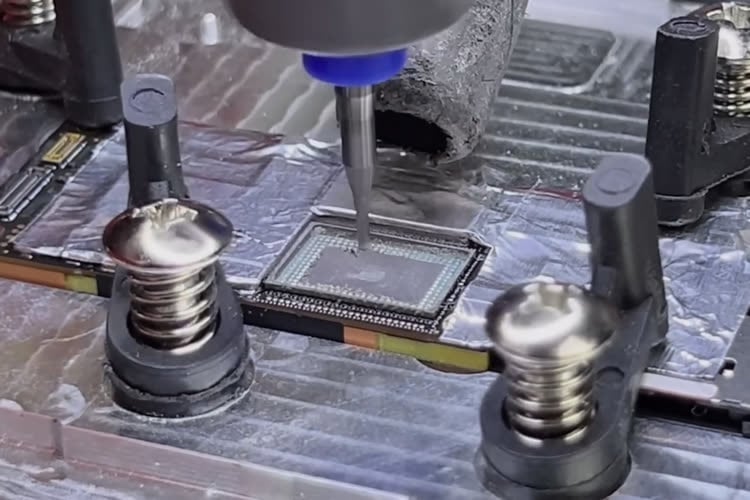

Même si avec iOS 6, Apple a fait de gros progrès concernant la sécurité, son système reste faillible comme en témoigne le récent jailbreak d’iOS 6.1. CACI cite notamment les fonctions de communication sans fil et les caméras comme principales sources d’inquiétudes. Sa méthode, qu’elle garde secrète, ne consiste pas comme on pourrait s’y attendre à agir sur le logiciel, mais à directement modifier le hardware de l’appareil.

“CACI, basée Arlington, Virginie, sécurise des iPad pour le gouvernement en modifiant le hardware plutôt qu’en fournissant un logiciel” précise Dan Allen, PDG de l’entreprise. Ainsi l’entreprise se charge apparemment dans certains cas de couper les connexions cellulaires ou WiFi et même Bluetooth des appareils contenant des informations sensibles. Elle installe également un système permettant d’effacer à distance l’appareil.

Ces informations témoignent d’une certaine collaboration entre Apple et CACI ce qui n’est pas forcément dans les habitudes du Californien. Les deux partis ressortent alors gagnants : l’administration fédérale, et plus largement les entreprises, peuvent satisfaire la demande de leurs employés qui s’ils ne seront pas forcément plus productifs, ressentiront une plus grande satisfaction. Du côté d’Apple cela lui permet de répondre à l’une des principales critiques faites à ses produits et s’ouvrir ainsi de nouveaux marchés.

Cela peut même lui permettre d’apprendre sur la question et élaborer à l’avenir des produits satisfaisant les plus hauts standards de sécurité sans qu’une modification extérieure soit nécessaire.

“Nous cherchons à comprendre comment conquérir le marché et mettre des partenariats en place” témoigne Allen. “Ce que nous faisons avec Apple en matière de mobilité — c’est un vaste marché.”

Cet investissement croissant du gouvernement fédéral dans les produits iOS ne peut être que bénéfique pour Apple. Cela lui donne d’abord un certain crédit auprès des autres États et des entreprises alors qu’on sait que dans ce domaine et à cette échelle les différentes possibilités d’achat de matériel informatique sont longuement étudiées avant la prise de décision. Enfin l’achat d’iPad par le gouvernement des États-Unis assure à Apple un gros contrat portant sur plusieurs années. Apple se montre en effet plus enclin à faire des concessions lorsqu’il s’agit de traiter directement avec les gouvernements pour des volumes importants (lire : Un contrat de 15 millions d’iPad en Turquie ?).

[Via : Bloomberg]