Régulièrement, les voleurs de voitures tentent de trouver de nouvelles méthodes pour déjouer la sécurité des véhicules, et une solution assez originale a été analysée récemment : les malandrins emploient une enceinte Bluetooth modifiée pour ouvrir certains véhicules, en passant par des failles dans le système. L'enceinte Bluetooth n'est en réalité qu'un camouflage pour un périphérique qui va forcer l'électronique du véhicule à déverrouiller les portes en passant physiquement par le bus CAN.

Une méthode physique

Le bus CAN est un standard dans les véhicules, employé pour transmettre des informations entre les différents composants qui intègrent de l'électronique. Les capteurs liés au stationnement peuvent par exemple communiquer avec le système central via ce bus CAN. Ou — dans les cas des Toyota RAV4 mis en avant dans l'analyse —, les phares. Dans les véhicules modernes, ils contiennent en effet de l'électronique pour adapter le comportement de l'éclairage : ils peuvent modifier la hauteur des rayons lumineux en fonction du poids de la voiture (et donc de son chargement).

Et la présence d'un accès au bus CAN à cet endroit est assez pratique pour les voleurs : il est possible de connecter physiquement un appareil directement sur le bus sans endommager le véhicule. Les explications données dans l'analyse sont volontairement floues, mais le principe est bien expliqué : il consiste à envoyer un message en boucle sur le bus CAN pour saturer le bus, en modifiant la façon de transmettre les messages. Cette méthode permet de « désactiver » les différents composants, qui ne peuvent plus communiquer avec le système central. Ce dernier devrait éventuellement détecter des erreurs ou considérer que les composants sont en veille, mais sans rien bloquer. Ensuite, le dispositif peut envoyer un message équivalent à « La clé est validée » suivi de « Ouvre les portes ». C'est évidemment un peu simplifié, mais le but est de transmettre le message que le système central attend des composants qui gèrent le déverrouillage du véhicule, en se faisant passer pour eux.

Une enceinte modifiée

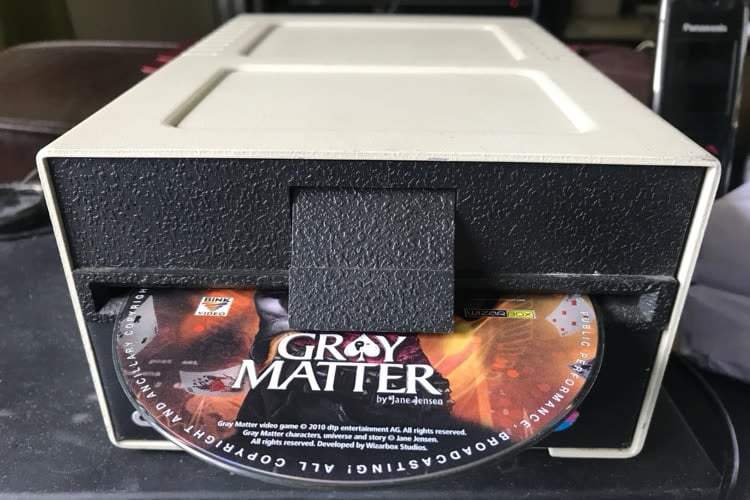

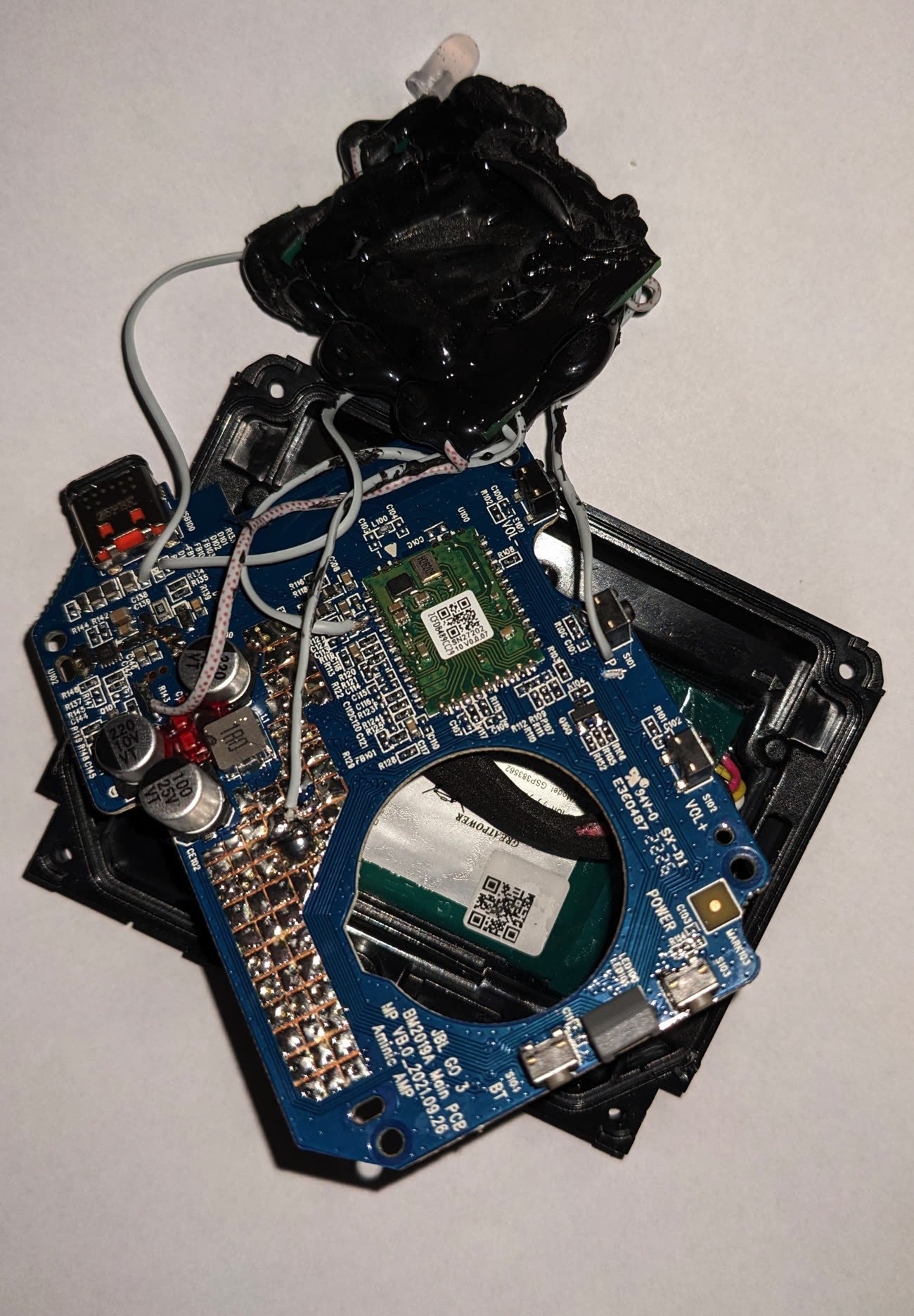

L'enceinte Bluetooth a deux usages. Le premier est purement physique : elle contient le matériel nécessaire pour injecter les messages dans le bus CAN, et l'exemplaire récupéré alimente le tout à travers la batterie de l'enceinte. De même, le bouton Play de l'enceinte ouvre les portes du véhicule. Le second usage est pragmatique : une enceinte Bluetooth n'est pas un objet particulièrement suspect.

Il est possible de régler le problème… mais c'est compliqué

L'auteur explique qu'il existe plusieurs méthodes pour réduire l'impact de cette attaque. Premièrement, il est possible de détecter les données envoyées par l'injecteur au moment où il tente de prendre la main sur le bus CAN. Deuxièmement, les véhicules devraient chiffrer les communications, ce qui n'est pas le cas en pratique. Les modifications nécessaires sont par contre importantes : un véhicule moderne comprend énormément de composants et modifier tous les firmwares pour chiffrer — ou au minimum authentifier — les communications demande beaucoup de travail.

Le problème principal est qu'il ne s'agit pas d'une faille isolée ou théorique : elle est utilisée en masse. Elle n'est pas généralisée car il faut évidemment que l'injecteur soit adapté à un type de véhicule précis (même si certains partagent une plateforme logicielle) et qu'un accès au bus CAN soit possible facilement. Mais comme l'indique Ken Tindell, il demeure envisageable de faire littéralement un trou dans la carrosserie pour accéder au bus. Mais il s'agit évidemment d'une solution de dernier recours pour un voleur, étant donné que le but est généralement la revente.