GrayKey : le boîtier qui déverrouille n'importe quel iPhone se dévoile

Le voile de mystère qui entourait la société Grayshift, dont le cœur de métier est le déverrouillage d'iPhone et d'iPad, commence à se déchirer. Cette entreprise, qui compte dans ses rangs un ancien ingénieur sécurité d'Apple, a commencé à vendre aux agences gouvernementales et à tous ceux qui le souhaitent sa solution baptisée GrayKey. La promesse de Grayshift, c'est l'accès aux données contenues sur un appareil iOS, y compris les plus récents comme l'iPhone X, sans connaitre le mot de passe ou le code de déverrouillage.

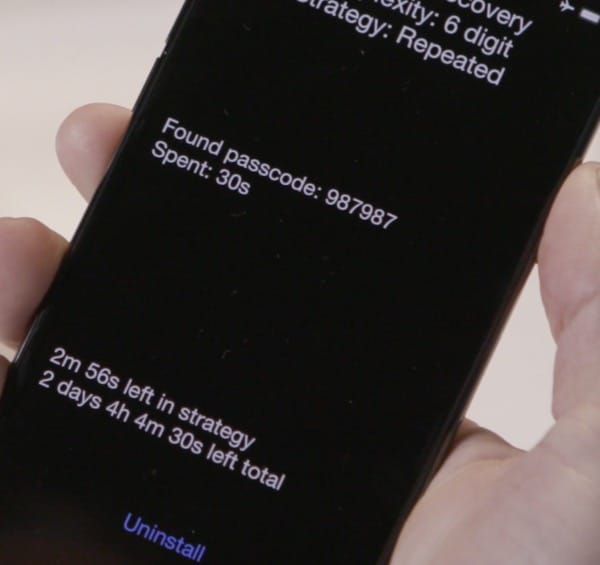

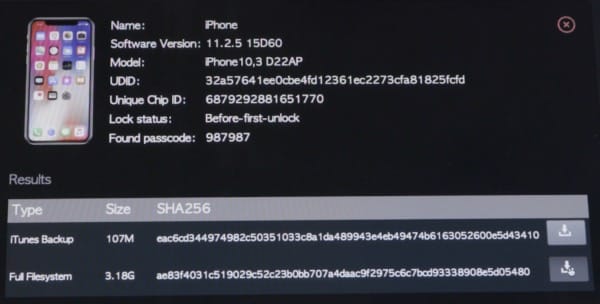

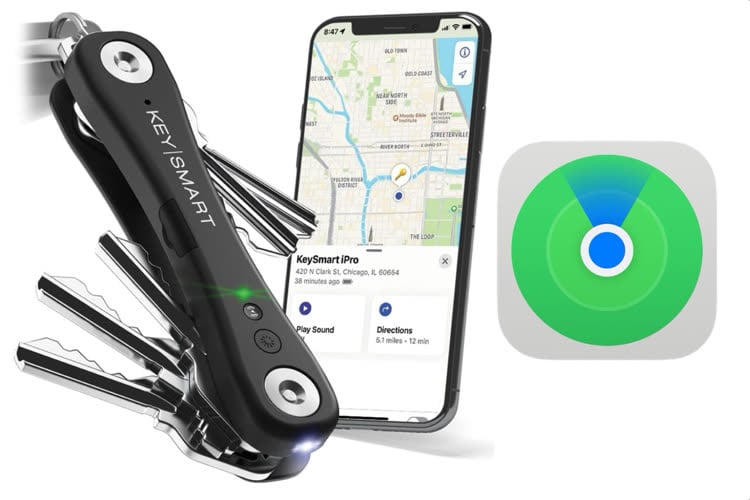

Malwarebytes a obtenu des informations sur cette solution qui se compose d'un petit boîtier d'où sortent deux câbles Lightning ; on peut donc y brancher autant d'iPhone. Le mode d'emploi est extrêmement simple : connecter les appareils pendant deux minutes, les retirer, attendre de quelques secondes à plusieurs jours en fonction de la force du code verrouillé.

Passé cette période de calcul (la force brute est ici de la partie), l'écran des appareils affiche le code de déverrouillage. Une fois l'iPhone déverrouillé, son contenu est transféré sur le boîtier GrayKey ; on y accède sur le PC connecté à l'appareil, par le biais d'une interface web. Il suffit ensuite de se servir.

GrayKey fonctionne sur tous les appareils mobiles d'Apple, jusqu'à iOS 11.2.5 et peut-être même au-delà. Cette solution est proposée en deux versions : la première à 15 000 $ nécessite d'être connecté à internet, et elle se limite à 300 opérations de déverrouillage. La seconde, à 30 000 $, ouvre un nombre illimité de terminaux sans connexion web (il faut tout de même se plier à un exercice d'authentification à deux facteurs avant de lancer le processus).

À l'instar de Cellebrite, qui « vend » aussi du déverrouillage d'iPhone, Grayshift exploite sans aucun doute une ou plusieurs failles d'iOS pour ouvrir les appareils. Si Apple récupère une de ces boîtes et trouve la vulnérabilité, il ne lui sera pas bien difficile de sécuriser le système, ce qui transformera le GrayKey en cale-porte de luxe.

La question de la sécurité du boîtier se pose également. Les données qui sont transférées par le périphérique peuvent-elles être interceptées ? Les données stockées dans le boîtier sont-elles chiffrées ? On peut se demander aussi ce qu'il advient de la sécurité de l'iPhone une fois déverrouillé ; le jailbreak qu'il a subi le rend-il plus fragile aux attaques ? Beaucoup de questions sans réponses donc…

Comme précisé dans l’article :

- si Apple récupère un boîtier (pour une entreprise de cette de cette envergure, ce doit être possible, y compris en décrétant une autre société écran), cela ne durera pas longtemps...

- attaque par force brute : le boîtier empêche donc la temporisation des essais de mot de passe... probablement moins critique qu’un « vrai » contournement du processus de sécurité du boot.

@PicaWeb

«si Apple récupère un boîtier (pour une entreprise de cette de cette envergure, ce doit être possible, y compris en décrétant une autre société écran), cela ne durera pas longtemps...»

Ce type de boitier est vendu depuis des années dans les zones grises du Web et bien connu des utilisateurs potentiels et a des tarifs largement inferieurs a celui dont il est question...

La question du serieux de cette boite se pose vraiment.

Ont ils juste repackagé un de ces boitiers, l'ont ils amelioré?

Pour le moment y a trop peu d'informations pour tirer des conclusions

La seule chose qui est certaine c'est que ces boitiers continuent de se vendre et de faire leurs boulot... Et que les agences gouvernementales et les armées disposent de leurs propres version.

«attaque par force brute : le boîtier empêche donc la temporisation des essais de mot de passe... probablement moins critique qu’un « vrai » contournement du processus de sécurité du boot.»

Si la procedure se base effectivement sur une méthode de force brute (essayer tous les mots de passe possibles) cela veut dire que d'une part la methode de chiffrement d'Apple est tres faible et que d'autre part les securités de bases empechant la "force brute" sont au minimum tres deficientes… tres mauvais pour Apple ça.

De plus le processus decrit semble indique que le principe de l'enclave securisée est compromis.

Tout cela si le boitier peut reellement deverouiller 100% des iPhone... il n'est pas exclu qu'il s'agisse d'un mensonge et que le boitier réussisse juste a contourner les protections contre la force brute et utilise des dictionnaires de mot de passe (mais en outrepassant l'enclave securisée)... ce qui garanti que seule une partie des iPhone peut être reverrouillés et payer $15000 pour ça c'est de l'escroquerie.

"Si la procedure se base effectivement sur une méthode de force brute (essayer tous les mots de passe possibles) cela veut dire que d'une part la methode de chiffrement d'Apple est tres faible et que d'autre part les securités de bases empechant la "force brute" sont au minimum tres deficientes… tres mauvais pour Apple ça.

De plus le processus decrit semble indique que le principe de l'enclave securisée est compromis."

Je ne pense pas que le boîtier agisse en brut force sur l'iPhone directement vu qu'il faut connecter ce dernier 2 ou 3 minutes seulement. Et si le boîtier faisait en son sein une copie intégrale de l'iPhone ou de la partie contenant le code et qu'il attaquait directement cette image, il pourrait réinitialiser à chaque fois le compteur de tentative d'accès ?

Et si j'ai bien saisi le principe du brut force, ça doit être compliqué voire impossible si le téléphone est protégé par passphrase complexe non?

@EBLIS

Et ta passphrase complexe a combien de caractères? Plus de vingt? Respect... ce n'est pas trop contraignant au quotidien? Car l'iPhone que ce soit avec l'empreinte faciale ou digitale redemande régulièrement le code, et ça ne tombe pas toujours au bon moment, non?

@C1rc3@0rc

D'accord sur beaucoup de points avec toi mais par contre :

"Tout cela si le boitier peut reellement deverouiller 100% des iPhone... il n'est pas exclu qu'il s'agisse d'un mensonge et que le boitier réussisse juste a contourner les protections contre la force brute et utilise des dictionnaires de mot de passe (mais en outrepassant l'enclave securisée)... ce qui garanti que seule une partie des iPhone peut être reverrouillés et payer $15000 pour ça c'est de l'escroquerie."

Ok disons pas 100% mais 99,9... quel est pourcentage utilisateur à avoir encore un Code à 6 chiffres? Ou un mot de passe de moins de 20 caractères... qu'importe les caractères utilisés. Pas besoin de dictionnaire de mot de passes. L'idée est de séquencer tous les codes possibles et d'exécuter les arches par lot et sur le plus grand nombre de processeurs disponible, depuis les evolution sur le minage des crypto monnaies ce genre d'attaque est devenue beaucoup plus efficace car très rapide. Et je pense qu'en moins de 5 jours 99,99 des codes tombent... si on poussent à 2 mois 100 pour des codes locaux sont inefficaces...

Ca fonctionne même quand on active la fonction qui efface l’iPhone après 10 mauvaises tentatives ??

@Lestat1886

S’il y a une faille qui empêche ce processus de se mettre en route certainement

@Lestat1886

«Ca fonctionne même quand on active la fonction qui efface l’iPhone après 10 mauvaises tentatives ??»

Ça parait evident si on lit l'article:

« connecter les appareils pendant deux minutes, les retirer, attendre de quelques secondes à plusieurs jours en fonction de la force du code verrouillé... Passé cette période de calcul (la force brute est ici de la partie), l'écran des appareils affiche le code de déverrouillage. Une fois l'iPhone déverrouillé, son contenu est transféré sur le boîtier GrayKey ; on y accède sur le PC connecté à l'appareil, par le biais d'une interface web. Il suffit ensuite de se servir.»

Le processus decrit semble non seulement contourner les fonctions anti-force brute installée par Apple, mais en plus il exploiterait une faille de l'enclave securisée (qui a deja ete mise en cause il y a quelques temps)

Le travail de recherche du mot de passe se fait hors de la connexion a l'iPhone.

Et le boitier recupere ensuite une "image disque" de l'iPhone.

On peut donc dire qu'a peu pres toutes les affirmations d'Apple en terme de securisation de l'iPhone sont invalidées par ce boitier et que seules les donnees chiffrées par les applications restent inaccessibles par ce produit... et vu qu'il y a tres peu d'applications qui chiffrent leurs données c'est l'hallali...

@Lestat1886

Oui bien sûr, c'est le principe même du boîtier comme les lecteurs USB de CB qui ne limite pas le nombre d'essais de Code à 3... ou anciennement les cabines téléphoniques qui remettaient le compteur des essais à zéro si on raccrochait au bout de 2 essais... On pouvait téléphoner avec n'importe quelle Carte bleue, et en était patient en quelques heures on pouvait craquer n'importe quelle Carte. Avec un ordinateur qui automatise l'attaque par force brute, le temps tombe à moins d'une minute... et on a n'a pas mal aux doigts... mais pour rassurer tout le monde on notera que cette faille CB n'a jamais été bouchée ( mais des sécurités supplémentaires ont été mises en place rapidement) et ne représente même pas 0,1 pour-cent des attaques effectuées sur les CB... il y a fort à parier que le pourcentage sera le même sur les iPhones.

Y a que moi qui trouve pas ça cher? ?

Je croyais que le FBI avait lâché un million pour farfouiller peinard dans un iPhone....

@josselinrsa

«Y a que moi qui trouve pas ça cher? ?»

Si ça fait ce qui est decrit ici c'est tres cher par rapport a ce qui existe depuis des annees sur le marché...

«Je croyais que le FBI avait lâché un million pour farfouiller peinard dans un iPhone....»

Rassures-toi, beaucoup de gens le croit encore...

@josselinrsa

Ça reste très cher pour un boîtier qu'on peut construire avec des raspberry à 25€ et un peu de pièces... disons que pour de 300€ d'équipement, on peut faire une machine très performante soi même... à condition de savoir recréer l'enclave... mais pour les vieux de la vieille, toute enclave numérique qui tourne en local revient à une porte fermée avec la clef sous le paillasson! ;-)

C'est cher dans la mesure où tout le monde est au courant, donc apple qui ne manquera pas très rapidement de bloquer ce système...

Apple ne doit pas attendre d’avoir le produit en main pour travailler sur un correctif. Des ingenieurs doivent deja plancher dessus, les articles donnent deja beaucoup d’infos sur le process.

Quel racket!

Bin dit donc,

Je savais pas qu’il y avait autant de spécialistes en sécurité de calibre mondiaux sur iGeneration, c’est impressionnant ?

(Ni que de telles personnes n’avait le temps de commenter les news sur un forum francophone...)

?

@Yves SG

Ouh lala... ne pas croire que l'on parle d'un domaine de pointe... on parle ici d'attaque par force brute... quiconque à bosser sur de la sécurisation de données, sur des réseaux bancaires, sur du minage, sur de l'attaque réseau, sur de l'architecture réseau,..., bref beaucoup de monde connaît l'utilisation de failles de ce type et son fonctionnement. De la à le faire réellement certes il y a un pas, mais déjà d'une sur les forums ce pas est vite franchis. Et pour ceux que cela intéresse je vous conseille vivement de vous intéresser à l'histoire numérique de la

Sécurisation des échanges bancaires avec un monde où la Carte bancaire peut très bien ne pas avoir encore de Code ou au mieux autoriser une opération avec un Code à 4 chiffres ( 4 chiffes !!! Même pas 4 caractères, hein !!)

Et pourtant il le semble que ça marche bien et que la stabilité du système n'est remise en cause que de manière intrinsèque par la bourse, mais pas par les failles CB... ;-)

@Yves SG

« Bin dit donc,

Je savais pas qu’il y avait autant de spécialistes en sécurité de calibre mondiaux sur iGeneration, c’est impressionnant ?

(Ni que de telles personnes n’avait le temps de commenter les news sur un forum francophone...)

? »

Il y a énormément de spécialistes en tout et n’importe quoi de calibrage mondial sur iGen.

Mais ils sont surtout spécialisés pour faire croire qu’ils sont experts.

En gros beaucoup de bagou au clavier, beaucoup d’incompétents en réalité

@MacG

Vous êtes sérieux quand vous vous intérrogez sur la sécurité des données échangées avec ce boîtier???

Les personnes utilisant ces trucs veulent la plupart du temps un accés non autorisé aux données, vous pensez pas???

Par contre leur stratégie Kamikaze, je ne comprends pas. Ils comptent faire du fric rapidement car Apple va vite boucher la faille. La stratégie de l’autre boîte qui demande d’envoyer le phone me paraît tourner sur ‘business model’ plus consolidé...

Cette faille sera quasiment impossible à contourner et restera donc d'actualité... Pour info c'est la même que celle des cartes bleues, découverte il y a plus de 15 ans...

Il suffit de cloner l'univers de verrouillage. Après aucune limitation de temps ou d'essais, n'importe quelle carte bancaire avec un lecteur USB acheté 3€ peut être craquée en moins d'une minute... ( que 4 chiffres !!!)

Il suffit d'utiliser un Code long pour rendre le déblocage très lent voir trop long à effectuer...

Le Code à 6 chiffres ne vaut rien pour qui est parano ou peut se faire dérober physiquement son iPhone...

Je pense que Graykey "communique" sur son boîtier car il doivent passer à la version 2 bien plus utile et efficace. La manipulation est la même quasiment. Il suffit de brancher quelques secondes l'iPhone sur l'interface mais le grand progrès est que l'iPhone peut être rendu au propriétaire sans que rien ne soit visible et le Code sera connu via l'interface logiciel pour le coup. Ce qui permet d'accéder physiquement régulièrement à un iPhone et d'avoir accès à toutes les infos sans que le véritable propriétaire n'en soit alerté... très utile dans plein de milieux pro parano ( qui demande déjà à ce qu'on leur confie nos smartphones, clefs,

etc) et pour ceux qui sont surveillés de près ;-)

Après ce déverrouillage ne permet pas grand chose de plus... le verrouillage d'iCloud est plus efficace et le Code à 6 chiffres ne donne pas accès à distance... le véritable exploit serait "d'émuler" un clone d'iPhone déverrouillé pour avoir accès aux données du cloud, d'un iPhone cible qui serait toujours en activité...

Donc, les États payent très cher pour déverrouiller des terminaux avec des solutions fournies par des gens qui ont bossé chez ceux qui ont construit ces terminaux.

Combien de temps va fonctionner cette boite? Apple va l'acheter, étudier la faille et la corriger. On aura une mise à jour et cette boite n'aura plus aucune utilité.

Je ne comprend vraiment pas cette société, en mettant à disposition cette "solution" elle tue à très court therme sa trouvaille. Tant mieux pour nous, ça forcera Apple à corriger cette faille. Je pense qu'elle aurait pu gagner plus d'argent en traitant directement avec Apple et qu'en ayant agis ainsi, elle risque en plus un beau procès.

Non. Ça ne retombe pas au mauvais moment c'est très bien fait.

Et s'il vous plaît, arrêtez de dire n'importe quoi en sécurité informatique ou prouvez ce que vous affirmez... (citer misc n'est pas une preuve).

drolesque !

et bien sur apple va vite faire des corrections pour que ce ne soit plus posible?

la verité c’est que Apple enfume ses clients de longue date et se permettent de crier en fanfare l’inviolabilité de leurs gadgets , le respect de notre vie privé, etc

alors qu’ils soient un peu humble , car les fuites , les cracks sont possibles , quel que soit l’OS

faites nous marrer avec le touchID , ou le faceID, et les soit disants techno de fou derriere pour justifier les prix et marges pharaoniques.