Lors de la conférence Blackhat qui s’est déroulée du 2 au 7 août aux États-Unis, cinq chercheurs en sécurité ont fait la démonstration d’une prise de contrôle d’un Nest. Nest, c’est le thermostat (et qui fera plus tard office de contrôleur d’éclairage domotique) intelligent inventé par Tony Fadell, le « père » de l’iPod. Son entreprise, fondée après avoir quitté Apple, a été rachetée par Google pour 3,2 milliards de dollars — depuis, il injecte un peu de son expertise dans l'ADN du moteur de recherche (lire : Tony Fadell : un peu d'Apple chez Google).

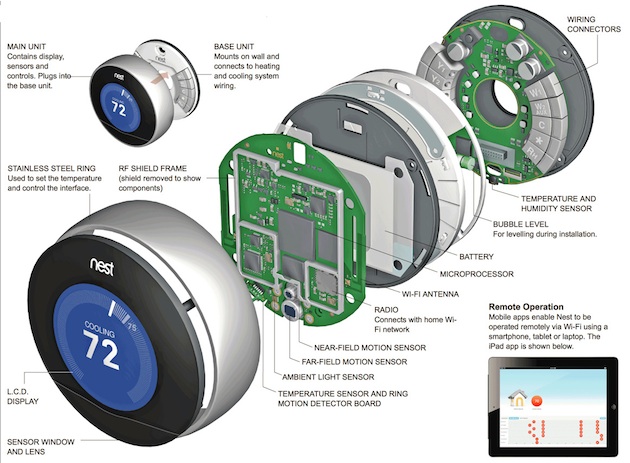

Le Nest possède un accès au réseau Wi-Fi de ses propriétaires, et donc potentiellement aux autres iPhones ou ordinateurs qui y sont connectés. Il dispose d’un CPU ARM Cortex M3 et de 2 Go d’espace de stockage pour ses données. Il est équipé d'une batterie rechargeable lui assurant une certaine autonomie. Il comprend également deux capteurs de mouvements, capables de repérer des déplacements dans la pièce.

Selon Daniel Buentello de l'université Central Florida, l’un des chercheurs, « si j’étais un malfrat, je ferais passer tout votre trafic internet par le Nest, récupérant (« sniffing ») toutes les données personnelles comme les numéros de carte de crédit. ». Une menace annoncée dès le mois de juillet, avec la promesse d'en dire plus lors de la conférence Blackhat (lire : Le thermostat Nest piraté pour protéger les utilisateurs).

Mais pour arriver à compromettre un Nest, les chercheurs ont eu besoin d’un accès physique à l’appareil pendant 15 secondes pour le hacker via son port USB. Évidemment, cela ôte beaucoup du caractère dangereux de ce piratage — d'ailleurs, les chercheurs ont déclaré qu’à leur connaissance, aucun Nest n’avait été encore jaibreaké (en revanche, Google plus tard a révélé qu’un petit nombre de Nest avait bien été compromis). Cependant, que l'intervention se déroule via une intrusion dans un logis, via la vente d’un Nest jailbreaké sur eBay ou bien grâce à une installation réalisée discrètement dans un entrepôt d’Amazon avant la mise en vente, la compromission d’un appareil reste toujours possible.

Après avoir activé le mode « Développeur », les chercheurs ont injecté leur propre code. En rebootant le thermostat, ils ont obtenu un accès Root complet. Encore une fois, il s’agit d’un jailbreak physique, moins impressionnant que s’il s’était produit à distance, ce qui serait beaucoup plus problématique pour Google et Nest. Les chercheurs par contre ont découvert une porte dérobée installée par les concepteurs de l'appareil. Ils proposeront bientôt un outil logiciel pour les utilisateurs Nest voulant boucher la faille dévoilée durant la Blackhat.