Un malandrin peut prendre le contrôle du réseau Wi-Fi d'une maison connectée HomeKit, prévient Don A. Bailey, fondateur de Lab Mouse Security. Le brigand devra d'abord pirater un objet domotique intégrant une puce MFi — pénétrer par effraction dans un appareil IoT n'est pas ce qui est le plus difficile (lire : L'internet des objets, une arme efficace pour attaquer le web).

Le chercheur en sécurité a surtout mis le doigt sur une faille des puces Made for iPhone, que les fabricants d'objets connectés doivent utiliser dans leurs appareils pour communiquer avec la plateforme HomeKit1. Une fois la bidouille accomplie, il devient possible « d'emprunter » l'identité d'un appareil Apple ou d'un accessoire en utilisant la puce MFi comme « passerelle ».

« Il n'existe aucune manière pour un appareil Apple de garantir que la puce MFi n'est pas utilisée à des fins malveillantes », explique Don Bailey à Forbes. « iOS va "automatiquement" fournir les clés de sécurité au produit MFi piraté ». Des clés qui sont stockées dans l'enclave sécurisée du terminal iOS.

Attention cependant, il faut encore que l'utilisateur autorise le transfert de ces clés vers l'appareil piraté, ce qui réduit tout de même fortement l'aspect automatique avancé par le chercheur. Les clés en question peuvent être utilisées pour rejoindre le réseau Wi-Fi de la victime, à des fins de surveillance ou pour des attaques.

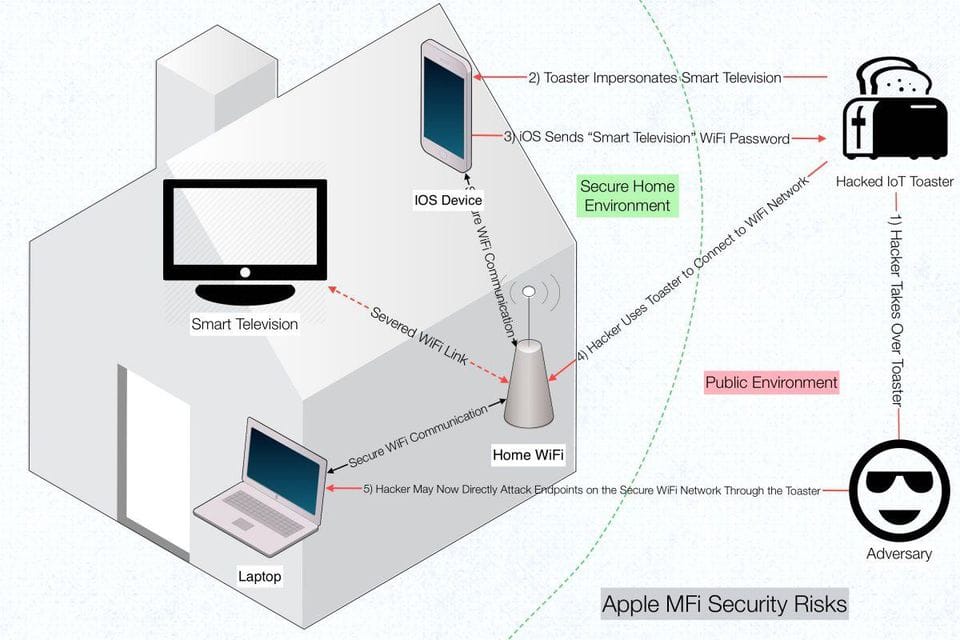

Dans un schéma (ci-dessus), Don Bailey décrit une attaque : le pirate hacke un grille-pain HomeKit, qui se fait ensuite passer pour une Smart TV aux yeux de l'iPhone de la victime. Le smartphone renvoie au toaster le mot de passe Wi-Fi enregistré pour le téléviseur. Une information qui permet ensuite au pendard de se connecter au réseau Wi-Fi de la maison, ce qui lui donne un point d'entrée pour lancer ses attaques ou surveiller l'utilisateur.

Si Apple voulait boucher ce hack « passepartout » (« skeleton key »), il faudrait au constructeur mettre à jour ses logiciels, mais aussi revoir les puces MFi de ses partenaires, prévient le découvreur. Des modifications en profondeur qui semblent impliquer un rappel, et qui parait bien improbable.

Don Bailey a prévenu Apple il y a un an pour trouver une solution, ce que la Pomme a confirmé. Un porte-parole indique que ce piratage ne peut pas impliquer de vol de données directement sur un appareil iOS, ou compromettre un identifiant Apple. « Nous sommes au courant de cette faille théorique et nous avons déjà commencé à implémenter quelques correctifs dans la dernière version d'iOS », explique-t-il (un correctif dans HomeKit a été apporté à iOS 11.3, confirme aussi Apple).

Don Bailey prend tout de même à revers le constructeur puisqu'il assure avoir exploité cette faille pour la prouver. Pour le reste, les améliorations apportées par Apple sont « superficielles car il n'y a rien qu'ils puissent faire », ajoute-t-il.