Une liste d'un million d'UDID iOS mise en circulation après un piratage

Des hackers se réclamant du mouvement Antisec ont mis en ligne un fichier contenant 1 million d'UDID d'appareils iOS. Cette masse ne représente qu'une fraction d'un plus gros listing expliquent-ils, qui contiendrait à l'origine 12,3 millions d'identifiants.

Cet extrait a été purgé de certaines données qui étaient, parfois, associées à ce chiffre qui est une sorte de plaque d'immatriculation des appareils iOS : code postal, nom et type du périphérique, numéro de push, numéro de téléphone portable, adresses, etc. Apparemment tous ces UDID n'étaient pas pourvus de ces infos.

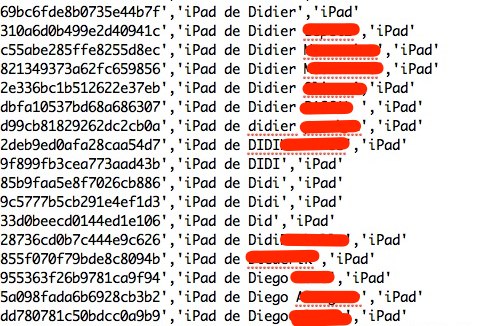

Le listing mis en téléchargement contient des données assez anodines et sans utilité en l'état (UDID, identifiant push Apple) ainsi que le type du matériel (iPad, iPhone…) et le nom donné par son propriétaire.

Nous avons récupéré et consulté ce fichier, les numéros sont corrects, au moins dans leur structure, et l'on trouve un assortiment de noms et/ou prénoms de différentes nationalités dont certains à consonance francophone (Michèle, Delphine, "Muriel et Patrick", etc). Il n'y a pas grand-chose à faire de cette liste, mais sa seule existence surprend.

Plus encore que cette liste c'est son origine qui étonne. Il est expliqué qu'elle a été subtilisée en mars dernier sur le portable d'un agent du FBI d'un bureau de New York en exploitant une faille Java. L'agent spécial Christopher K. Stangl appartient à une unité justement spécialisée dans les affaires de piratage électronique.

Cette liste était présente dans un fichier baptisé "NCFTA_iOS_devices_intel.csv". NCFTA peut éventuellement se rapporter au National Cyber-Forensics & Training Alliance. Une organisation à but non lucratif qui se présente comme un partenariat entre entreprises publiques et privées visant à identifier et combattre la criminalité informatique. Mais ce n'est qu'une hypothèse.

Cette liste n'était associée à aucun autre document pouvant expliquer sa présence sur cet ordinateur et l'usage qui en était fait. Ce sont les premières et principales interrogations qui se posent à la lueur de cette découverte.

Pages