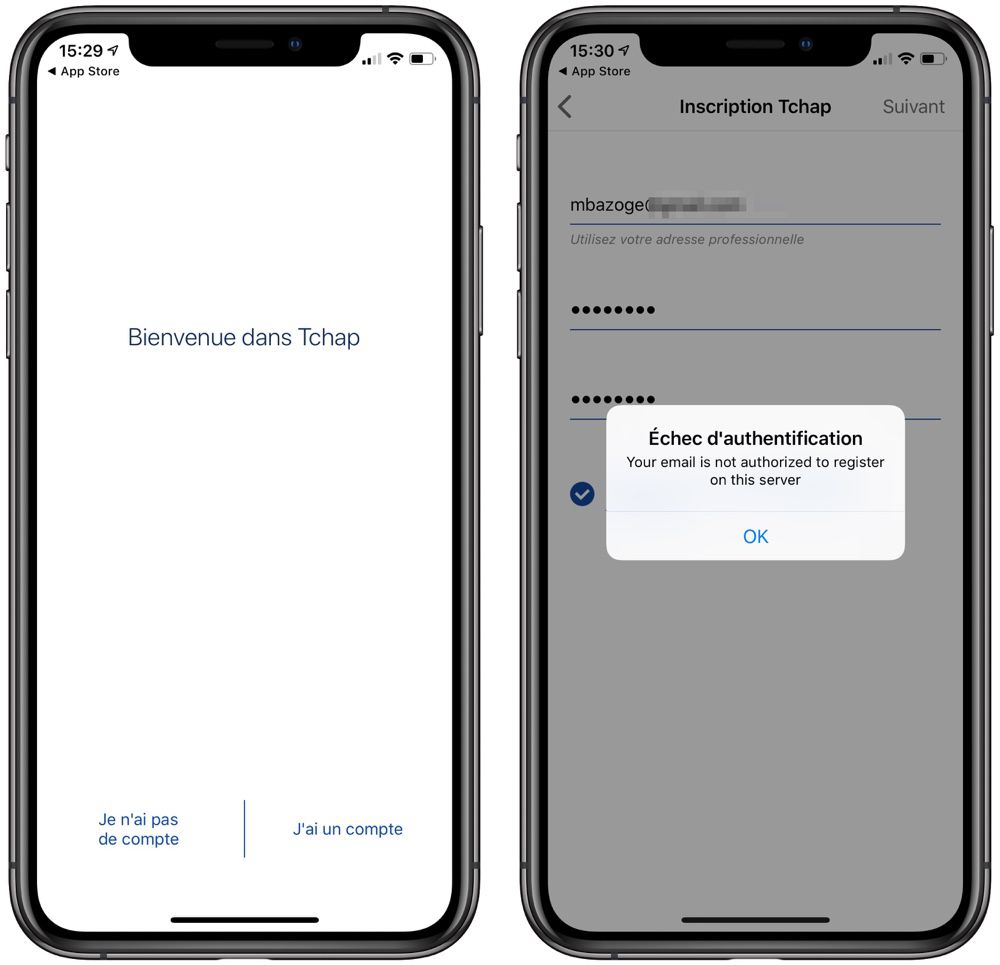

Tchap n’est pas qu’une énième messagerie instantanée. Développée par la direction interministérielle du numérique et du système d’information et de communication de l’État (DINSIC), cette application — également disponible sur Android — est la messagerie sécurisée destinée aux membres du gouvernement et aux administrations, bref, à tous les agents de la fonction publique d’État. Ces derniers peuvent également envoyer des invitations.

.gouv.fr ou une invitation, impossible d’aller plus loin que le panneau de connexion.Les conversations, chiffrées de bout en bout, sont stockées sur des serveurs appartenant à l’État. À l’heure actuelle, il n’est possible que de s’envoyer des messages texte, mais à terme Tchap (en hommage à Claude Chappe, inventeur du sémaphore) permettra de passer des appels audio et vidéo.

L’objectif de la DINSIC est d’inciter les agents de l’État à utiliser cette messagerie plutôt que WhatsApp ou encore Telegram. D’une part, les conversations resteront en France, et puis l’application n’est pas opérée par une entreprise privée… même si elle a été développée avec du code open-source en tandem avec New Vector, une start-up franco-britannique. Le code est accessible sur GitHub à cette adresse.

Tchap n’a pas vocation à s’ouvrir au-delà des membres du gouvernement et de l’administration, même si les utilisateurs pourront ponctuellement inviter des personnes extérieures (dans le cadre de groupes de travail public/privé). Il y aurait au passage sans doute une clientèle intéressée par une messagerie de « service public » 100% française… pour peu que le service soit réellement sécurisé !

Car il y a un gros « mais » : le lancement ce jeudi de l’application a été entaché par la découverte d’une grosse faille ! Le chercheur en sécurité, Baptiste Robert, alias Elliot Alderson, alias @fs0c131y a très rapidement mis au jour une vulnérabilité qui, en substance, permet à n’importe qui de se connecter sur la messagerie.

Il suffit en fait d’ajouter à son adresse de connexion @presidence@elysee.fr… Un correctif a été déployé très vite du côté de Matrix, le protocole de communication utilisé par l’app, qui indique par ailleurs que la faille n’a pas été exploitée (via 01net). Il faut maintenant attendre que la mise à jour soit déployée dans l’application elle-même.

Source :