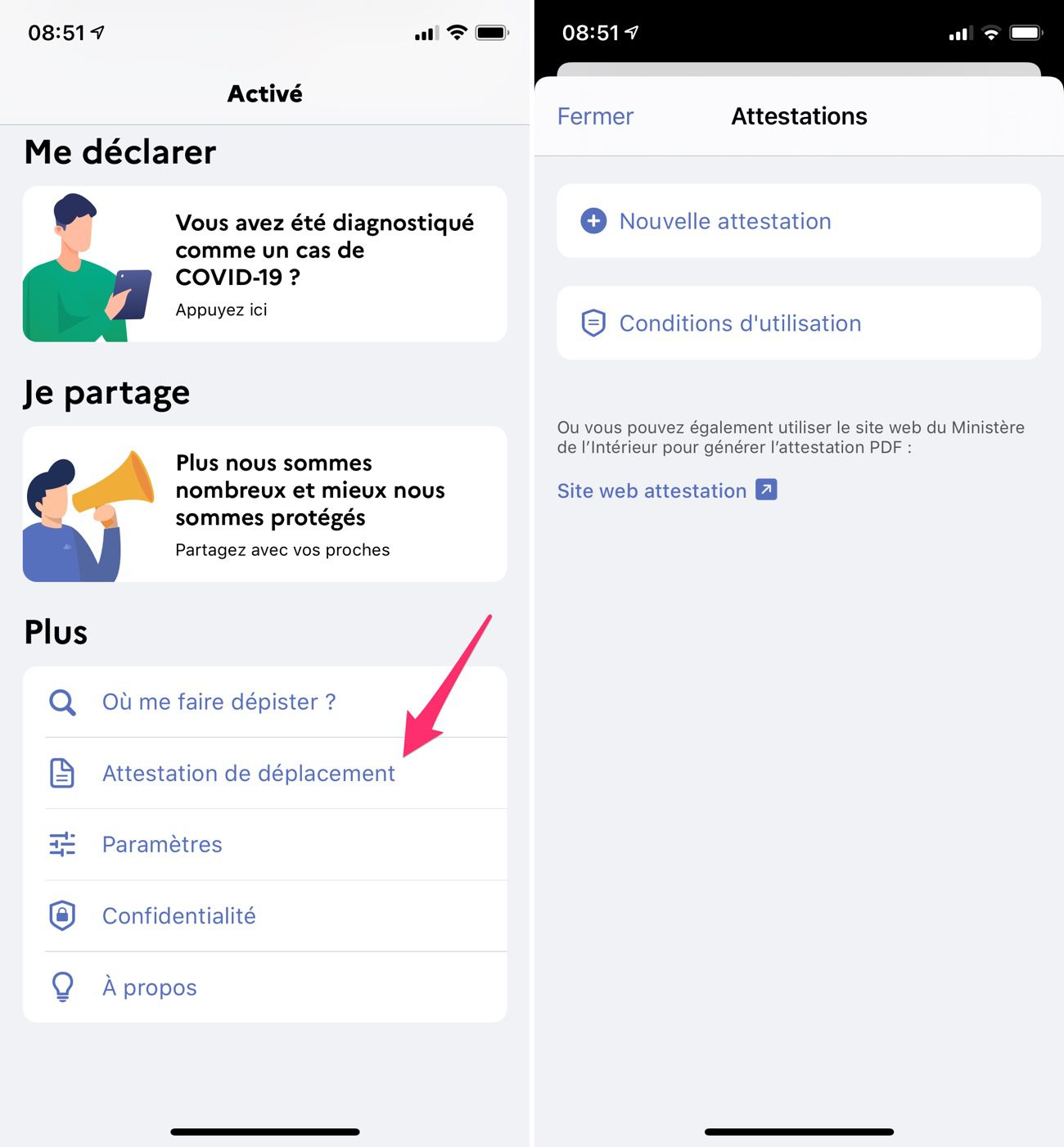

L'application TousAntiCovid continue de s'enrichir pour être plus attractive et être adoptée plus largement, la condition sine qua non de son efficacité. Après des statistiques et des informations sur l'épidémie de coronavirus, l'app accueille dans sa version 2.1 un générateur d'attestation de déplacement.

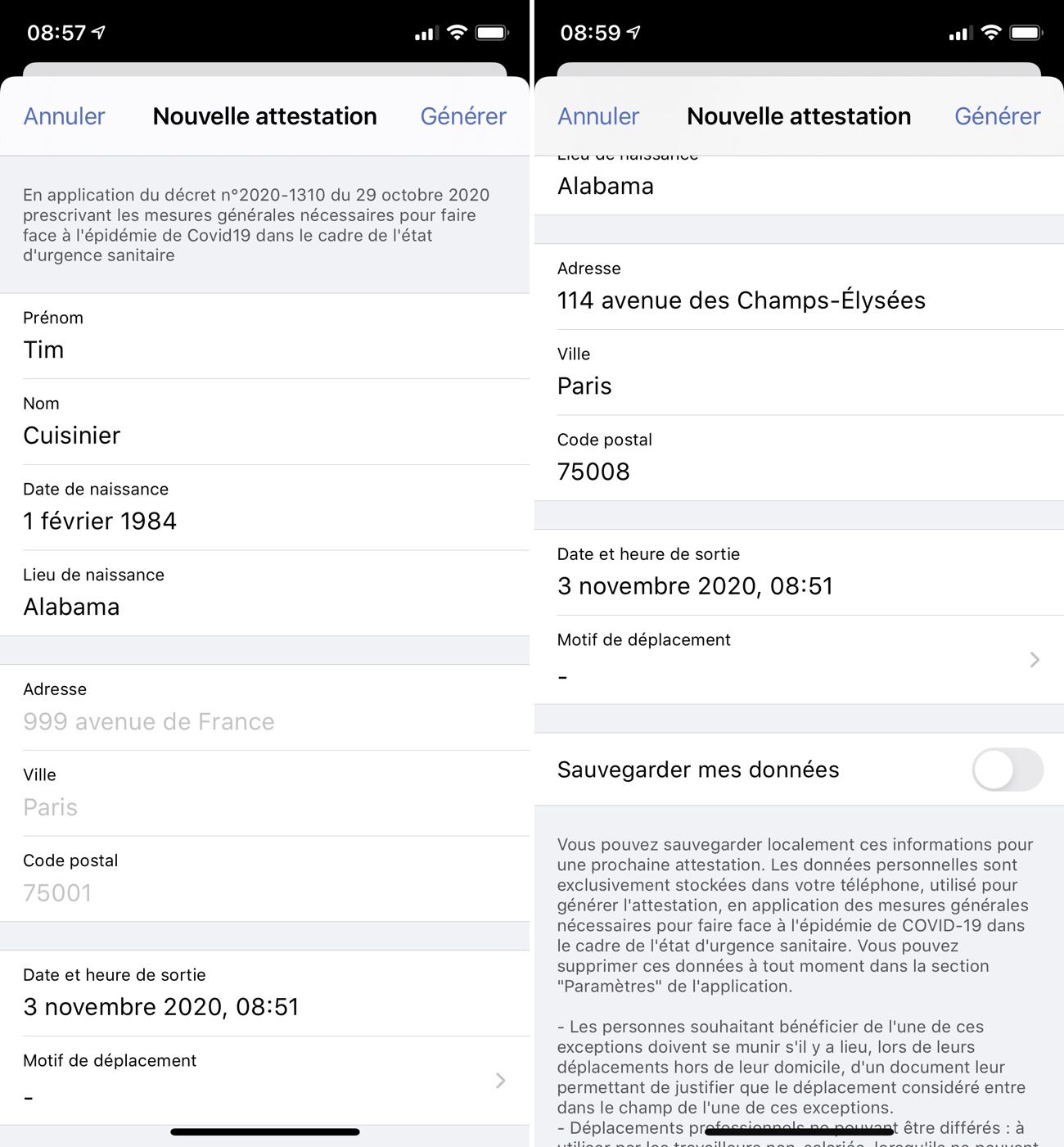

La fonctionnalité est à chercher en bas de l'app, dans la section Plus. La création d'une attestation, réalisée entièrement en local, est on ne peut plus simple : on remplit tous les champs nécessaires (prénom, nom, date de naissance…), on sélectionne le motif de déplacement et on génère l'attestation.

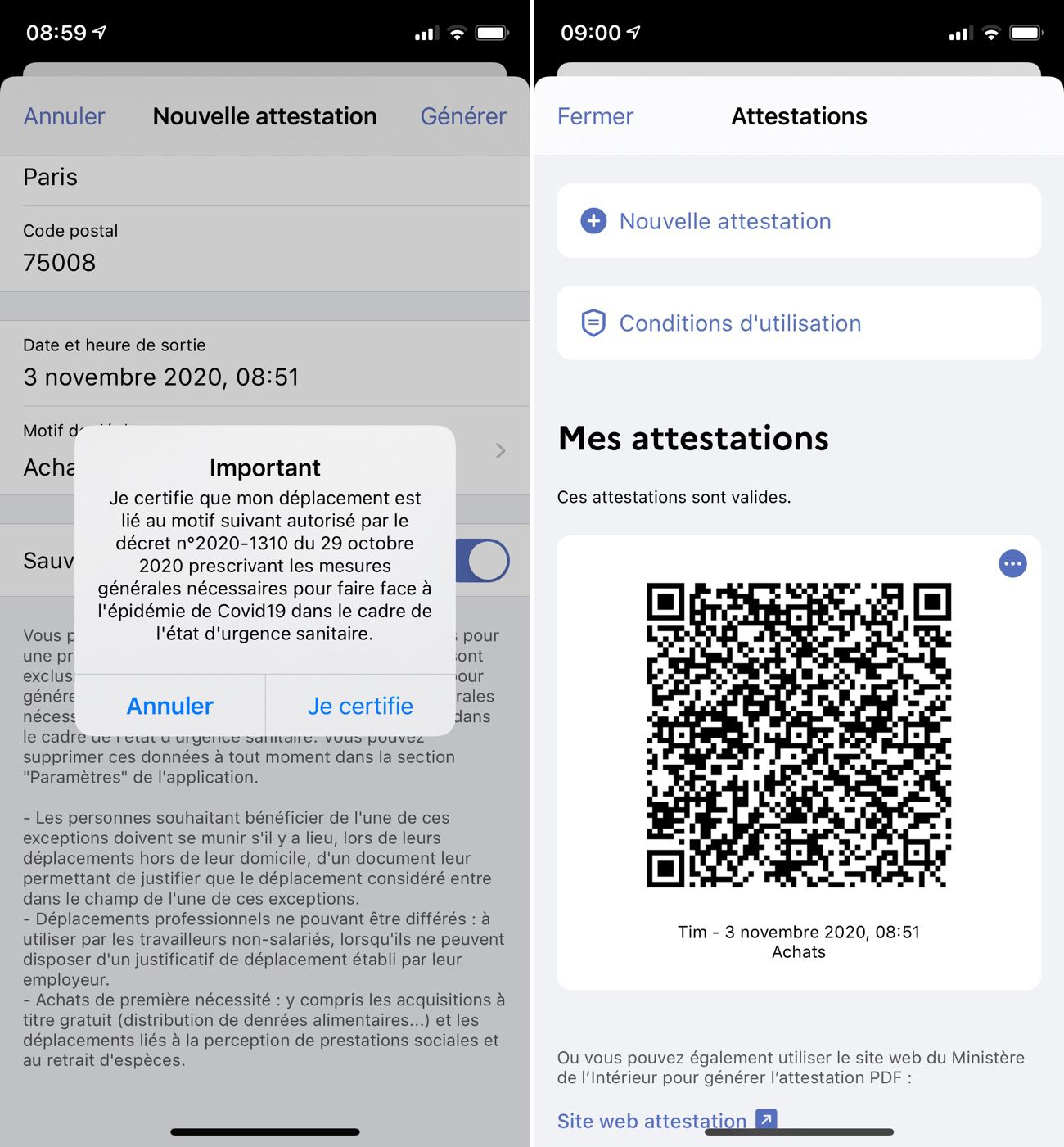

Avant que l'attestation soit générée, il est nécessaire de certifier que son déplacement est lié au motif sélectionné. Cette étape consiste simplement à appuyer sur le bouton « Je certifie » de la boîte de dialogue.

Une fois que c'est fait, on obtient l'attestation sous la forme d'un code QR intégré à l'application. En touchant ce code QR on l'affiche en grand à l'écran et on obtient des détails.

Vous pouvez stocker plusieurs attestations en même temps dans l'application. Les attestations expirées sont mises de côté et supprimées automatiquement au bout de 24h minimum. Mais attention, TousAntiCovid semble faire une erreur en appliquant une expiration d'une heure pour l'intégralité des motifs, et pas seulement pour la balade autour de son domicile. De plus, il n'y a pas la possibilité de sélectionner plusieurs motifs simultanément.

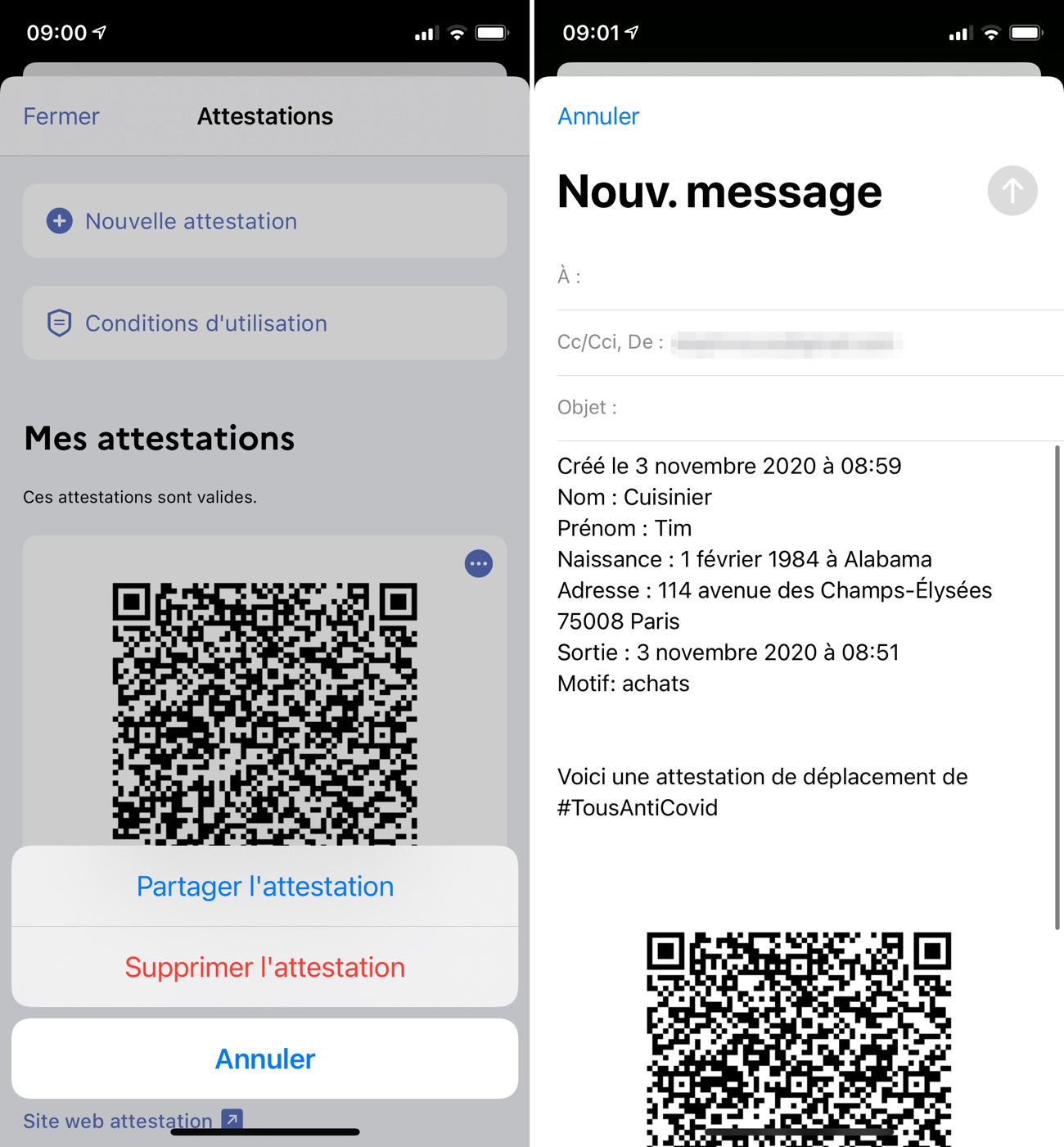

Par ailleurs, vous avez la possibilité d'exporter les attestations dans une autre app ou de les partager à une autre personne. Pour cela, il faut appuyer sur le bouton « Plus d'options » (les trois points dans un cercle), ce qui aura pour effet d'ouvrir le menu de partage d'iOS.

Si vous choisissez de partager votre attestation par email, par exemple parce que vous l'avez remplie pour quelqu'un d'autre, l'email contiendra les informations personnelles et le code QR.

À noter aussi que TousAntiCovid permet d'enregistrer ses données personnelles pour générer plus rapidement les attestations suivantes. Si on coche la case « Sauvegarder mes données » à la fin du formulaire, les données personnelles (prénom, nom, date de naissance, lieu de naissance et adresse) sont stockées dans le téléphone. La prochaine fois que l'on créera une attestation, toutes ces données seront préremplies, il ne restera plus qu'à choisir le motif. La date et l'heure de sortie sont pour leur part définies automatiquement (mais on peut les modifier manuellement si besoin).

Enfin, même si cela va à l'inverse de l'objectif recherché, il est possible d'utiliser le générateur d'attestation sans activer le traçage des contacts dans TousAntiCovid, ce sont deux fonctionnalités indépendantes. Une autre nouveauté plus discrète de cette mise à jour est la possibilité de désactiver les notifications des actualités quotidiennes.

Une application qui décolle enfin

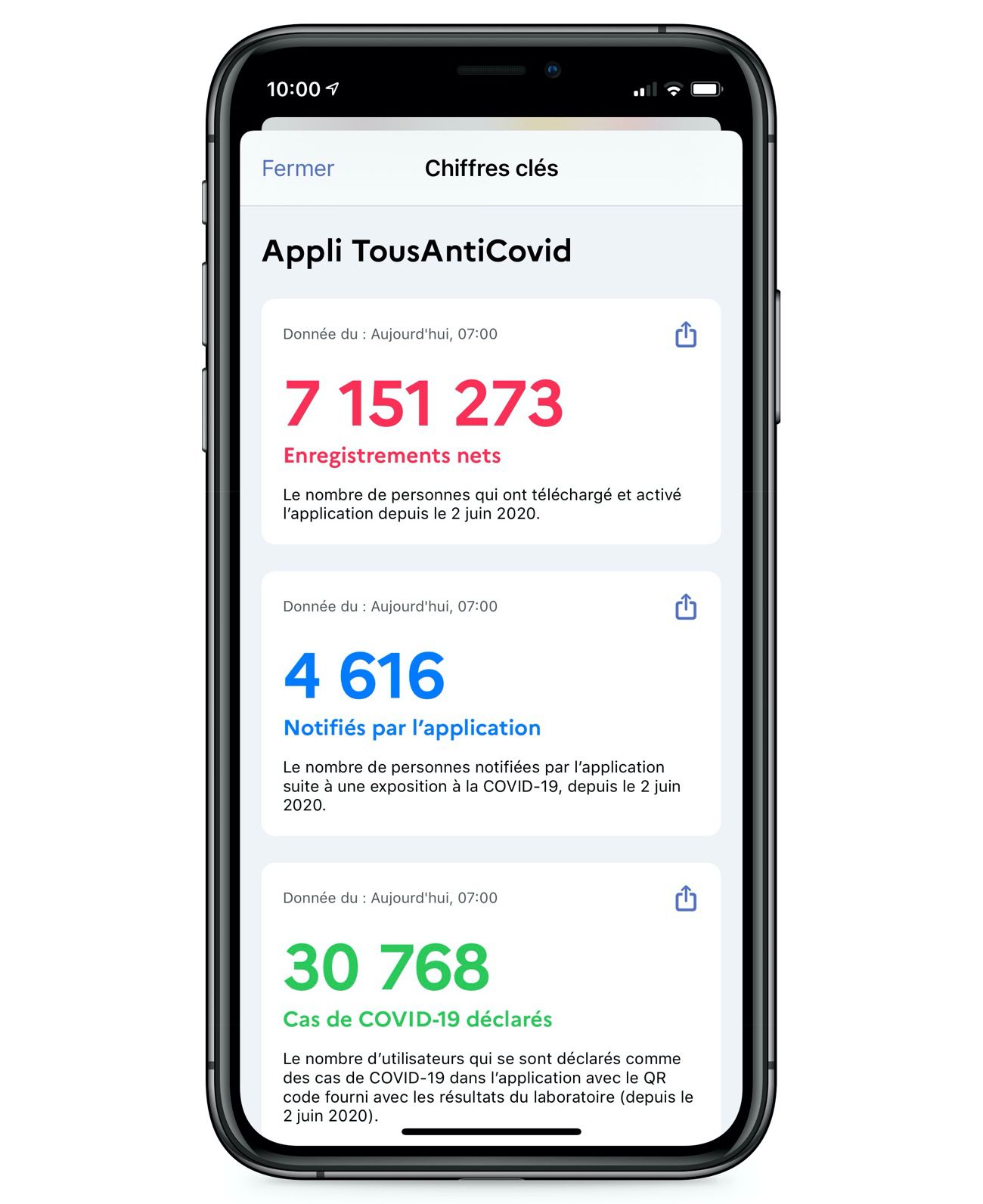

Ce générateur d'attestation fort pratique devrait contribuer à augmenter la popularité de l'application, qui décolle enfin depuis le rebranding de StopCovid en TousAntiCovid. Cédric O a annoncé ce matin que l'application avait dépassé les 7 millions d'activation, contre 3,3 millions le 23 octobre. L'ancienne version était restée sous la barre des 3 millions en cinq mois d'existence.

Toujours selon le secrétaire d’État chargé de la Transition numérique, TousAntiCovid notifie désormais 500 personnes par jour d'un risque d'exposition au virus. Au dernier pointage lundi soir, environ 30 000 personnes se sont déclarées positives au Covid-19 dans l'application et 4 200 ont été averties qu'elles se sont trouvées à proximité d'un cas positif.

Le ratio entre les cas déclarés et les personnes notifiées est faible, mais il « s'améliore considérablement », a soutenu Cédric O à l'AFP. Pour rappel, l'application ne fonctionne toujours pas en tâche de fond sur les iPhone quand il n'y a pas de smartphones Android à proximité.

Le gouvernement vise maintenant « entre 15 et 20 millions de téléchargements le plus vite possible. » Au Royaume-Uni, l'application de traçage des contacts équivalente a été téléchargée par 19 millions de personnes.