Manifestement, il y a, ou du moins il y a eu, une fuite importante de code source chez Apple. Hier, c’est le code source d’iBoot, la séquence de démarrage d’iOS, qui avait été publié à l’insu du constructeur. Et aujourd'hui, on découvre une copie du code source du baseband de quelques iPhone, partagée sur Twitter.

Le baseband est le code qui contrôle la puce cellulaire des iPhone, c’est une brique d’assez bas niveau qui sert notamment à initier la connexion au réseau cellulaire ou encore les appels. Comme pour la séquence de démarrage, c’est une partie d’iOS qui est censée rester secrète pour limiter les problèmes et éviter qu’un tiers y déniche et exploite une faille de sécurité à ce niveau. Indiquons quand même qu’Apple a tenu à rassurer pour iBoot, en indiquant notamment que cela ne concernait qu’iOS 9 et qu’il y avait d’autres mesures de sécurité en place.

Comme pour iBoot, il ne s’agit pas de fichiers très récents, certains ont dix ans et concernent ainsi les premières générations d’iPhone. Néanmoins, cette partie d’iOS ne change probablement pas de manière importante d’une année sur l’autre et peut-être qu’il y a des morceaux qui sont encore exploités aujourd'hui. Par ailleurs, le tweet qui donne le lien de téléchargement du code source indique bien que ce n’est pas la première fois que ce baseband a été publié. Est-ce qu’il a été exploité auparavant ?

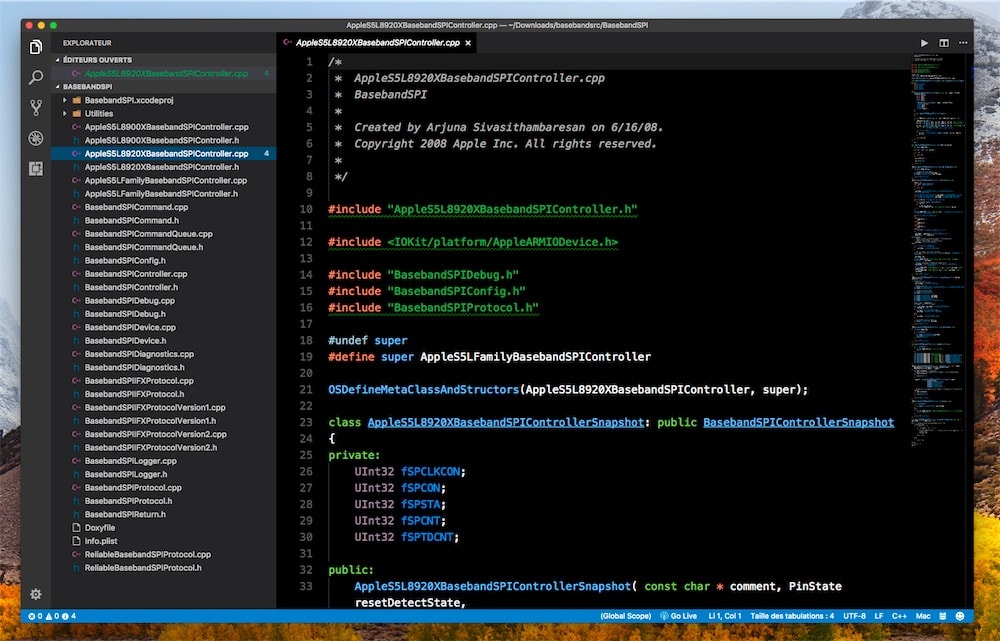

On ne sait pas encore ce qui se cache exactement dans ces lignes de code en C++, mais on sait au moins qu’il y a un projet Xcode dans l’archive mise à disposition ce matin. À l’intérieur, on retrouve les données d’un utilisateur qui a précédemment modifié le projet, sans que l’on sache exactement s’il s’agit d’un ancien employé d’Apple ou bien d’un tiers qui a manipulé le code source après la sortie de Cupertino.

Dans tous les cas, les chercheurs en sécurité ont de quoi s’occuper dans les prochains jours…