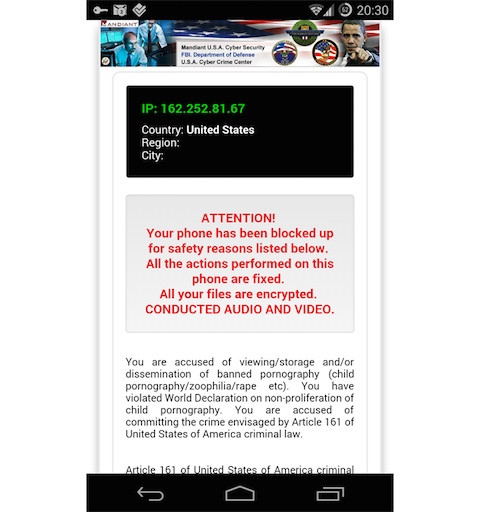

Les développeurs de malwares sous Android ne manquent pas d'imagination. La dernière attaque à la mode est particulièrement évoluée. Le cheval de Troie Koler.A affiche une alerte dans le navigateur web du smartphone qu'il est impossible de supprimer : même une fois revenu à la page d'accueil, un minuteur (5 secondes environ) relance le butineur en affichant de nouveau l'alerte.

Il s'agit d'effrayer l'utilisateur en l'accusant d'avoir consulté des sites licencieux (pornographie infantile, zoophilie…) Pour s'en débarrasser, il faut payer une rançon de 300$ via un protocole sécurisé et anonyme. Le message est particulièrement convaincant et, raffinement supplémentaire, il s'adapte au pays où on le consulte en s'appuyant sur des textes de loi locaux.

Le cheval de Troie s'installe après une visite sur un site porno infecté, qui télécharge automatiquement une application permettant de consulter son contenu. L'infection nécessite toutefois que l'utilisateur accepte d'installer l'APK en dehors du Play Store, ce qui passe par un réglage dans les préférences du smartphone.

S'il est possible de se débarrasser de l'app en question dans le laps de temps laissé par le minuteur, il faut faire vite et espérer que l'icône du logiciel malicieux soit présente sur la page d'accueil du smartphone, auquel cas on pourra la glisser sur le tiroir de suppression d'Android, comme l'explique Bitdefender à ArsTechnica. Pour éviter un tel problème, il faut se contenter du catalogue du seul Play Store, qui n'est certes pas aussi surveillé que l'App Store d'Apple mais qui apporte un minimum de sécurité.

Koler.A est une vieille connaissance, le malware étant d'abord apparu sur PC il y a 18 mois. Il aurait extorqué 5 millions de dollars par an chez les utilisateurs de Windows ! Depuis l'apparition de Koler.A sur Android, au moins 68 victimes dans le monde se sont résolues à passer à la caisse. Et les techniques de racket sont de plus en plus raffinées, avec le développement d'outils de chiffrement très évolués comme Cryptolocker qui interdit l'usage du disque dur tant que son propriétaire n'a pas payé les 300$ demandés. Il n'est cependant pas prouvé que la version mobile chiffre les données contenues sur l'appareil.