Avast, Kaspersky, Norton... les éditeurs de logiciels de sécurité sont tous présents sur Android, mais ils ne servent pas à grand-chose puisque le système est déjà sûr. C'est en résumé la conclusion qu'on peut tirer du rapport sur la sécurité d'Android en 2014 publié par Google. En une quarantaine de pages et beaucoup de graphiques, la firme de Mountain View fait le point sur les menaces et les principales mesures mises en place pour les contrer.

Une infime minorité d'appareils infectée par des malwares

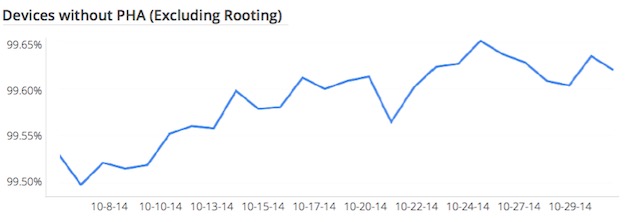

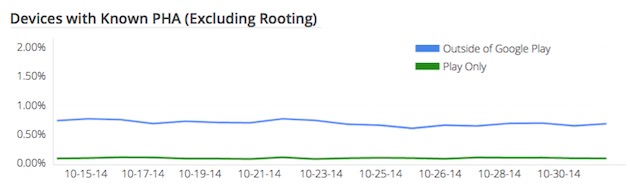

Sur plus d'un milliard d'appareils Android, moins de 1 % ont une « application potentiellement malveillante » (Potentially Harmful Applications, abrégé PHA). Si l'on se concentre sur les terminaux qui n'installent des applications qu'à partir de Google Play, moins de 0,15 % de ces appareils ont une app potentiellement nuisible installée.

En s'en tenant à la boutique d'applications officielle, où les logiciels sont contrôlés avant d'être publiés, on évite donc presque totalement les malwares — ce n'est pas nouveau, mais c'est une piqûre de rappel toujours utile.

Les terminaux pris en compte dans ce rapport sont ceux qui ont la fonction Verify Apps. Celle-ci contrôle les apps téléchargées depuis Google Play, mais aussi et surtout celles provenant d'ailleurs et qui représentent la plus grande menace. Verify Apps a été introduite dans Android 4.2 sortie fin 2012 et a depuis été renforcée et étendue à des versions antérieures, jusqu'à Gingerbread (Android 2.3).

Quand cette fonction de sécurité détecte une application potentiellement nuisible, soit l'installation est bloquée, soit elle est toujours rendue possible, mais l'utilisateur est averti des risques qu'il encourt. Une version précédente de Verify Apps bloquait toutes les installations, mais Google s'est rendu compte que cela poussait certains utilisateurs à la désactiver définitivement quand ils n'étaient pas d'accord avec l'avertissement (par exemple quand ils installaient une app inoffensive demandant un accès root).

Quoi qu'il en soit, les installations d'applications potentiellement malveillantes provenant d'ailleurs que Google Play ont baissé de quasiment 60 % entre le premier et le dernier trimestre 2014.

Mountain View met cela sur le compte de plusieurs facteurs : les utilisateurs rencontrent moins souvent de malwares, de fait ils en installent moins, et la fonction Verify Apps est plus fiable (moins de faux positifs).

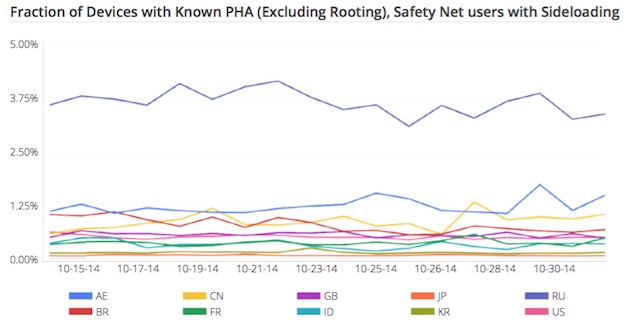

Il y a de fortes disparités entre les pays. La Russie est le pays le plus touché par les malwares, avec près de 4 % des terminaux Android infectés. Les utilisateurs japonais sont quant à eux les moins concernés par ces problèmes de sécurité (quasiment 0 %). La France est autour de 1 %.

Le terme « application potentiellement malveillante » employé par Google tout au long de son rapport recouvre des menaces différentes. Les spywares, qui collectent des données personnelles, ont été les plus actifs durant le premier semestre 2014.

Google explique avoir fait baisser cette menace en poussant les développeurs à revoir certaines de leurs pratiques grâce à des règles de confidentialité plus strictes. Par exemple, les logiciels qui récoltent la liste de toutes les apps installées sur le terminal sont dorénavant catégorisés comme spywares.

Des mesures de sécurité supplémentaires

Des failles ont aussi été bouchées tout au long de l'année. Au total, l'équipe de sécurité de Google a fourni des correctifs pour 79 vulnérabilités. 41 d'entre elles ont été catégorisées comme « modérées », 30 « élevées » et 8 « faibles ». Aucune faille critique, qui permettrait de prendre le contrôle du terminal en utilisation normale, n'a été découverte.

Outre colmater les brèches, Google a aussi introduit de nouveaux mécanismes de sécurité. Les terminaux équipés en standard d'Android 5.0 sont chiffrés... ou plutôt peuvent être chiffrés. Google avait prévu de généraliser le chiffrement des appareils avec Lollipop, mais en raison de problèmes de performances, un pas en arrière a été fait. Les constructeurs ont le choix d'activer le chiffrement par défaut, ou pas.

Sur Google Play, un nouveau processus de vérification automatisé a été mis en place en juillet dernier. Il sert à dénicher d'éventuelles vulnérabilités dans les apps. Il examine par exemple comment sont stockées les données privées et si les composants utilisés ne sont pas obsolètes. Cette mesure a profité à plus de 25 000 applications qui ont été revues afin de combler leurs carences.

Google met aussi en avant l'activation du Safe Browsing pour Chrome sur Android quand la fonction de compression des données est active. Le Safe Browsing protège des sites qui tentent d'exploiter des failles du navigateur.

Pas un mot en revanche dans la rapport sur l'absence de correctif pour une faille présente dans le moteur de rendu de pages web d'Android 4.3 ou antérieures. Cette faille, révélée au début de l'année, concerne plus de la moitié des utilisateurs. Adrian Ludwig, le responsable de la sécurité d'Android, avait expliqué quelques jours après la divulgation que Google n'avait plus les moyens de patcher ce composant :

À lui seul, WebKit représente 5 millions de lignes de code et des centaines de développeurs ajoutent des milliers de nouvelles modifications chaque mois, de sorte que, dans certains cas, appliquer des correctifs de vulnérabilité sur une branche de WebKit vieille de 2 ans et plus impose des changements sur des volumes de code importants et ce n'était plus gérable de le faire de manière fiable.

Et d'indiquer que la solution consistait à passer à Android 4.4 ou plus récent. Si le fabricant tarde à proposer la mise à jour, la solution de repli est d'installer Chrome ou Firefox.

Source :