La vulnérabilité Checkm8 est un cadeau du ciel pour les entreprises qui se font fort de craquer les iPhone pour le compte de la police et de la justice. Dévoilé à la rentrée et virtuellement impossible à corriger1, Checkm8 a ouvert la voie à un nouveau jailbreak, checkra1n. Surtout, cette faille est la porte d'entrée idéale pour Cellebrite et Elcomsoft, deux spécialistes du siphonnage de données. Le premier a déjà fait savoir qu'il allait mettre à jour sa solution en s'appuyant sur cette faille.

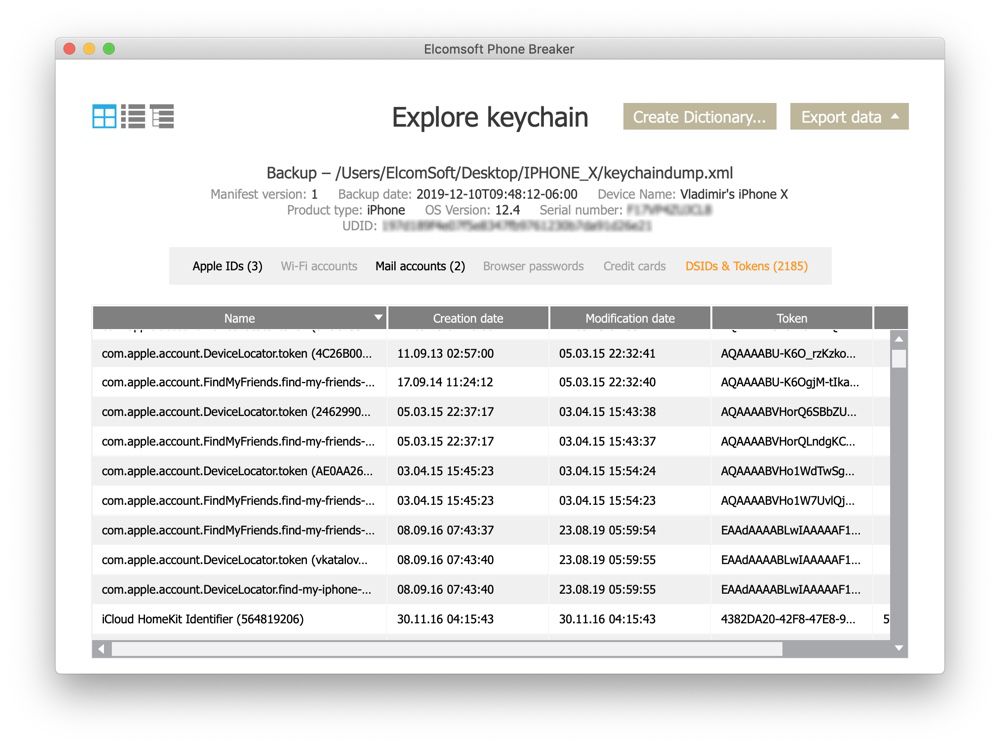

C'est donc au tour d'Elcomsoft de révéler quelques unes des découvertes faites avec Checkm8. Les braquos experts ont eu la surprise de pouvoir récupérer un certain nombre de données à partir d'iPhone en mode BFU (« Before First Unlock »). Autrement dit, sur les smartphones qui ont été éteints et redémarrés sans que l'utilisateur saisisse son code de déverrouillage.

Ce code est indispensable car il génère la clé de chiffrement, nécessaire pour déchiffrer le système de fichiers de l'iPhone. Quasiment tout à l'intérieur de l'appareil demeure chiffré avant que l'utilisateur entre le sésame. Comme le « quasiment » le laisse deviner, il existe toutefois un reliquat de données (des informations nécessaires au démarrage de l'iPhone) qui peuvent être récupérées, avant même le premier déverrouillage.

Elcomsoft est ainsi parvenu à obtenir la liste des applications installées, des données provenant du Wallet, la liste des connexions Wi-Fi, des fichiers média, des notifications (qui peuvent contenir des informations utiles pour la police), ainsi que des infos de localisation. Tout n'est pas accessible, mais cela donne déjà pas mal de billes à exploiter dans un cadre juridique (ou d'espionnage en fonction des organisations qui achètent ces solutions).

L'éditeur va poursuivre l'intégration de Checkm8 au sein de ses logiciels d'extraction de données. checkra1n fait aussi partie des outils qui rejoindront l'arsenal d'Elcomsoft, le jailbreak étant souvent la seule méthode pour obtenir des données.

-

Checkm8 agit sur les iPhone5s jusqu'à l'iPhone X, peu importe la version d'iOS. Les modèles récents, depuis l'iPhone XR/XS, sont immunisés. ↩