pod2g, le hackeur qui a participé au jailbreak d’iOS 6, et son collègue gg l’assurent, « Apple peut lire vos iMessages s’ils le veulent ou si le gouvernement l’ordonne ». Dans une présentation donnée cette semaine à la conférence Hack in the Box, les deux employés de QuarksLab affirment avoir démontré comment Apple pourrait, si elle le voulait, lire les iMessages qui sont censés être protégés « par un chiffrement de bout en bout qui empêche quiconque en dehors de l’expéditeur et du destinataire de les lire » selon Apple. La firme de Cupertino a récusé la révélation des deux chercheurs en sécurité.

Photo Judit Klein CC

« Techniquement, nous pouvons et nous allons montrer [une interception d’iMessages], mais cela demande quelques prérequis, déclarait pod2g il y a un mois. Dans la position d’un attaquant extérieur, le chiffrement est suffisamment fort pour pousser à réfléchir à d’autres techniques pour espionner un téléphone en particulier. Dans la position d’Apple, les choses sont vraiment différentes. »

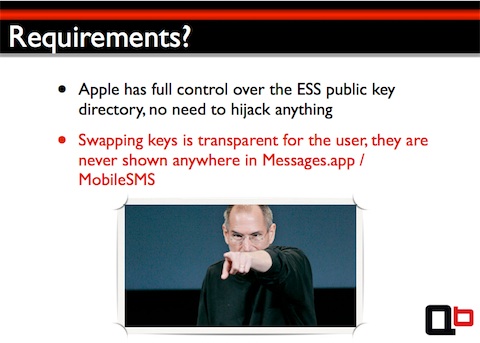

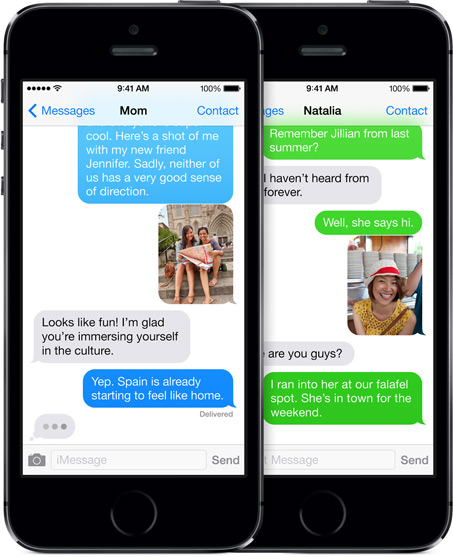

C’est cet aspect que le hacker et son collègue ont explicité hier dans un document en ligne et une présentation à Kuala Lumpur. Parce qu’Apple contrôle les clés utilisées pour chiffrer les iMessages entre l’expéditeur et le destinataire, l’entreprise pourrait en théorie se placer entre les deux personnes (attaque man in the middle) et lire leurs messages sans être repérée, voici l’explication, en résumé, donnée par QuarksLab. « Oui, il y a un chiffrement de bout en bout comme Apple le déclare, mais la faiblesse est l’infrastructure des clés de chiffrement telle qu’elle est contrôlée par Apple : ils peuvent changer une clé quand ils le veulent, et ensuite lire le contenu de nos iMessages. »

Les deux chercheurs précisent que les attaques man in the middle sont impossibles à réaliser pour le hackeur moyen et que la sécurité d’iMessage est suffisante pour l’utilisateur lambda. Ce que confirme une autre pointure dans le monde de la sécurité informatique, Dino A. Dai Zovi. Les employés de QuarksLab conseillent toutefois aux personnes qui veulent transmettre des données sensibles qu’une agence gouvernementale pourrait chercher à intercepter de ne pas utiliser le service d’Apple.

« Apple, fait une infrastructure de gestion de clés plus transparente et documente le protocole, et ça pourrait être considéré comme l’un des services de messagerie instantanée les plus pratiques et les plus sécurisés », concluent pod2g et gg.

« iMessage n’est pas architecturé de façon à permettre à Apple de lire les messages », a rétorqué une porte-parole d’Apple, Trudy Muller, à AllThingsD. « La recherche s’intéresse à des vulnérabilités théoriques qui demanderaient à Apple de restructurer le système d’iMessage pour les exploiter, et Apple n’a ni le projet ni l’intention de le faire », a-t-elle ajouté. En d’autres mots, la révélation de QuarksLab ne dépasserait pas un cadre théorique qui demanderait des efforts de réingénierie de la part d’Apple.

Pour Ashkan Soltani, un chercheur indépendant spécialiste des questions de sécurité et de vie privée, « il serait naïf de penser qu’Apple n’a pas été approché par le gouvernement à un moment donné », explique-t-il en faisant référence à Microsoft, qui aurait fourni les clés de chiffrement d’Outlook et Hotmail à la NSA, selon des documents révélés par Snowden, ex-consultant de l'agence de renseignement.

Sur le même sujet : - Apple protège-t-elle correctement vos iMessages ?