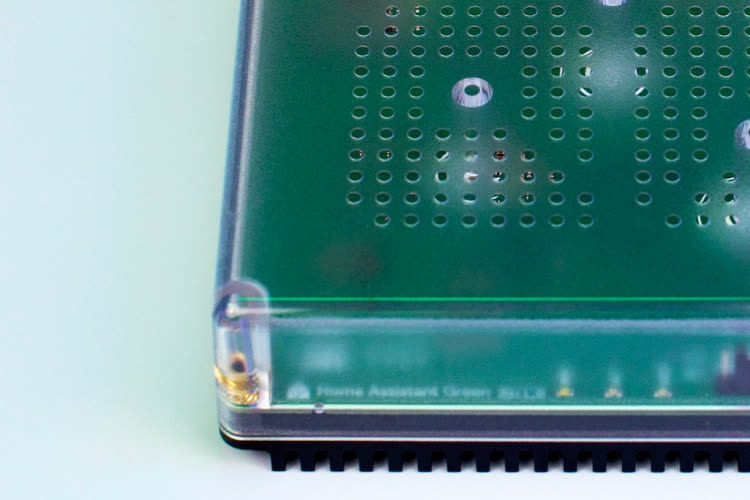

Sur iOS, Yubico Authenticator prend en charge les clés NFC

L'application Yubico Authenticator est désormais compatible avec les clés « deuxième facteur » NFC, améliorant une app lancé fin octobre avec la prise en charge des clés Lightning. Cela place iOS au même niveau que les autres plateformes sur lesquelles le logiciel est disponible (macOS, Windows, Linux et Android).

À l'instar de Step Two, Authy, Authenticator ou encore Google Authenticator, Yubico Authenticator génère des codes de vérification pour le deuxième facteur d'identification réclamé par les services en ligne sérieux (pour les services d'Apple, ce second facteur est envoyé sur un appareil de confiance). Ce code est enregistré dans une clé 2FA, qu'il faudra ensuite présenter en NFC ou brancher dans le port de l'appareil pour être dûment identifié.

Sur iOS, l'application est compatible avec la clé 5Ci qui intègre un port Lightning et un port USB-C. La gamme YubiKey 5 en NFC est également supportée, grâce aux améliorations apportées par Apple avec iOS 13 (lire : Core NFC : iOS 13 capable de programmer des tags NFC). Enfin, rappelons qu'iOS 13.3 va permettre à Safari de prendre en charge les clés 2FA en NFC, Lightning et USB.

A l’instar de authentificator de Microsoft ...

Je ne comprends pas l’intérêt d’un produit physique avec le risque de le perdre, alors qu’une application comme 1Password propose ce même code d’identification.

Dans certains cas, U2F permis par ces clés physiques, peut être plus robuste qu’un code OTP, notamment dans les cas d’attaque Man-In-The-Middle (dans ces cas là, le fameux code peut ne plus protéger grand-chose).

Enfin ces clés physiques peuvent permettre d’utiliser de la cryptographie asymétrique, ce qui a ses avantages. Au-delà du cas ci-dessus, plus forcement besoin d’avoir ce secret partagé initial qui permet de configurer votre second facteur (le QR code qui en fait représente une forme de clé symétrique), lequel peut toujours être intercepté, ou même volé ultérieurement (notamment si il est stocké dans un outil de management de mot de passe). L’aspect physique de la clé et sa conception sont censé rendre « impossible » l’extraction des informations privées stockées dessus.

Après ce n’est pas non plus la panacée, et des vulnérabilités existent.

@Sometime

Mais ces clés ont-elles un mot de passe ? Ça fonctionne comment ?

@showmehowtolive

Pas vraiment non. Il ya souvent différents modes disponibles, dont certains peuvent être protégés par un code pin, mais le mode u2f fonctionne souvent sans ce code pin. Il suffit de toucher la clé pour déclencher les opérations. On part en fait du principe qu’étant un second facteur physique que vous avez avec vous, c’est superflu. Il y a meme des modèles plus petits spécifiquement pensé pour rester branché dans un ordinateur: dans ce cas-ci on peut faire l’analogie avec le « se souvenir de moi » ou « faire confiance à cette machine ».

Bref si qqn vous vole votre clé, il peut avoir directement accès a votre second facteur.

Sans rentrer en detail dans le fonctionnement d’u2f, il s’agit grosso-modo pour la clé de répondre a un challenge cryptographique émis par le site web, ce a l’aide d’un secret uniquement présent sur ladite clé.

C’est un peu plus complexe que les codes otp puisque cela demande un support du navigateur notamment. Et ca protège contre des cas d’attaques un peu plus avancée (phishing et Man-In-The-Middle par exemple)