C'est par une méthode assez traditionnelle de force brute que le FBI a réussi à trouver le code des iPhone en sa possession dans l'affaire de Pensacola, affirme NBCNews.

Une information donnée par une source du site, puisque ni l'agence fédérale ni le ministère de la justice, qui ont tenu une conférence de presse cette semaine, ne sont entrés dans les détails de la méthode employée (lire Chiffrement : tension et accusations entre Apple, le ministère de la justice et le FBI).

Lors de ce point sur l'enquête, il a seulement été dit que le FBI s'était débrouillé seul, sans assistance extérieure, mais que la procédure avait été longue et que la recette utilisée n'avait qu'une portée limitée. L'attaque de Pensacola s'est déroulée début décembre et les deux iPhone du terroriste avaient été saisis sur les lieux même de la fusillade.

D'après cet informateur, les techniciens du FBI ont employé une machine qui enchaine les frappes de mots de passe ou de codes d'accès, jusqu'à tomber sur le bon, une méthode qui n'a rien d'original. Ce qui ne préjuge pas d'autres difficultés rencontrées puisque le terroriste avait tiré une balle dans l'un des deux iPhone pour le détruire. Le FBI n'a pas précisé si les deux iPhone avaient été exploités ou seulement l'un d'entre eux.

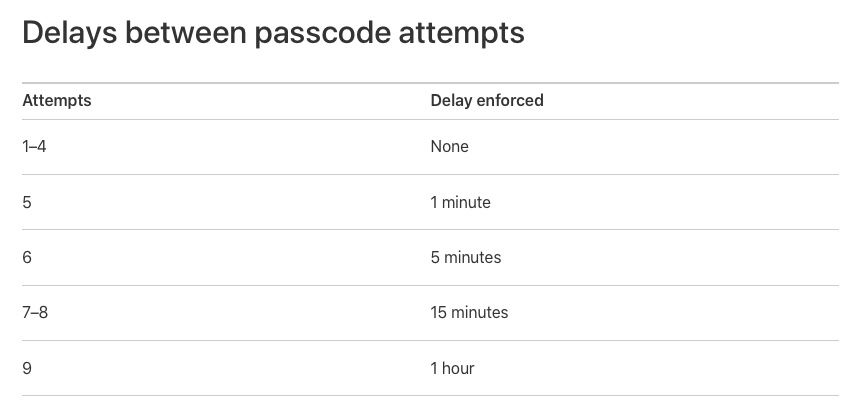

De même, il semble que le tireur n'avait pas activé la fonction d'effacement automatique du contenu de ses iPhone après dix échecs dans la saisie du mot de passe. Ni qu'il en avait choisi un de trop complexe qui aurait conjugué longueur avec caractères numériques et alphanumériques. De quoi impliquer des années de tentatives avant de tomber peut-être sur la séquence exacte.

En effet, lorsqu'on sélectionne un mot de passe uniquement numérique, iOS affiche le nombre de chiffres attendus alors qu'un mot de passe mixte n'affiche pas cet indice. Ensuite, c'est une question de patience, iOS échelonnant les délais d'attente entre chaque séquence d'échecs.

Source :