Toute l'actualité #Sécurité

À ne pas manquer

De nombreuses failles corrigées dans AirPlay et CarPlay, des piliers de la stratégie d'Apple

iOS 18.4.1 et macOS 15.4.1 bouchent d'importantes failles de sécurité

Tinder, Temple Run : des milliers d’apps détournées pour partager l'emplacement de l'utilisateur 🆕

Sécurité : les iPhone sous iOS 18.1 redémarrent automatiquement après une période d’inactivité 🆕

Connaissez-vous et avez-vous déjà employé un préservatif USB ?

Anker rappelle un nombre important de batteries PowerCore 10000 pour risque d’incendie

12/06/2025 à 22:30

• 14

Le pont Philips Hue améliore sa sécurité… ce qui peut bloquer certains outils

05/06/2025 à 13:30

• 17

La justice s'attaque aux apps qui cachent du streaming gratuit, mais les pirates ont un coup d'avance

28/05/2025 à 11:00

• 18

Comme chaque année, Apple donne des détails sur le ménage de printemps de l'App Store

27/05/2025 à 16:38

• 3

iPadOS 17.7.7 comble des failles de sécurité pour l’iPad 6 et des anciens iPad Pro

13/05/2025 à 10:17

• 5

Apple corrige une faille dans le modem Apple C1 de l'iPhone 16e avec iOS 18.5

12/05/2025 à 22:46

• 10

Pegasus : Meta fait condamner NSO alors qu'Apple avait jeté l'éponge

07/05/2025 à 10:40

• 10

Espionnage d’iPhone : un journaliste italien alerté par Apple

01/05/2025 à 15:07

• 9

De nombreuses failles corrigées dans AirPlay et CarPlay, des piliers de la stratégie d'Apple

30/04/2025 à 16:10

• 12

iOS 18.4.1 et macOS 15.4.1 bouchent d'importantes failles de sécurité

17/04/2025 à 08:00

• 11

Les téléphones sous Android vont eux aussi redémarrer automatiquement après une période d’inactivité

15/04/2025 à 15:54

• 13

Apple a discrètement corrigé une faille de l’application Mots de passe en décembre 2024

19/03/2025 à 13:30

• 8

Apple ne détecterait pas toutes les infections par le logiciel espion Pegasus

21/02/2025 à 20:00

• 18

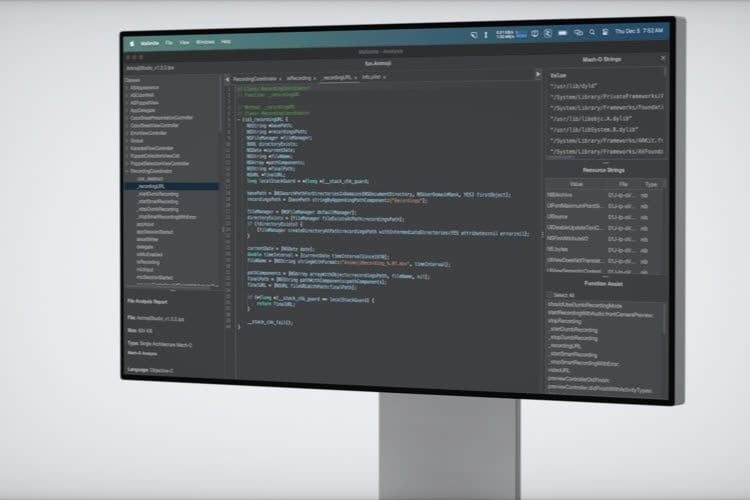

Malimite : quand GPT-4 décompile des applications iOS et macOS

30/01/2025 à 11:00

• 6

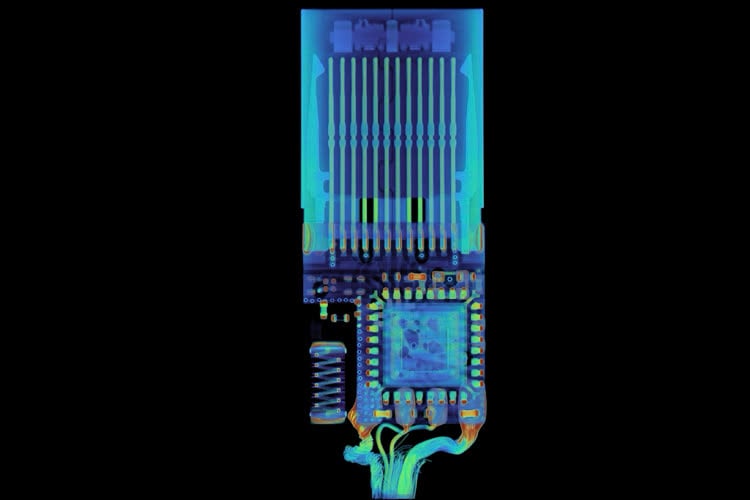

Le contrôleur USB-C des iPhone 15 (et des MacBook Pro) a été hacké

14/01/2025 à 23:16

• 20

Tinder, Temple Run : des milliers d’apps détournées pour partager l'emplacement de l'utilisateur 🆕

10/01/2025 à 12:30

• 27

Pegasus emploie une faille dans HomeKit pour attaquer des iPhone

17/12/2024 à 11:00

• 20

Méfiez-vous des câbles USB-C dont vous ignorez la provenance

09/12/2024 à 17:45

• 21

Sécurité : les iPhone sous iOS 18.1 redémarrent automatiquement après une période d’inactivité 🆕

11/11/2024 à 16:21

• 33

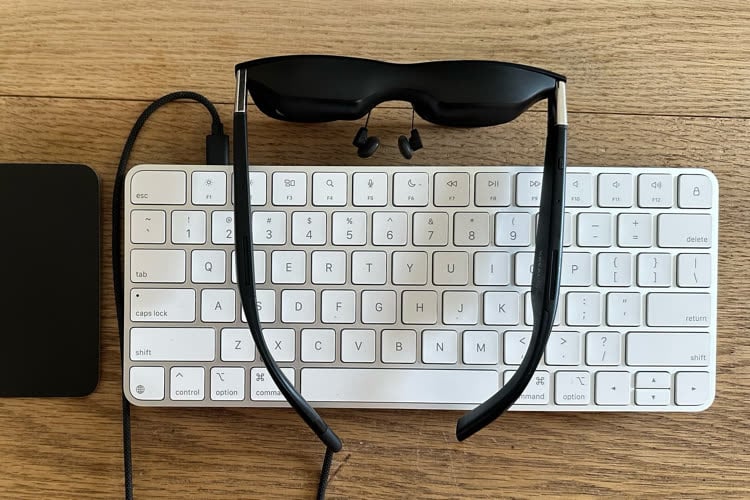

Connaissez-vous et avez-vous déjà employé un préservatif USB ?

13/08/2024 à 09:30

• 76