Les systèmes qui permettent de déverrouiller les iPhone par la force brute et/ou par l'exploitation de failles pourraient bien être le meilleur argument contre les portes dérobées. La ligne tenue par les hauts responsables du FBI n'a en effet plus de raison d'être : pourquoi forcer Apple à construire une backdoor dans iOS alors que les forces de l'ordre peuvent pénétrer par effraction dans un iPhone verrouillé !

D'après Motherboard, de nombreux services locaux de police ont acheté, ou sont en passe d'acquérir, le boîtier GrayKey. C'était déjà le cas du Département d'État — l'équivalent américain du ministère des Affaires étrangères ; cette fois, l'appareil va être entre les mains de policiers de plusieurs districts du Maryland, de l'Indiana, de Miami, d'Indianapolis, qui vont pouvoir déverrouiller des iPhone. Le Secret Service et l'agence de lutte contre les drogues s'intéressent aussi à cet appareil.

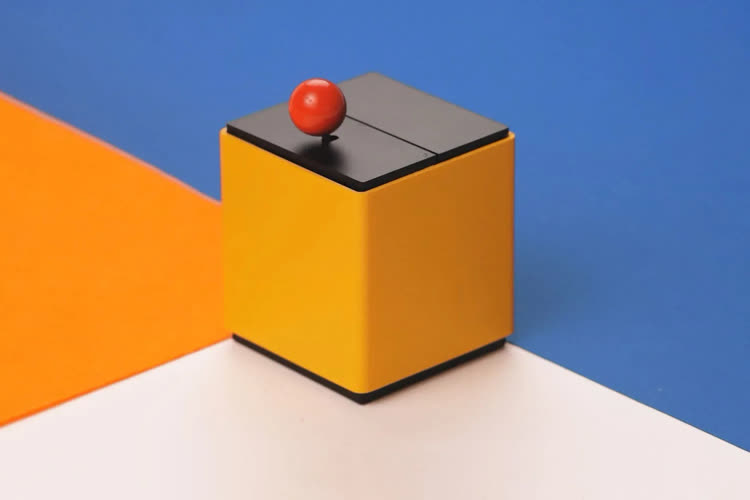

Le GrayKey est un boîtier équipé de deux terminaisons Lightning, il est proposé en deux versions : une à 15 000 $ pour déverrouiller un maximum de 300 appareils iOS ; l'autre à 30 000 $ avec un nombre illimité d'opérations de déverrouillage. Tous les iPhone et iPad sont susceptibles d'être ainsi « craqués », y compris ceux sous iOS 11.2.5 et sans doute au-delà.

Grayshift, le constructeur de ce boîtier magique, peut se frotter les mains : ce sont là des centaines de milliers de dollars, et certainement plus encore, qui vont entrer dans les caisses.

Néanmoins, le GrayKey et les autres solutions de déverrouillage comme celle proposée par Cellebrite ne sont pas la panacée. Apple finira un jour ou l'autre par boucher les failles (il lui suffit d'acquérir un GrayKey et de procéder à un peu de rétro-ingénierie). Et même si Grayshift et d'autres trouveront bien de nouvelles vulnérabilités, il leur faudra un peu de temps pour mettre à jour leurs systèmes.

Dans l'intervalle, les enquêteurs resteront dans le noir, avec des iPhone impossibles à déverrouiller. Et puis il y a aussi l'argument du prix : les solutions tierces coûtent cher, surtout s'il faut équiper le moindre commissariat de quartier. C'est pourquoi on risque d'entendre encore longtemps le FBI réclamer des portes dérobées dans iOS…